轉載 | 身份訪問與管理(IAM)的定義、應用與提供商

企業IT中的IAM基本上就是定義和管理個人網路使用者的角色和訪問許可權,以及規定使用者獲得授權(或被拒絕授權)的條件。IAM系統的核心目標是為每個使用者賦予一個身份。該數字身份一經建立,在使用者的整個“訪問生命週期”存續期間都應受到良好的維護、調整與監視。

因此,身份管理的首要目標就是:從使用者登入系統到許可權授予到登出系統的整個過程中,根據需要在恰當的條件下及時賦予正確的使用者對企業內適當資產的訪問權。

IAM系統為管理員提供了修改使用者角色、跟蹤使用者活動、建立使用者活動報告和貫徹管理策略的工具及技術。這些系統的出現就是為了能夠管理整個企業內的使用者訪問,並確保使用者活動符合企業規章制度與政府監管規定。

IAM產品和服務能做什麼?

身份與管理技術包括(但不侷限於)口令管理工具、配置軟體、安全策略實施應用程式、報告及監視App和身份儲存。身份管理系統既可以在企業內部署,比如微軟SharePoint,也有云端系統,比如微軟的 Office 365。

佛瑞斯特研究所的**《科技浪潮:身份與訪問管理,2017第四季度》**報告中,有6種IAM技術被認為具備發展潛力,目前雖然成熟度低,但具備很高的商業價值。

1. API安全

驅動IAM應用於B2B商業模式,促成IAM與雲的融合,並催生出基於微服務的IAM架構。佛瑞斯特研究所看到API安全解決方案用於移動應用或使用者託管訪問之間的單點登入(SSO)。這將使安全團隊得以管理IoT裝置授權和個人可識別資料。

2. 客戶身份與訪問管理(CIAM)

可對使用者進行全面的管理與身份驗證,可施行自服務與資料管理,還能與CRM、ERP和其他客戶管理系統及資料庫整合。

3. 身份分析(IA)

能夠讓安全團隊運用規則、機器學習和其他統計演算法來檢測並阻止危險身份行為。

4. 身份即服務(IDaaS)

包含提供SSO的軟體即服務(SaaS)解決方案,可從一個門戶即登入Web應用和原生移動應用,還能提供一定程度的使用者賬戶資料和訪問請求管理。

5. 身份管理與治理

提供可重複的自動化方式來監管身份生命週期。在身份及隱私合規方面非常重要。

6. 基於風險的身份驗證(RBA)

解決方案在給出風險評級時會將使用者會話和身份驗證上下文考慮在內。於是公司就可要求高風險使用者進行雙因子身份驗證(2FA)而允許低風險使用者僅以單因子憑證驗證身份(比如使用者名稱+口令)。

今天這種複雜的計算環境下,IAM系統必須足夠靈活和健壯。原因之一:企業計算環境曾經很大程度上都只在企業內部部署,身份管理系統僅在使用者來公司上班時對其進行身份驗證和跟蹤。曾經,有一道安全圍牆阻隔著企業外面的各種風險,而現在,隨著移動辦公和雲的興起,圍牆消失了。

因此,今天的身份管理系統應能讓管理員方便地管理各類使用者的訪問許可權,包括在公司上班的員工和世界各地的承包商;融合了內部計算、SaaS應用和影子IT及BYOD使用者的混合計算環境;混合了UNIX、Windows、Macintosh、iOS、安卓甚至IoT裝置的計算架構。

最終,身份與訪問管理系統應能以持續和可擴充套件的方式對整個企業的使用者進行集中式管理。

最近幾年,IDaaS作為第三方託管服務通過雲以訂閱的方式提供逐漸發展起來,同時滿足了客戶的現場與雲端兩類系統的身份管理需求。

為什麼需要 IAM?

身份與訪問管理是任何企業安全計劃的重要一環,因為在今天的數字化經濟中,它與企業的安全和生產力密不可分。

被盜使用者憑證往往是進入企業網路及其資訊資產的入口點。企業運用身份管理來守護資訊資產,使其不受日漸增多的勒索軟體、犯罪黑客活動、網路釣魚和其他惡意軟體攻擊的影響。Cybersecurity Ventures 曾預測,今年全球勒索軟體所致損失將超50億美元,比2016年上升15%。

很多企業裡,使用者有時候會擁有超出工作所需的訪問許可權。而健壯的IAM系統可以貫徹使用者訪問規則和策略,為整個企業加上一層重要的防護。

身份與訪問管理系統可以增強業務生產力。此類系統的中央管理能力能夠減少守護使用者憑證與訪問許可權的複雜性和成本。同時,身份管理系統也能提升員工在各種環境的生產力(保證安全的情況下),無論他們是在家辦公還是在公司裡上班,或者是在外地出差。

IAM對合規管理的意義何在?

**很多政府都要求企業關注身份管理。**關於上市公司財務審計的《薩班斯-奧克斯利法案》、金融服務現代化法案(Gramm-Leach-Bliley),還有美國健康保險流通與責任法案(HIPAA)等立法,規定了公司企業需對客戶及僱員資訊的訪問控制負責。身份管理系統能幫助企業符合這些規定。

《通用資料保護條例》(GDPR)是更近一些的法規,對安全和使用者訪問控制要求得更加嚴格了。GDPR將於今年5月生效,強制企業保護歐盟公民的個人資料和隱私,影響到每一家在歐盟做生意或客戶中有歐盟公民的公司。

2017年3月1日,紐約州金融服務署(NYDFS)的新網路安全規定開始生效。在紐約州營業的金融服務公司都要遵守這些規定中提出的安全運營要求,包括監視授權使用者的活動和維護審計日誌——都是身份管理系統的典型職能。

使用者對企業網路及資料的安全訪問有很多方面都可經由身份管理系統加以自動化,這樣就可將IT部門從重要但單調繁瑣的工作中解脫出來,還能幫助公司符合政府的各項規定。鑑於現如今每個IT崗位同時也是安全崗位,加之網路安全人才持續緊缺,而且對不合規的處罰堪稱天文數字,IAM系統所起到的作用就非常關鍵了。

使用IAM系統的好處有哪些?

實現身份與訪問管理及相關最佳實踐,能在很多方面給公司帶來巨大的競爭優勢。如今,大多數公司都需要給外部使用者以公司內部系統的訪問權。將網路開放給客戶、合作伙伴、供應商、承包商和僱員,可以提升運營效率並降低運營成本。

身份管理系統可在不傷及安全的情況下,將對公司資訊系統的訪問擴充套件至一系列內部應用、移動App和SaaS工具上。而提供更好的外部訪問體驗,能驅動整個公司的協作,增加生產力,提升僱員滿意度,促進研究與開發,並最終推升盈利。

身份管理還可減輕IT支援團隊處理密碼重置之類瑣碎事務的工作量。管理員可以利用身份管理系統自動化這些耗時耗力的繁瑣事兒。

**身份管理系統可謂安全網路的基石,因為管理使用者身份是訪問控制中的基礎。**身份管理系統基本上就是要求公司定義出自身訪問策略,尤其是規定好誰對哪些資料資源有訪問權,以及在何種條件下才可以訪問。

**因此,管理良好的身份意味著更好的使用者訪問控制,也就是內部和外部資料洩露風險的降低。**這很重要,因為隨著外部威脅的上升,內部攻擊也日趨頻繁了。IBM的《2016網路安全情報索引》中指出,大約60%的資料洩露是內部員工導致。當然,75%是惡意的,25%是無意的。

正如上文提及的,IAM系統通過提供實現全面安全、審計與訪問策略的工具,可以加強監管合規。很多系統如今都提供確保企業合規的各種功能。

IAM系統運作機制是什麼?

過去幾年,典型的身份管理系統由4個基本部分組成:

- 系統用以定義個人使用者的個人資料目錄(可將之想象為一個身份倉庫);

- 用來新增、修改和刪除該資料的工具(與訪問生命週期管理相關);

- 監管使用者訪問的系統(實施安全策略和分配訪問許可權);

- 還有審計與報告系統(為核驗公司系統中發生的事件)。

監管使用者訪問通常涉及一系列的身份驗證方法,包括口令、數字證書、令牌和智慧卡。硬體令牌和信用卡大小的智慧卡是雙因子身份驗證(2FA)所需兩個部分的其中一個,需要結合上你所知道的(比如口令)才能夠驗證你的身份。智慧卡里埋有積體電路晶片,該晶片要麼是安全微控制器,要麼是存有相關資訊內部儲存器一類的東西。軟體令牌出現於2005年,可存在於有儲存能力的任何裝置上,從U盤到手機都可載入。

強使用者名稱和口令已經不足以應付今天這麼複雜的計算環境和越來越多的安全威脅。現如今,身份管理系統往往引入了生物特徵識別、機器學習與人工智慧以及基於風險的身份驗證等技術。

在使用者端,最近的使用者身份驗證方法可以更好地保護身份。比如說,iPhone Touch-ID 的流行就讓很多人都習慣了用自己的指紋來驗證身份。據說今年晚些時候推出的下一代iPhone還會摒棄指紋掃描,而採用虹膜掃描或人臉識別技術來驗證使用者身份。

邁向多因子身份驗證

有些公司企業開始從雙因子身份驗證邁向多因子身份驗證,驗證過程需要融合你知道的(比如你的口令)、你擁有的(比如智慧手機)以及你本身(人臉識別、虹膜掃描或指紋感測)。從雙因子到多因子,就又多了一層保障,可以更加確定面對的是正確的使用者。

在管理端,得益於上下文感知網路訪問控制和**基於風險的身份驗證(RBA)**之類技術,今天的身份管理系統可以提供更先進的使用者審計和報告功能。

上下文感知網路訪問控制是基於策略的一種技術。該技術基於各種屬性預先確定事件及其後果。比如說,如果某IP地址不在白名單當中,就可能會被封鎖。或者,若某裝置沒有證書證明是受監管的,上下文感知網路訪問控制就會上馬其身份驗證過程。

相比之下,RBA則更加靈活,往往加入了一定程度的人工智慧。應用RBA,意味著你開始在身份驗證中啟用風險評分和機器學習。

**基於風險的身份驗證會根據當前風險情況對驗證過程動態應用不同等級的嚴格度。**風險越高,使用者身份驗證過程就越嚴格。使用者地理位置或IP地址的改變會觸發額外的身份驗證要求,只有通過這些驗證要求,使用者才可以訪問公司的資訊資源。

聯合身份管理是什麼?

聯合身份管理可使公司企業與可信合作伙伴共享數字ID。這是一種身份驗證共享機制,使用者可利用同一套使用者名稱/口令或其他ID來訪問多個網路。

**單點登入(SSO)**是聯合ID管理的重要組成部分。SSO標準可使在某一網路/網站/App通過了身份驗證的使用者將此經驗證的狀態沿用至其他網路/網站/App。該模型僅限於在有合作關係的企業間應用,也就是在可信合作伙伴間應用——相互都能擔保其使用者可信度的企業間。

IAM平臺是基於開放標準的嗎?

可信合作伙伴間的身份驗證訊息往往用安全斷言標記語言(SAML)傳送。該開放規範為安全機構間交換安全斷言定義了一個XML框架。SAML實現了不同身份驗證與授權服務提供商之間的跨平臺互操作。

不過,開放標準身份協議不止SAML一個。其他還有OpenID、WS-Trust(Web服務信任)和WS-Federation(有來自微軟和IBM的企業支援),以及無需暴露口令即可供Facebook之類第三方服務使用使用者賬戶資訊的OAuth協議。

實現IAM的挑戰或風險有哪些?

想要成功實現IAM,公司需要深謀遠慮,各部門間也需通力合作。若能在IAM專案啟動之前先制定好統一的身份管理策略——目標明確、利益相關者支援、業務過程定義明晰,這樣的公司就最有可能成功。而身份管理只有在人力資源、IT、安全和其他部門都參與進來的情況下才能取得最好的效果。

身份資訊往往從多個渠道湧來,比如微軟活動目錄(AD)或人力資源應用。身份管理系統必須能夠同步所有系統中的使用者身份資訊,提供可靠的單一資料來源。

鑑於當今IT人才短缺的情況,身份與訪問管理系統需保障企業能夠管理多個不同場景和計算環境下的大量使用者,而且是實時的自動化管理。手動調整成千上萬使用者的訪問許可權和控制措施是不現實的。

比如說,離職員工的訪問許可權撤銷工作就有可能因疏忽而忘了做,尤其是在人工手動處理的情況下,而人工撤銷還是大多數企業的常態。報告員工的離職情況並隨後自動撤銷該員工對所有App、訪問和硬體的訪問許可權,需要全面的自動化身份管理解決方案。

**身份驗證過程必須即讓使用者易於執行,又令IT部門方便部署,而且最重要的是,一定要安全。**智慧手機因能提供使用者的當前地理位置、IP地址和可用於身份驗證的其他資訊,而成為了使用者身份驗證的“中心”。

**需謹記的一個風險是:集中式操作為黑客和破解者提供了誘人的目標。**IAM系統用一個儀表盤就能總覽並操作整個公司的身份管理活動,方便了公司管理員的同時,也給黑客和破解者大開了方便之門。一旦這些系統被攻破,入侵者便能建立高許可權的ID,訪問公司各類資源。

有哪些IAM術語是應該瞭解的?

熱詞變化不定,但身份管理領域中一些關鍵術語還是值得了解一下的:

- 訪問管理

指用於控制和監視網路訪問的過程及技術。訪問管理功能,比如身份驗證、授權、信任和安全審計,是企業內部及雲端系統頂級ID管理系統不可缺少的重要部分。

- 活動目錄(AD)

微軟為Windows域網路設計開發的使用者身份目錄服務。雖然是專利產品,AD卻隨 Windows Server 作業系統發售,因而應用部署廣泛。

- 生物特徵識別身份驗證

依靠使用者獨特的生物特徵來驗證使用者身份的安全過程。生物特徵識別身份驗證技術包括指紋感測器、虹膜和視網膜掃描,還有人臉識別。

- 上下文感知網路訪問控制

一種基於策略的授權方法,根據索要訪問許可權的使用者的當前上下文來授予網路資源訪問權。比如說,某使用者試圖通過身份驗證,但其IP地址卻沒在白名單之內,那該使用者就不能獲得授權。

- 憑證

使用者用以獲取網路訪問權的標識,比如使用者的口令、公鑰基礎設施(PKI)證書,或者生物特徵資訊(指紋、虹膜掃描等)。

- 撤銷

將某身份從ID儲存中移除並終止其訪問許可權的過程。

- 數字身份

ID本身,包括對使用者及其訪問許可權的描述。(膝上型電腦或手機之類的終端也可擁有自己的數字身份。)

- 權益

指徵已驗證安全主體所具備的訪問許可權的一系列屬性。

- 身份即服務(IDaaS)

基於雲的IDaaS為位於企業內部及雲端的系統提供身份及訪問管理功能。

- 身份生命週期管理

與訪問生命週期管理類似,該術語指的是維護和更新數字身份的一整套過程和技術。身份生命週期管理包括身份同步、配置、撤銷和對使用者屬性、憑證及權益的持續管理。

- 身份同步

確保給定數字ID的多個身份儲存保持一致的過程,比如公司併購時涉及到的多家公司身份儲存中放置一致的身份資料。

- 輕量級目錄訪問協議(LDAP)

用於管理和訪問分散式目錄服務(比如微軟AD)的開放標準協議。

- 多因子身份驗證(MFA)

網路或系統的身份驗證中要求不止一個因子(比如使用者名稱和口令)的情況。驗證過程中至少還有額外的一步,比如用手機接收通過簡訊傳送的驗證碼、插入智慧卡或U盤、滿足生物特徵識別驗證要求(指紋掃描等)。

- 口令重置

本文語境中,口令重置指的是ID管理系統允許使用者重新設定自身口令的功能。該功能可將管理員從繁瑣的口令重置工作中解脫出來,還能減少客戶服務接到的求助電話。使用者通常可通過瀏覽器訪問重置應用,提交相應的密語或回答一系列問題即可驗證使用者身份。

- 特權賬戶管理

基於使用者許可權對賬戶和資料訪問進行管理與審計。一般來講,特權使用者因其工作或功能需求而往往被賦予管理員許可權。比如說,特權使用者可能擁有新增或刪除使用者賬戶和角色的許可權。

- 配置

建立身份,定義其訪問許可權,並將其新增到ID儲存中的過程。

- 基於風險的身份驗證(RBA)

在使用者嘗試身份驗證時根據使用者情況動態調整驗證要求的身份驗證方法。比如說,如果使用者嘗試從之前未關聯過的地理位置或IP地址發起身份驗證,可能就會面臨額外的驗證要求。

- 安全主體

具備1個或多個可被驗證或授權的憑證以訪問網路的數字身份。

- 單點登入(SSO)

對相關但獨立的多個系統實施的一種訪問控制。單點登入模式下,使用者僅憑同一套使用者名稱和口令就可訪問1個或多個系統,無需多個不同憑證。

- 使用者行為分析(UBA)

UBA技術檢查使用者行為模式,並自動應用演算法和分析以檢測可能昭示潛在安全威脅的重要異常。UBA區別於專注跟蹤裝置或安全事件的其他安全技術,有時候也會與實體行為分析歸到一類,被稱為UEBA。

IAM供應商

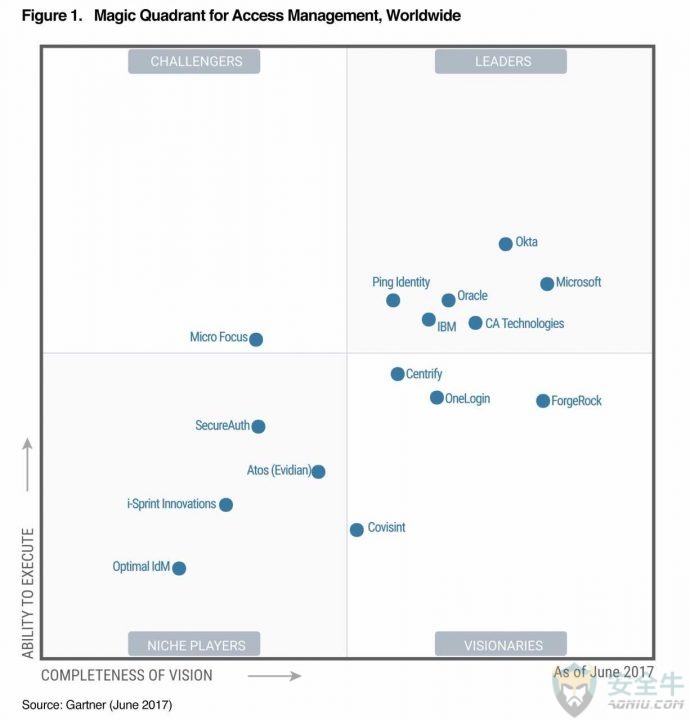

身份與訪問管理供應商市場競爭激烈,既有Okta和OneLogin這樣的純IAM提供商,也有IBM、微軟和Oracle之類什麼都做的大廠商。2017年6月,Garter推出了一份全球訪問管理魔力象限圖。以下就是據此得出的IAM主流提供商:

Atos (Evidan) CA Technologies Centrify Covisint ForgeRock IBM 安全身份與訪問保障 I-Spring Innovations Micro Focus 微軟Azure活動目錄 Okta OneLogin Optimal idM Oracle身份雲服務 Ping SecureAuth

原文連結:https://www.aqniu.com/learn/31221.html 作者:nana 星期一, 一月 29, 2018

相關閱讀

什麼是 Authing?

Authing 提供專業的身份認證和授權服務。 我們為開發者和企業提供用以保證應用程式安全所需的認證模組,這讓開發人員無需成為安全專家。 你可以將任意平臺的應用接入到 Authing(無論是新開發的應用還是老應用都可以),同時你還可以自定義應用程式的登入方式(如:郵箱/密碼、簡訊/驗證碼、掃碼登入等)。 你可以根據你使用的技術,來選擇我們的 SDK 或呼叫相關 API 來接入你的應用。當用戶發起授權請求時,Authing 會幫助你認證他們的身份和返回必要的使用者資訊到你的應用中。

<div align=center>Authing 在應用互動中的位置</div>

- 官網:http://authing.cn

- 小登入:https://wxapp.authing.cn/#/

- 倉庫:** 歡迎 Star,歡迎 PR **

- Demo:

- 文件:https://docs.authing.cn/authing/

歡迎關注 Authing 技術專欄