Web漏洞掃描工具(批量破殼、反序列化、CMS)?

web漏洞掃描工具

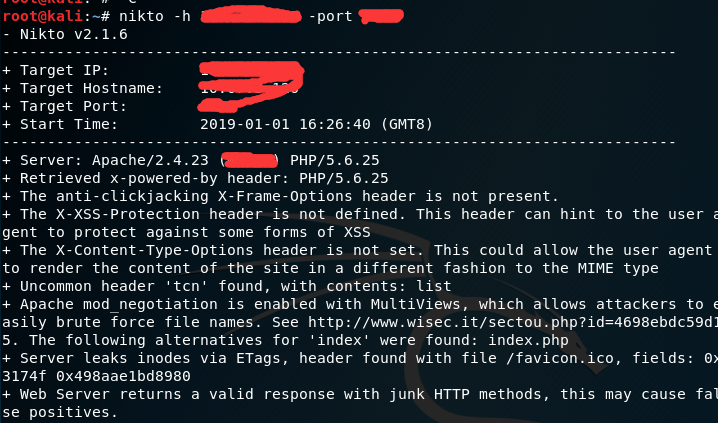

一,Nikto,一款開源軟件,不僅可用於掃描發現網頁文件漏洞,還支持檢查網頁服務器和CGI的安全問題。它支持指定特定類型漏洞的掃描、繞過IDC檢測等配置。該工具已集成於Kali Linux系統。

nikto可以掃描軟件版本信息,存在安全問題的文件,服務器配置問題,WEB Application層面的安全隱患,避免404誤判等

掃了一下我自己的網站,好多問題。。。有XST攻擊(XST是利用XSS和HTTP TRACE方法的組合。),apache的MultiViews利用

MultiViews它遵循以下規則:

如果服務器收到/ some / dir / foo的請求,如果/ some / dir啟用了MultiViews,並且/ some / dir / foo不存在,那麽服務器會讀取目錄,查找名為foo。*的文件,並且有效偽造一個類型映射,該映射命名所有這些文件,為它們分配相同的媒體類型和內容編碼,如果客戶端

通過名稱請求其中一個文件。然後,它會根據客戶的要求選擇最佳匹配。

命令:

nikto -host http://192.168.1.109/dvwa/ #指定網站目錄掃描

nikto -host 192.168.1.1.109 -port 80,443 #可指定多個端口

nikto -host host.txt #掃描多個IP

nmap -p80 192.168.1.0/24 -oG - | nikto -host - #結合nmap,對一個網段內開放了80端口的主機進行掃描

nikto -host https://www.baidu.com -useproxy http://localhost:8087 #使用代理

-vhost 【+域名】 #虛擬IP,區分網站 (適用於一個ip對應多個網站)

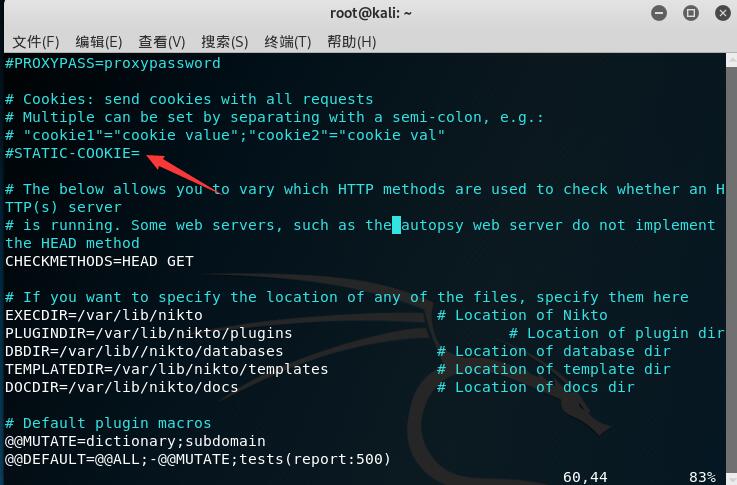

nikto配置文件(/etc/nikto.conf) 大部分需要登錄進網站,才能進行掃描

添加指定cookie

-id+ #使用http身份認證(但現在很少)格式為 id:password

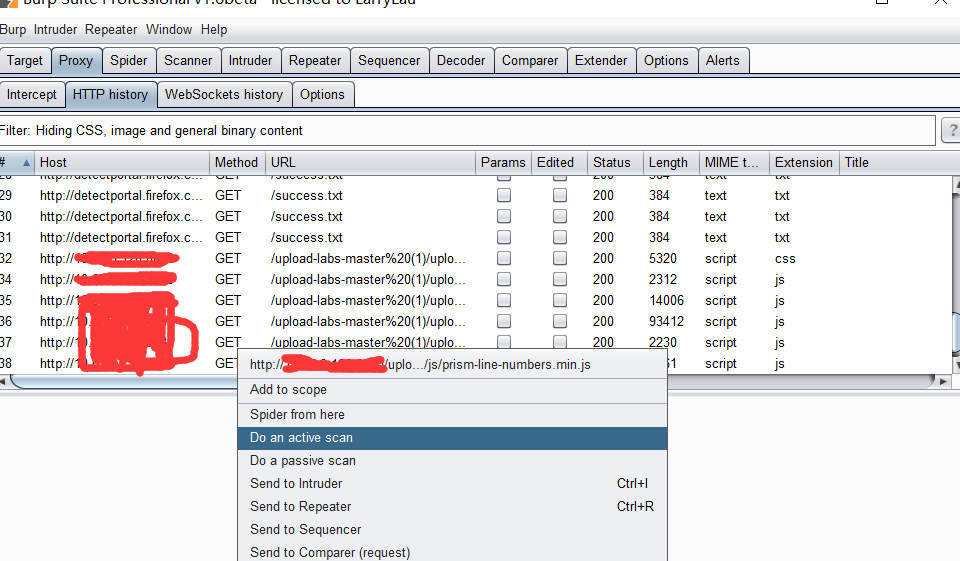

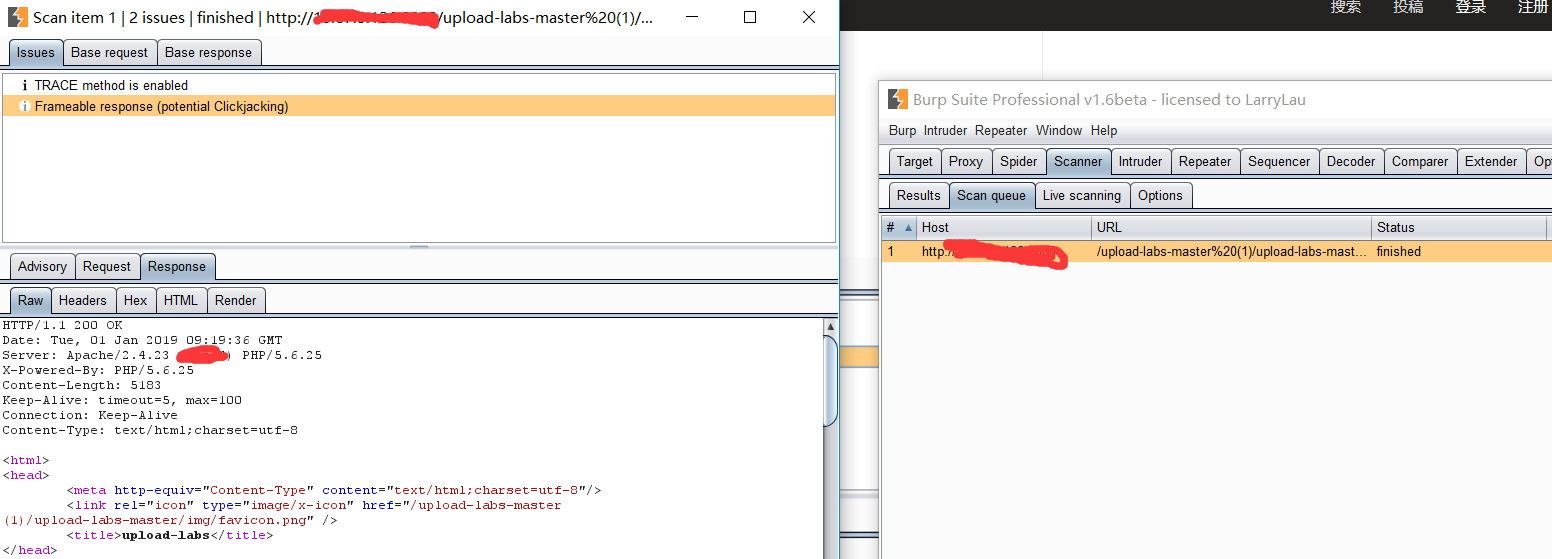

二,BurpSuite,“Scanner”功能用於漏洞掃描,可設置掃描特定頁面,自動掃描結束,可查看當前頁面的漏洞總數和漏洞明細。雖說也有漏掃功能,但其核心功能不在於此,因此漏掃功能還是不如其他專業漏洞掃描工具。

首先:打開監聽模式

點擊數據包右鍵-》do an active on-->彈框點"yes“

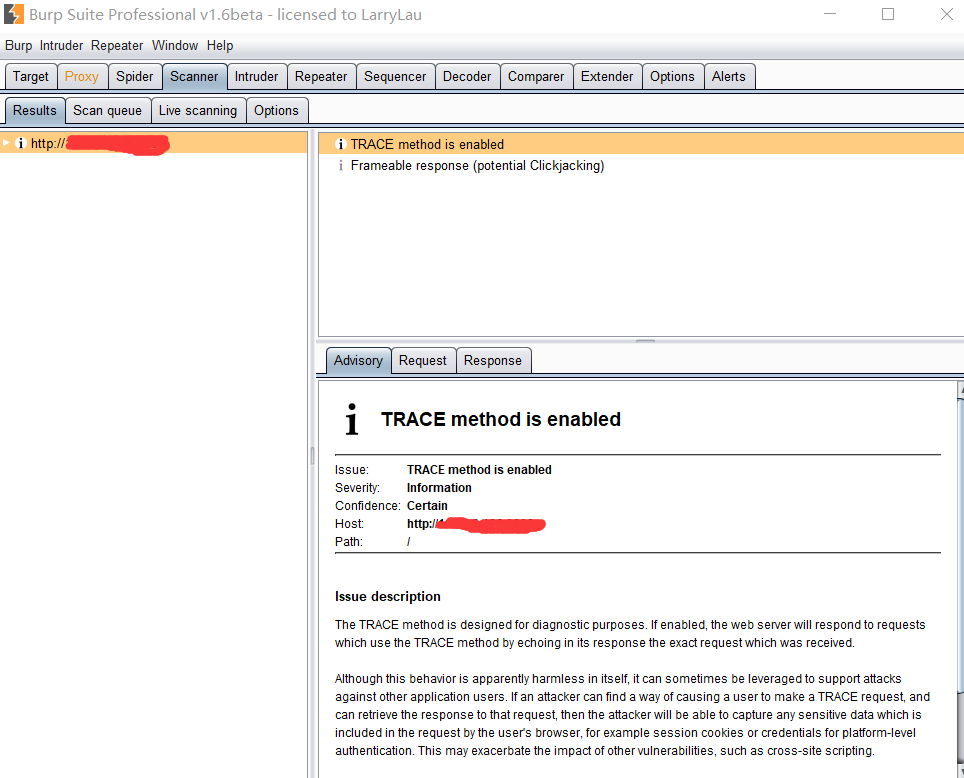

點擊Scanner選項,可以查看到掃描出來的漏洞

burpsuit可以掃描如下問題:

服務器配置問題

反射型XSS

Flash跨域策略

SQL註入

未加密通信

跨域引用漏洞

公開電子郵件地址

這是掃的我自己的網站

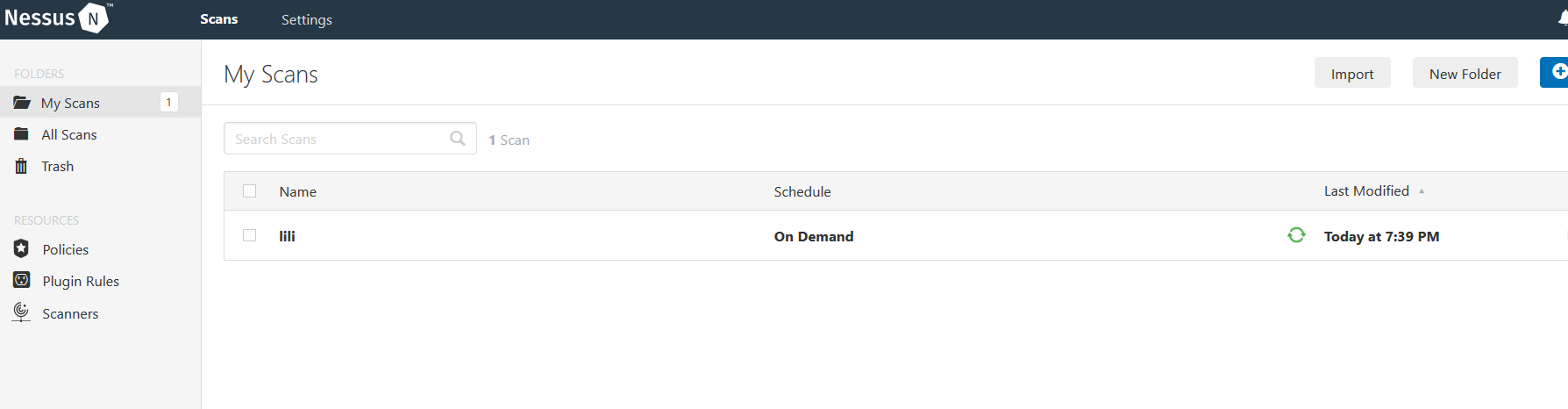

三,Nessus,面向個人免費、面向商業收費的形式,不僅掃描Web網站漏洞,同時還會發現Web服務器、服務器操作系統等漏洞。個人用戶只需在官網上註冊賬號即可獲得激活碼。它是一款Web網站形式的漏洞掃描工具。

============

在線cookie轉為字典:https://crdx.org

============

帶cookie掃描:https://www.jianshu.com/p/eff3f4e7d2dd

這個好像只能掃描IP地址的,域名沒法掃

這個是網頁模式的掃描器

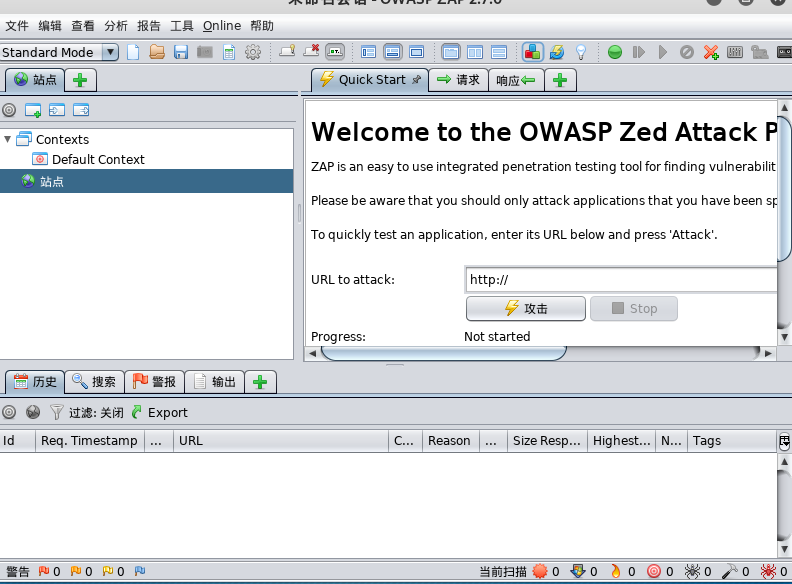

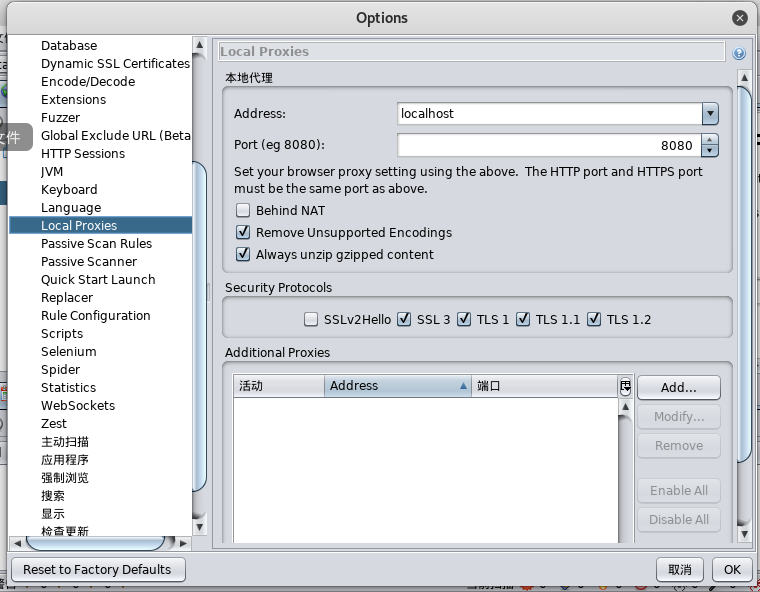

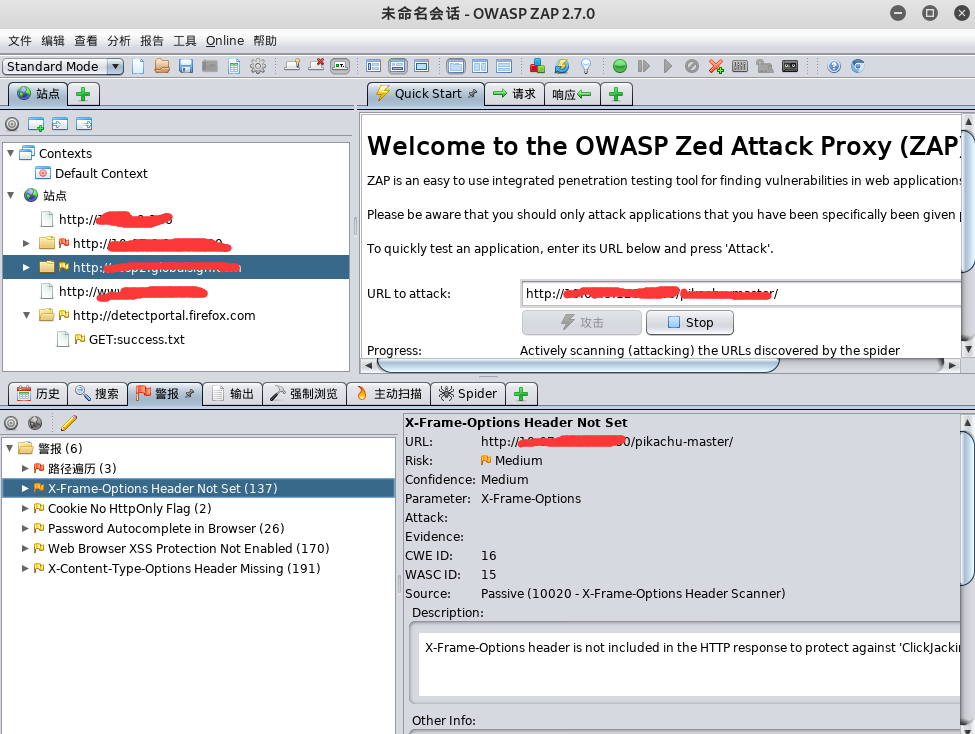

四,owasp(zap)

首先設置代理,工具-》選項

用瀏覽器瀏覽網頁owasp能捕獲,在

參考鏈接:https://www.fujieace.com/kali-linux/owasp-zed-zap.html

https://blog.csdn.net/qq_36119192/article/details/84109721

這兩個寫的很詳細,我用KALI啟用了owasp,但和作者的有些不一樣,我沒有掃描策略裏的那麽多選項,在主動掃描裏也沒有那麽多選項,其他都是一樣的

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++++++++

反序列化漏洞形成( serialize(),unserialize() )

很容易理解的解釋連接:https://www.freebuf.com/articles/web/167721.html

解釋反序列話要先解釋序列化的意思,序列化是把對象轉換位字符串保存,減少系統資源的浪費;反序列化就是把保存了的字符串反序列化為對象;

反序列化漏洞的形成:服務器能夠接收我們反序列化過的字符串、並且未經過濾的把其中的變量直接放進這些魔術函數裏面的話,就容易造成很嚴重的漏洞了;

比如在url上構造反序列化的payload

魔法函數

__construct()當一個對象創建時被調用

__destruct()當一個對象銷毀時被調用

__toString()當一個對象被當作一個字符串使用

__sleep() 在對象在被序列化之前運行

__wakeup將在序列化之後立即被調用

怎麽找到反序列化漏洞? 網址:https://www.test404.com/post-1106.html?wafcloud=1

Composer,這是一個php的包管理工具,同時他還能自動導入所以依賴庫中定義的類。這樣一來 unserialize() 函數也就能使用所有依賴庫中的類了,攻擊面又增大不少。

1.Composer配置的依賴庫存儲在vendor目錄下

2.如果要使用Composer的自動類加載機制,只需要在php文件的開頭加上 require __DIR__ . ‘/vendor/autoload.php‘;

漏洞發現技巧

默認情況下 Composer 會從 Packagist下載包,那麽我們可以通過審計這些包來找到可利用的 POP鏈。

找PHP鏈的基本思路.

1.在各大流行的包中搜索 __wakeup() 和 __destruct() 函數.

2.追蹤調用過程

3.手工構造 並驗證 POP 鏈

4.開發一個應用使用該庫和自動加載機制,來測試exploit.

構造exploit的思路

1.尋找可能存在漏洞的應用

2.在他所使用的庫中尋找 POP gadgets

3.在虛擬機中安裝這些庫,將找到的POP鏈對象序列化,在反序列化測試payload

4.將序列化之後的payload發送到有漏洞web應用中進行測試.

++++++++++++++++++++++++++++++++++++++

CMS漏洞檢測工具 – CMSmap

連接:https://www.freebuf.com/sectool/58022.html

cms常見漏洞收集:https://www.alibabacloud.com/help/zh/faq-list/60798.htm?spm=a2c63.o282931.a1.5.6f8450a91NXShi

php類cms系統:

dedecms、帝國cms、php168、phpcms、cmstop、discuz、phpwind等

asp類cms系統:

zblog、KingCMS等

.net類cms系統

EoyooCMS等

國外的著名cms系統:

joomla、WordPress 、magento、drupal 、mambo。

Web漏洞掃描工具(批量破殼、反序列化、CMS)?