Kali Linux Web滲透測試手冊(第二版) - 3.1 - 使用DirBuster尋找敏感檔案和目錄

翻譯來自:掣雷小組

成員資訊:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

這個公眾號,一定要關注哦,慢慢會跟上面老哥們一起分享很多幹貨哦~~

標記紅色的部分為今日更新內容。

第三章、使用代理、爬行器和爬蟲

3.0、介紹

3.1、使用DirBuster尋找敏感檔案和目錄

3.2、使用ZAP查詢檔案和資料夾

3.3、使用Burp套件檢視和修改請求

3.4、使用Burp套件的Intruder模組來查詢檔案和資料夾

3.5、使用ZAP代理檢視和修改請求

3.6、使用ZAP爬蟲

3.7、使用Burp套件爬蟲一個網站

3.8、使用Burp套件的中繼器重複請求

3.9、使用WebScarab

3.10、從爬行結果中識別相關檔案和目錄

前言:

第二章也結束了,不知道各位老哥學的怎麼樣,有問題可以留言,看到就回。最近啥都學,學的腦子亂,準備理清下思路分享一下資訊收集,至少目前是我的方法,資訊收集再好,也奈何不了各種難題,正所謂資訊收集兩小時,滲透測試五分鐘,GG...

還是要努力學習硬知識,知識就是硬道理!!!

另外,各位老哥需要什麼資源的話,可以給我留言,我有的話給你分享。

介紹

滲透測試可以使用不同的方法進行,稱為黑、灰和白盒。黑盒是指測試團隊除了伺服器的URL外,沒有關於要測試的應用程式的任何以前的資訊;白盒表示團隊擁有目標、基礎架構、軟體版本、測試使用者、開發資訊等所有資訊;灰色盒子是中間的一個點。

對於黑盒方法和灰盒方法,正如我們在上一章中看到的那樣,偵察階段對於測試團隊發現應用程式所有者可以在白盒方法中提供的資訊是必要的。

繼續進行web滲透測試中的偵察階段,我們需要瀏覽web頁面中包含的每個連結,並記錄它所顯示的每個檔案。有一些工具可以幫助我們自動化和加速這項任務;它們被稱為網路爬蟲或網路蜘蛛。這些工具根據外部檔案的所有連結和引用瀏覽web頁面,有時填寫表單並將其傳送到伺服器,儲存所有請求和響應,併為我們提供離線分析它們的機會。

在本章中,我們將介紹Kali Linux中包含的一些代理、爬行器和爬蟲程式的使用,還將瞭解在公共web頁面中查詢哪些檔案和目錄是有趣的。

3.1、使用DirBuster尋找敏感檔案和目錄

DirBuster 是一款安全工具,通過暴力或者表單進行來發現Web伺服器中現有檔案和目錄。我們將在文中使用它來搜尋特定的檔案和目錄列表。

準備

我們要使用一個文字檔案,其中包含我們要用DirBuster來查詢的檔案列表。

建立一個包含以下內容的文字檔案dir_dictionary.txt

怎麼做…

DirBuster是一款使用Java語言寫的應用程式;它可以從Kali的主選單或使用dirbuster命令的終端來使用。以下是使用它所需的步驟:

1.找到Applications |03-Web Application Analysis | Web Crawlers&DirectoryBruteforcing | Dirbuster.(注:我的Kali按照這個路徑就沒找到,但是你可以在終端下輸入 dirbuster 開啟這個軟體)

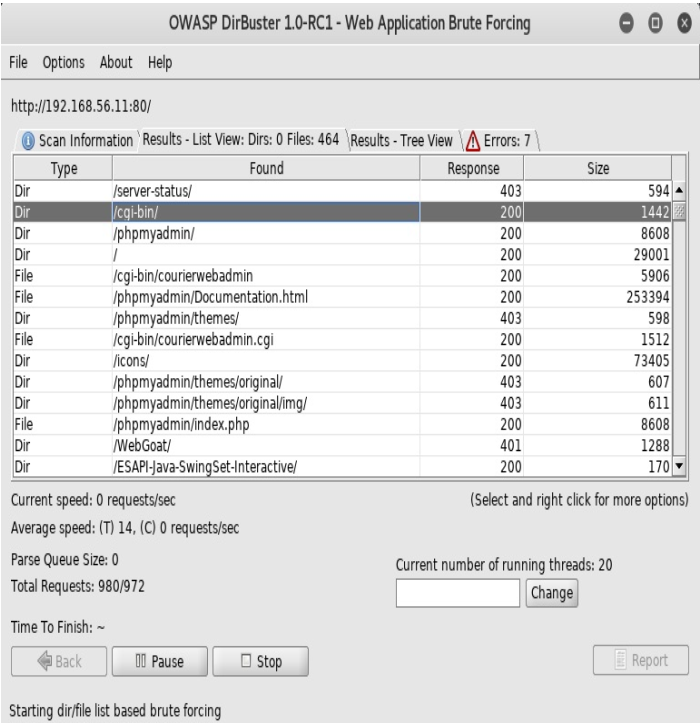

2.在DirBuster視窗中,將目標URL設定為http://192.168.56.11/.

3.將執行緒數設定為20,以獲得不錯的測試速度。

4.選擇基於列表的暴力破解,然後單擊“瀏覽”。

5.在瀏覽視窗中,選擇我們剛剛建立的檔案(dir_dirtionary.txt)

6.取消選中Be Recursive選項.

7.對於這個配置,我們將其餘選項保留為預設值:

8. 點選開始

9. 如果我們轉到結果選項卡,我們將看到DirBuster在我們的字典中找到了至少兩個檔案:cgi-bin和phpmyadmin. 響應碼200表示檔案或目錄存在並且可以被讀取。Phpmyadmin是一個基於Web的mysql資料庫; 查詢一個帶有tis名稱的目錄告訴我們伺服器中有一個數據庫管理系統(DBMS),它可能包含有關應用程式及其使用者的相關資訊:

它是如何工作的…

Dirbuster是一種履帶式和粗暴式的混合物; 它遵循它找到的頁面中的所有連結,但也為可能的檔案嘗試不同的名稱。這些名稱可能位於與我們使用的檔案類似的檔案中,也可能由Dirbuster使用Pure Brute Force選項自動生成,並設定字符集以及生成的單詞的最小和最大長度。

為確定檔案是否存在,DirBuster使用伺服器的響應程式碼。最常見的響應如下所示:

-

200 ok:檔案存在

-

404找不到404檔案:伺服器中不存在該檔案

-

301 301永久移動:這是重定向到給定的URL

-

401 Unauthorized:訪問此檔案需要身份驗證

-

403 Forbidden:請求有效但伺服器拒絕響應

另請參閱

dirb是kali linux中包含的cmmand-line工具,它還使用字典檔案強制瀏覽伺服器以識別現有檔案和目錄。要檢視其語法和選項,請開啟終端並輸入#dirb命令。