域控場景下windows安全日誌的分析--審計認證行為和命令的歷史記錄

一、域控windows安全日誌基本操作

1、打開powershell或者cmd

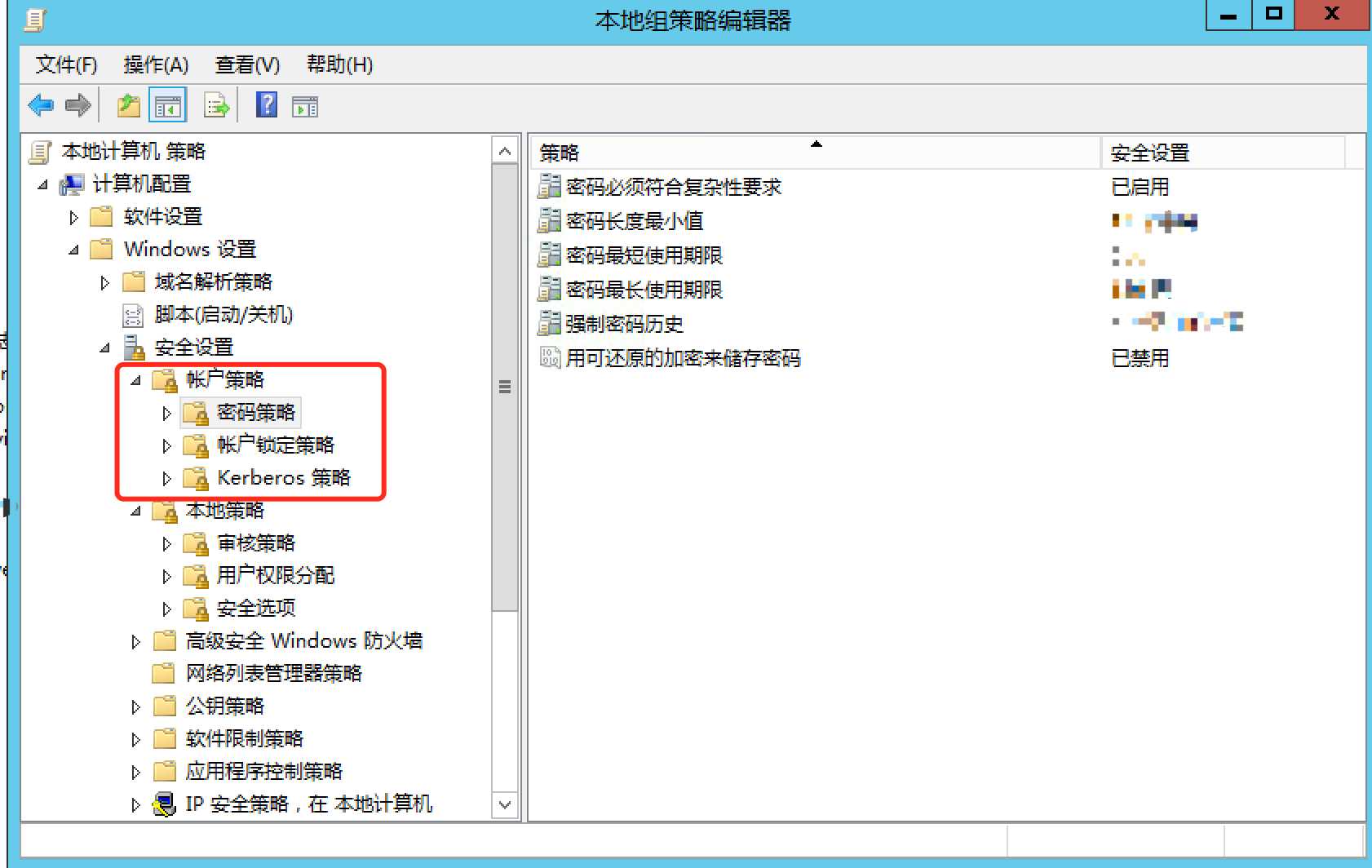

1 #gpedit.msc

打開配置:

關於賬戶安全性的策略配置在賬戶配置哪裏

2、打開控制面板->系統與安全->事件查看器->windows日誌->安全:

希望這裏配置的時間足夠長久,以便於查看日誌

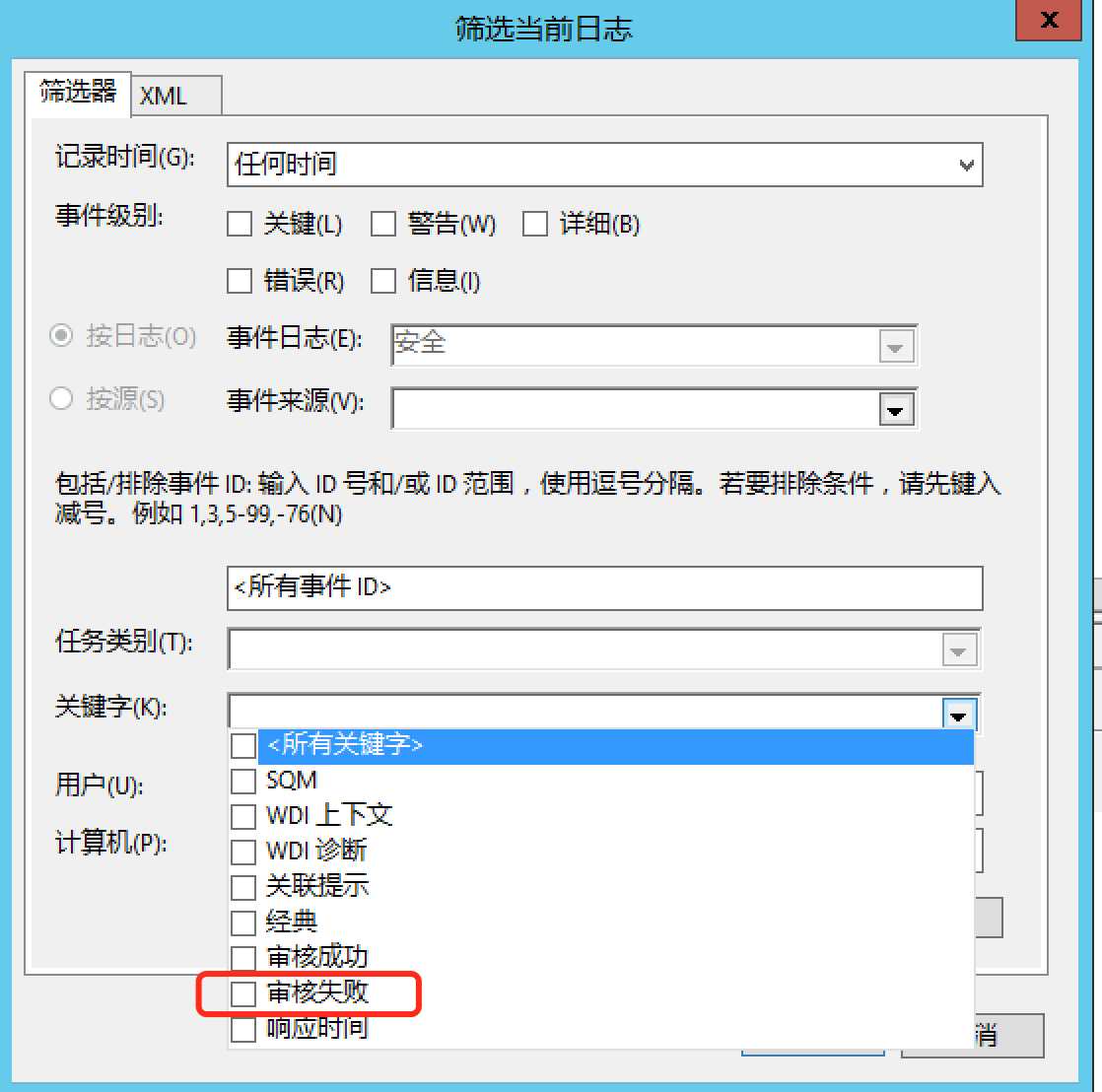

選擇篩選器,篩選這一條:

來查看這個是很常用的一個,當然審核成功也很有用,那是你知道那個時間確定被入侵的時候用到。

2、場景分析:

2.1、域賬號被鎖定:

原因:可能是病毒、腳本、鎖定賬號名下的計劃任務或者黑客攻擊爆破等行為導致。

追查思路:找到時間ID4740,這個是域賬號被鎖定的標誌,可以找到一些信息,運氣好的話能定位到導致此問題的IP或者進程。至少可以確定準確的鎖定時間,然後回溯之前的審計失敗的認證嘗試報文ID4625,找到源IP或者主機名。下一步再去排查相關的IP或者主機名。

#############################################################科普小知識#############################################################

@1、日誌格式簡介:

一般國內的都是中文版本的windows,所以不存在英文看不懂的問題,需要關註下面幾個字段(尤其是標紅的):

(1)事件ID,當然這個是過濾條件4625

(2)關鍵字,審核成功還是失敗其實這個很多時候也是過濾條件(對應的英文Success和Failure)

(3)用戶:很重要

(4)計算機名和說明

(5)賬戶名、賬戶域、登錄ID和登錄類型(登錄類型後面會展開講下)

(6)登錄失敗的賬戶名、域(這些都要比較和鎖定的是否一致)

(7)失敗原因:0xC0000064用戶不存在,0xC000006A 密碼用戶名不匹配(最常見的兩個)

(8)進程信息、網絡信息等

@2、登錄類型簡介:

type 2 交互式登錄,本地或者KVM的

type3 網絡登錄 連接共享文件夾、共享打印機、IIS等。

type4 批處理登錄 windows計劃任務運行

type5 服務

type7 解鎖登錄 屏幕保護解鎖等解鎖類登錄

type8 網絡明文 基本人生的IIS還有ADVapi

type9 新憑證 帶有netonly的runas命令執行的時候

type10 遠程交互 RDP 遠控 遠程協助等等

type11 緩存交互

#############################################################科普小知識#############################################################

2.2 得知自己某個時段被黑,查詢這個時段登錄的賬號

追查思路:找到對應時間的登錄審計日誌,追查源IP。另外查看這個IP登錄賬戶後都做了啥

1 Get-History 查詢歷史 2 Clear-History 清空歷史 3 Invoke-History 運行歷史記錄中的一條命令 4 Add-History 增加命令到歷史記錄

#windows下netstat查看進程和端口以及連接情況: netstat -ano | findstr "xxx"

tasklist | findstr "xxx"

域控場景下windows安全日誌的分析--審計認證行為和命令的歷史記錄