Gh0st與雲安全

黑產攻擊途徑升級,雲服務成重災區

在我們的印象裏,黑產以及相關的肉雞DDOS攻擊總是離我們很遠。可實際情況並非如此,特別是在雲服務大行其道的今天。

日前,騰訊反病毒實驗室就觀察到了國內雲服務中Gh0st遠控新樣本出現爆發式增長,並就此進行了分析溯源。在經過反病毒工程師一系列分析後,我們發現這些樣本在雲服務上的應用分為兩種:1,使用大量低配置雲服務器進行樣本生成和分發,明顯的典型黑產團隊化操作行為。2,黑客利用漏洞進行滲透和傳播病毒,然後控制肉雞進行DDOS窺探隱私甚至批量註冊等黑產攻擊行為。

一方面,雲服務質優價廉,可以低成本地進行混淆樣本批量生成,受到黑產從業者的青睞。另一方面,由於雲服務復雜的內外網環境,大大增加了病毒傳播的速度和危害。

端倪初露

10月中旬,我們的預警系統提示Gh0st樣本大量新增,針對這個情況,我們對新增樣本進行了分析和排查。

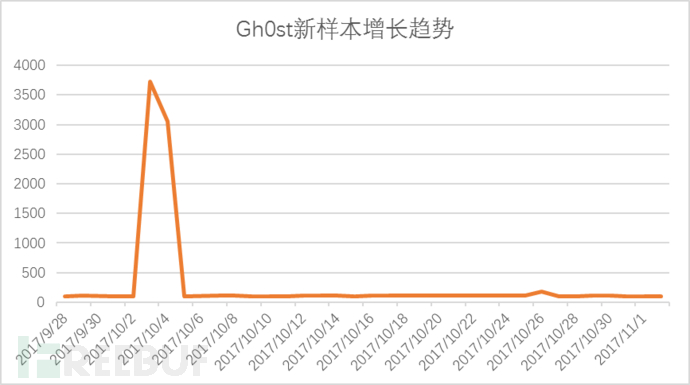

觀察到的 Gh0st 新樣本的增長趨勢:

Gh0st 新樣本在國慶期間有次異常的數量爆發,隨後幾天也有一定程度的新增。我們仔細分析了爆發期間的這批樣本,發現其文件結構非常類似,同時基本來自同一個雲服務,當時推斷應該是有黑手在雲服務器上批量生成樣本,為大量傳播做準備。

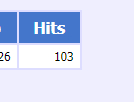

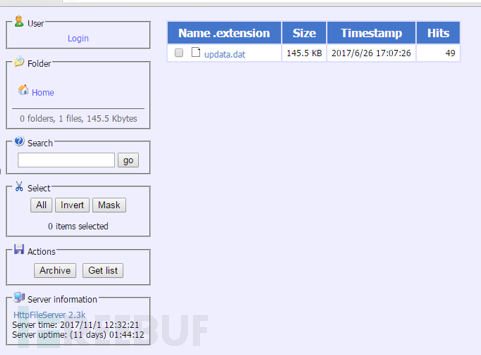

同時對後期增長的新病毒進行的分析發現,雖然病毒新文件增長不多,但影響範圍非常廣。從某病毒部署端泄露的情況來看,僅一個樣本部署實例就有近百次感染傳播。這大大增加了我們的緊迫感:

Hits,指的就是感染的用戶個數,這些用戶機器上已經運行病毒並且回傳信息了。

典型樣本解析:

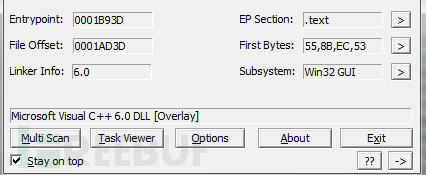

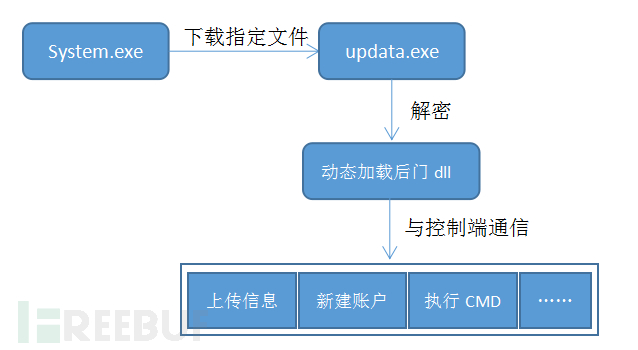

順著這條線,我們抽樣了最近的新鮮樣本。由於這些樣本行為類似,本文著重使用一個樣本3724f09ee61**進行解析,該樣本本身是在雲服務中發現的,發現的時候名為System.exe。其行為如下:

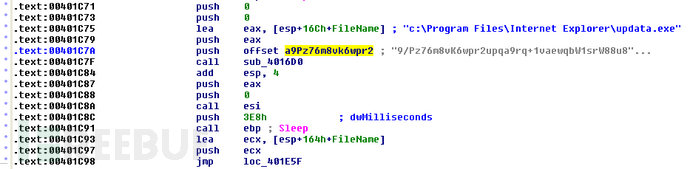

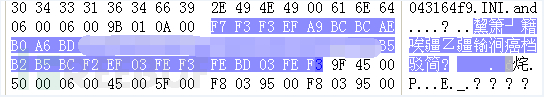

木馬啟動後,首先通過拼接字符串得到它下一步所下載樣本的存放位置,然後再解密一個給定的字符串,即得到它所要下載樣本的下載地址:

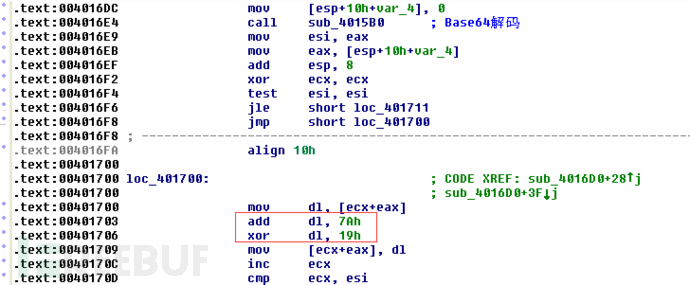

對加密的下載地址首先通過Base64解碼算法進行解碼,再把解碼後的字節通過加0x7A,再異或0×19,解密出下載地址:

解碼後的數據為:

將該解碼後的數據繼續解密得到下載地址:

木馬將從上述下載地址中將樣本下載下來,並將文件後綴改為.exe放置在之前設定的位置:

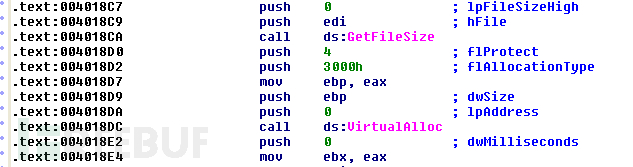

直接查看該下載文件可看到它並不是一個PE文件,其內容已加密。木馬申請相應的內存大小,將下載到的文件加載到內存,並進行解密:

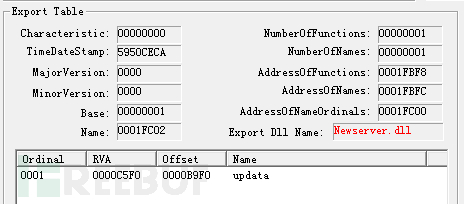

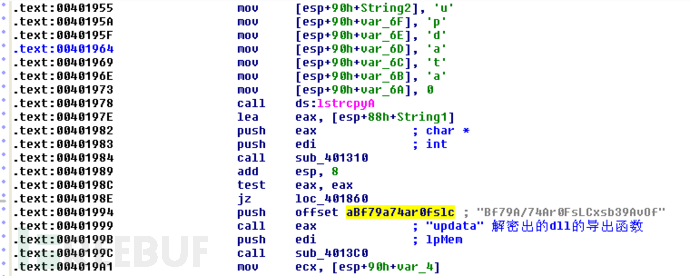

解密完成得到一個PE dll文件,該dll文件有一個名為updata的導出函數:

該dll文件並未保存到本地,而是被木馬直接加載到內存,這樣很大程度上避免了被殺毒軟件直接查殺的情況。木馬對加載後的dll獲取其導出函數updata的地址,傳入一個加密的字符串參數,進行調用。

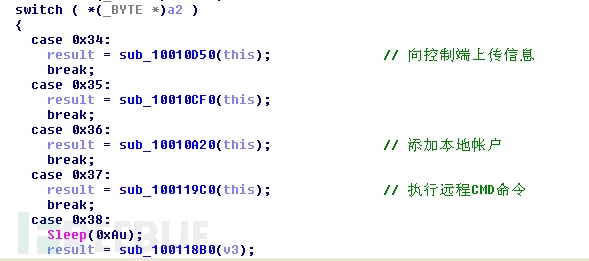

在updata函數中,創建了一個用於接收命令的線程,並解密了其傳入參數,得到遠程控制端的域名及端口:fand***.f****.net:2017。在完成對控制端的解析之後,木馬開始與控制端進行通信,接收並執行控制端發來的命令,向控制端上傳信息,在被控端添加本地賬戶等:

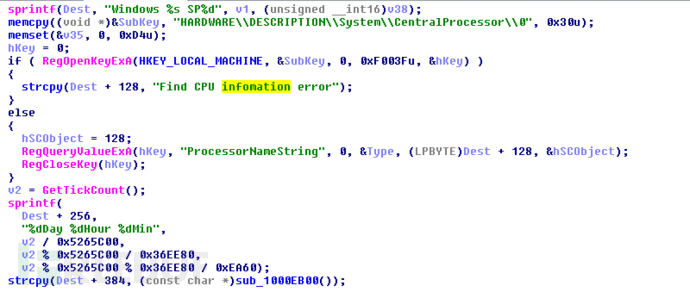

向控制端上傳本機的系統版本、機器名、系統日期等信息:

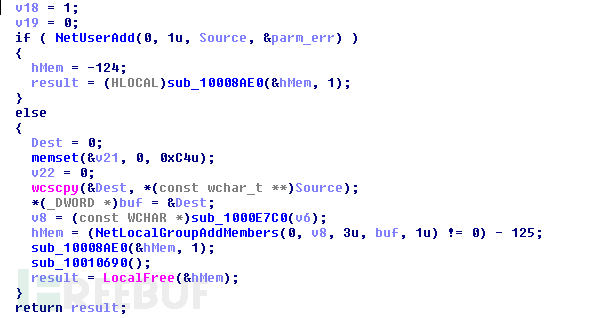

添加本地賬戶:

其執行流程如下:

樣本追溯和攻擊流程

在這批樣本中,我們發現了以下特點:

1,在雲服務上發現的樣本網絡請求還是指向了雲服務。後門啟動之後又連向了同一個雲服務的其他主機,獲取該主機上的一個文件,這個文件才是遠控後門的主要邏輯模塊。

作者利用這種手段,來產生大量不同的不帶後門邏輯的Downloader文件,來躲過殺毒軟件監測。

比如上面典型樣本就是如此,打開它對應的下載地址如下:

PS:黑手估計是為了省事,竟然直接用了HFS…

2,遠控後門不僅僅用於竊取信息,還會用於DDOS,甚至批量註冊等各式各樣的黑產用途。通過我們對通信協議特征的分析,追述到的主控端系統:

這個系統不僅兼容Win還兼容大多數Linux系統,雲平臺通吃讓他成為了黑產人員的得力工具。

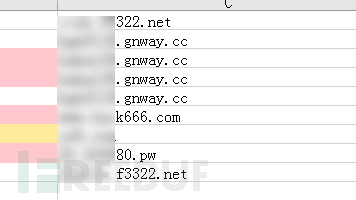

3、大量使用免費,難以追查的動態域名,非主流域名進行犯案。在我們觀察到的活躍樣本的DNS解析記錄中,大量出現了如f3322.net,.gnway.cc等免費試用二級域名的網址,也出現了類似.ren,.pw的各種非主流免費域名。

樣本集中提取到的部分仍在活躍的犯案域名:

這些域名由於免費,且註冊機制不完善,註冊者可以很容易的地偽造註冊信息來隱藏自己;同時對於免費二級域名網址,由於註冊資料掌握在私人公司手裏,也很難讓人追查到幕後黑手。

其中一個站點,隨意填寫的網站註冊信息:

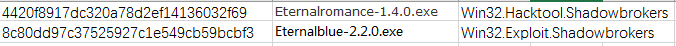

4,傳播途徑仍為老舊漏洞;

繼續深挖後,我們找到了入侵雲設施所使用的攻擊文件,有一些非常熟悉的內容出現在我們眼前:

永恒之藍,永恒浪漫,很熟悉的名字,對,就是前段時間橫掃教育網的WannaCry所利用的漏洞。

如果在一般家庭用戶電腦上,這些漏洞應該半年前就被修復了。然而在雲服務上,服務器疏於管理,不能及時更新補丁,同時防火墻策略沒有正確設置的話,仍舊能被這些漏洞輕易入侵,置入各種後門,遠程主控等等。

5,攻擊圖譜:

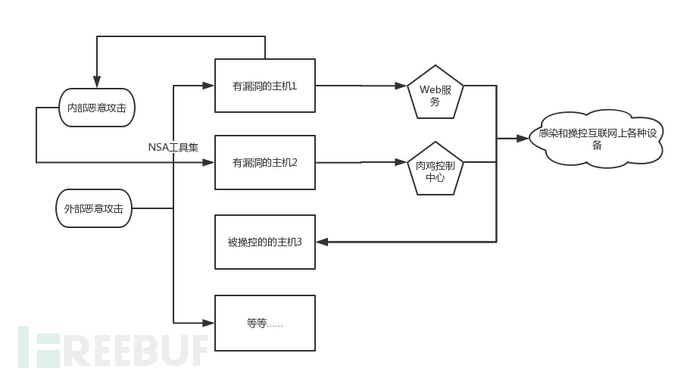

攻擊者使用NSA工具從外部攻入雲設施後,使用內部設備作為跳板,繼續感染內網設備,同時將內網設備開放到外網控制其他設備,大大加劇了風險的傳播力度。

總結和反思

雲設施的復雜網絡環境,會導致被入侵後感染的威脅的危害呈指數型擴大。越來越多的惡意軟件開始轉移到雲設施上進行傳播和生成。

一般雲設施都在外部流量上做了嚴密防範,嚴格的防火墻策略和入侵檢測監控都是有的。然而,若一旦某臺設備被不幸感染,攻擊者通過內網發起攻擊的話,入侵難度就小得多。

在此次調查中,雲服務中內網設備感染了大量指向雲服務本身設備的後門,有力印證了上面這點。

因此雲設施的安全自動化運維勢在必行,雲服務提供包括打補丁,防火墻設置等自動或者人工的配置和咨詢服務,對提升雲服務品質,提升雲設施安全水準有很大作用。用戶購買和使用這些服務可以免去大部分安全方面的後顧之憂,保障業務健壯性和可持續性。

Gh0st與雲安全